همانطور که میدانید باجافزارهای یکی از انواع ویروسها هستند که امروزه بسیاری از سیستمها و سازمانها را درگیر میکند. در این مقاله قصد داریم به بررسی این نوع بدافزار و راههای جلوگیری از نفوذ آن به وسیله فایروال بپردازیم.

همچنین بخوانید: باج افزار چیست؟

فایروال برای جلوگیری از باج افزار

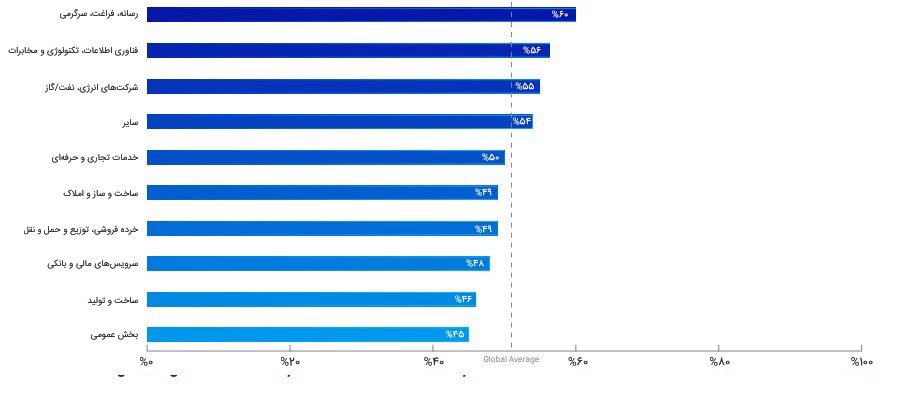

باج افزار همچنان به آزار سازمان ها ادامه می دهد، بیش از نیمی از شرکت های بررسی شده در 26 کشور نشان دادهاند که در سال گذشته مورد حمله باج افزار قرار گرفته اند. چنین حملاتی همیشه پیچیده تر می شودند و در بهره برداری از آسیب پذیری های شبکه و سیستم کارآمدتر می شوند و به این ترتیب سازمان ها را با صورتحساب قابل توجهی برای پاکسازی مواجه می کند: میانگین جهانی 761,106 دلار آمریکا هزینه دارد.

باج افزار همچنان به آزار سازمان ها ادامه می دهد، بیش از نیمی از شرکت های بررسی شده در 26 کشور نشان دادهاند که در سال گذشته مورد حمله باج افزار قرار گرفته اند. چنین حملاتی همیشه پیچیده تر می شودند و در بهره برداری از آسیب پذیری های شبکه و سیستم کارآمدتر می شوند و به این ترتیب سازمان ها را با صورتحساب قابل توجهی برای پاکسازی مواجه می کند: میانگین جهانی 761,106 دلار آمریکا هزینه دارد.

فایروالهای مدرن در دفاع در برابر این نوع حملات بسیار موثر هستند، اما باید به آنها فرصت داده شود که کار خود را انجام دهند. در این مقاله، به نحوه کارکرد این حملات و چگونگی متوقف شدن آنها اشاره شده و در انجام بهینه پیکربندی فایروال و شبکه شما به شما کمک می کند تا بهترین محافظت ممکن را داشته باشید.

هکرها بیشتر به چه کسانی حمله میکنند؟

در یک نظرسنجی که اخیرا انجام شد، 51٪ از پاسخ دهندگان گفتند که در سال گذشته مورد حمله باج افزار قرار گرفته اند و به نظر می رسد که اندازه سازمان عامل مهمی در حمله هکرها نمیباشد.

47 درصد سازمانها کمتر از 1000 کارمند داشتند در حالیکه 53 درصد بیش از 1000 کارمند داشتند. هیچ کشور، منطقه یا بخش بازار از مصونیت برخوردار نیستند.

اگر در اخبار “حمله باج افزار” را جستجو کنید، چندین حمله موفقیت آمیز جدید را در هر هفته مشاهده خواهید کرد. اثرات مخرب هستند: هدف باج افزارها معمولا، اتلاف چشمگیر زمان و اختلال در تجارت، آسیب رساندن به شهرت سازمان، از دست دادن دادهها و در موارد فزایندهای، اطلاعات حساس شرکت توسط مهاجمان در حراج قرار می گیرد.

چگونه حملات باج افزار به شبکه وارد می شوند؟

در سال 2020، روند فزایندهای به سمت حملات مبتنی بر سرور وجود داشته. این حملات کاملاً هدفمند و پیچیده هستند که برای استقرار آنها تلاش بیشتری لازم است. با این حال، به دلیل ارزش بالاتر داراییهایی که رمزگذاری می شوند، به طور معمول آسیب زنندهتر هستند، که می توانند سازمانهایی را با تقاضای باج چند میلیون دلاری فلج کنند.

راه نفوذ باجافزار

همانطور که از پاسخهای نظرسنجی در جدول زیر مشاهده میکنید، مهمترین نقطه ورود باج افزار از طریق فایلهای دانلود شده یا ارسال شده به کاربران در حملات هرزنامه یا فیشینگ است. امنیت را به دست کاربران خود ندهید. برای این نوع حملات، بهتر است از سازمان خود با استفاده از فایروال قوی محافظت کنید.

نحوه ورود باجافزار به سازمان | درصد رویداد |

از طریق دانلود فایل / ایمیل با پیوند آلوده | 29% |

از طریق حمله از راه دور به سرور | 21% |

از طریق ایمیل با پیوست آلوده | 16% |

از طریق پیکربندی اشتباه بسترهای ابر عمومی | 9% |

از طریق پروتکل دسکتاپ از راه دور (RDP) | 9% |

از طریق تامین کننده همکار با سازمان | 9% |

از طریق USB / دستگاه یا رسانه قابل جابجایی | 7% |

سایر | 0% |

عدم اطلاع از نحوه ورود باجافزار | 0% |

مجموع | 100% |

باج افزار چگونه حمله میکند؟

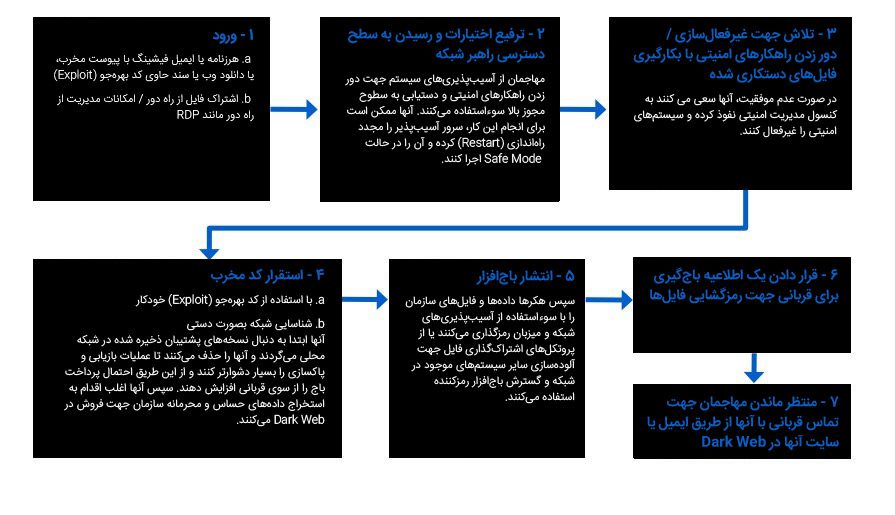

حمله معمولی باج افزار هدفمند به این شکل است:

Remote Desktop Protocol (RDP) یا پروتکل استقرار باج افزار چیست؟

Remote Desktop Protocol (RDP) و سایر ابزارهای اشتراک Desktop مانند Virtual Network Computing (VNC) از ویژگیهای بیضرر و بسیار مفید اکثر سیستم عاملها است که به کارکنان اجازه میدهد از راه دور به سیستمها دسترسی پیدا کنند و آنها را مدیریت کنند.

RDP و سایر پروتکلهای مدیریت از راه دور به درستی ایمن نیستند، حداقل محدود کردن آدرسهای IP که میتوانند از طریق ابزارهای از راه دور متصل شوند، میتواند شما را در برابر مهاجمان امنتر نگه دارد. مهاجمان اغلب از ابزار هک brute-force استفاده می کنند که صدها هزار ترکیب نام کاربری و رمز عبور را تا رسیدن به مورد مناسب امتحان می کنند.

چگونه می توان از سازمان در مقابل باج افزار محافظت کرد؟

برای محافظت صحیح از سازمان خود در برابر باج افزار، سه اقدام اساسی وجود دارد که باید انجام دهید:

1- امنیت IT خود را ارتقا دهید:

فایروال و امنیت نقاط پایانی (آنتی ویروس) شما می توانند از حملههایی که به شبکه وارد می شوند محافظت کنند و اگر به نوعی به شبکه شما نفوذ شود، می تواند از گسترش و آلوده شدن سیستم های دیگر جلوگیری کند. اما همه فایروالها و راه حلهای امنیت نقاط پایانی نمیتوانند این کار را به طور موثر انجام دهند، بنابراین مطمئن شوید که یک سیستم امنیت IT دارید.

اطمینان حاصل کنید که موارد زیر را دارید:

- Affordable sandboxing (جعبه شنی با قیمت مناسب) برای تجزیه و تحلیل رفتار فایل قبل از ورود به شبکه شما.

- Machine learning technology (فناوری یادگیری ماشینی) برای شناسایی انواع جدید zero-day در هر فایلی که از طریق فایروال وارد می شود.

- Firewall IPS با امکان live signature updating برای جلوگیری از سوء استفاده از شبکه

- دسترسی از راه دور VPN رایگان و آسان برای مدیریت شبکه از راه دور بدون ایجاد مخاطرات امنیتی.

- Endpoint protection (آنتی ویروس) با قابلیتهای ضد باج افزار.

2- دسترسی و مدیریت از راه دور را ببندید:

وقتی صحبت از شبکهها می شود، هر دریچه به دنیای خارج یک آسیب پذیری بالقوه است که باید منتظر سوء استفاده به وسیله حمله باج افزار بود. بستن دسترسی پروتکل Remote Desktop، پورتهای باز و سایر پروتکلهای مدیریتی یکی از موثرترین اقداماتی است که میتوانید برای ایمنسازی در برابر حملات هدفمند باج افزار انجام دهید. روشهای مختلفی برای انجام این کار وجود دارد. یک روش محبوب محدود کردن دسترسی به آدرسهای IP شناخته شده است.روش دیگر این که قبل از دسترسی به منابعی مانند RDP، لازم است همه کاربران از اتصال VPN استفاده کنند. همچنین، سرورهای خود را به درستی ایمن و دسترسی به آنها را سخت کنید، از رمزهای عبور پیچیدهای که مرتباً تغییر می کنند استفاده کنید و از احراز هویت چند عاملی استفاده کنید.

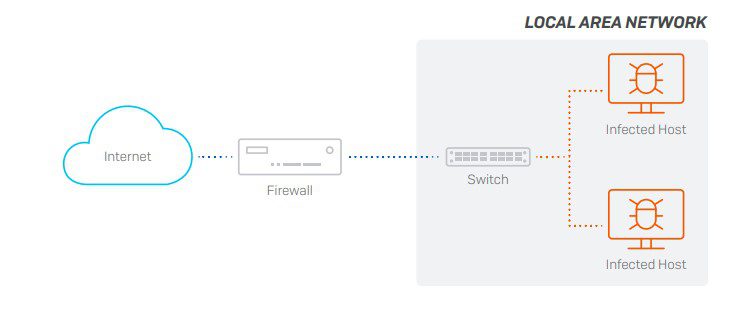

3- شبکه خود را تقسیم بندی کنید:

متأسفانه، بسیاری از سازمانها با یک توپولوژی شبکه مسطح فعالیت می کنند: تمام نقاط پایانی آنها به یک سوئیچ مشترک متصل میشوند. این توپولوژی با امکان ایجاد lateral movement (حرکت جانبی) آسان یا گسترش حملات در شبکه محلی، حفاظت را به خطر می اندازد زیرا فایروال هیچگونه دید یا کنترلی بر ترافیکی که از طریق سوئیچ عبور میکند ندارد.

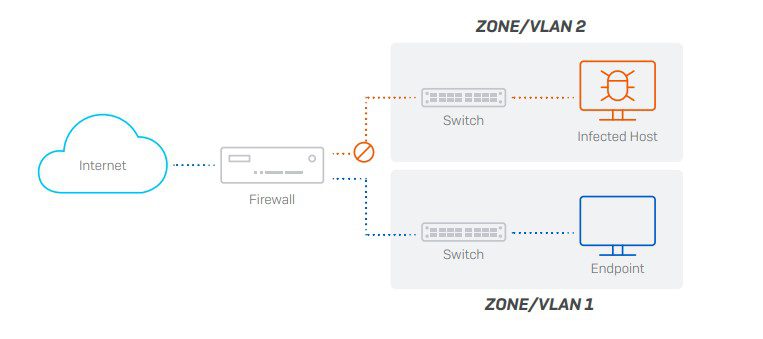

بهترین روش این است که LAN را به زیر شبکههای کوچکتر با استفاده از Zone یا VLAN تقسیم کنید و سپس آنها را از طریق فایروال به هم متصل کنید تا بتواند از ضد بدافزار و محافظت IPS بین بخش ها استفاده کند. این کار می تواند تهدیدهای تلاش برای lateral movement (حرکت جانبی) در شبکه را شناسایی و مسدود کند.

اینکه شما از Zone یا VLAN استفاده می کنید به استراتژی تقسیم بندی شبکه و دامنه شما بستگی دارد، اما هر دو با ارائه گزینهای برای اعمال امنیت و کنترل مناسب بر حرکت ترافیک بین بخش ها، قابلیت های امنیتی یکسانی را ارائه میدهند. Zone ها برای استراتژیهای تقسیم بندی کوچکتر یا شبکههایی با سوئیچ غیر مدیریتی ایدهآل هستند.ایجاد VLAN ها در اکثر موارد روش ارجح برای تقسیم بندی شبکههای داخلی است و نهایت انعطاف پذیری و مقیاس پذیری را ارائه می دهد. با این حال، آنها نیاز به استفاده (و پیکربندی) سوئیچهای لایه 3 مدیریت شده دارند.

گرچه ایجاد VLANها بهترین روش برای تقسیم بندی شبکه شماست، اما بهترین روش برای تقسیم بندی شبکه وجود ندارد. شما میتوانید شبکه خود را بر اساس نوع user (internal, contractors, guests) (میهمانان، پیمانکاران، داخلی)، بر اساس بخش (فروش، بازاریابی، مهندسی)، بر اساس سرویس، دستگاه یا نوع نقش (Wi Fi، VoIP، IoT، رایانهها، سرورها)، یا هر ترکیبی که برای معماری شبکه شما منطقی است، تقسیم بندی کنید. اما به طور کلی، شما می خواهید قسمتهای کمتر قابل اعتماد و آسیبپذیر شبکه خود را از بقیه جدا کنید. همچنین می خواهید شبکههای بزرگ را به بخش های کوچکتر تقسیم کنید، همه اینها با هدف کاهش خطر نفوذ تهدید و انتشار آن است.

بهترین تنظیمات فایروال و پیکربندی شبکه

اطمینان حاصل کنید که بهترین محافظت را دارید. شامل یک فایروال مدرن نسل جدید با فابلیتIPS ، TLS Inspection، zero-day sandboxing، و machine learning محافظت از باج افزار.

RDP و سایر سرویس ها را با فایروال خود ببندید. فایروال شما باید بتواند دسترسی کاربران VPN و آدرسهای IP مجاز شده در لیست مجاز را محدود کند.

با مرور و بازنگری کامل در کلیه قوانین port-forwarding ، سطح حمله را تا حد ممکن کاهش دهید و درگاه های باز غیرضروری را ببندید. هر پورت باز نشان دهنده یک حفره در شبکه شما است. در صورت امکان، از VPN برای دسترسی از خارج به منابع موجود در شبکه داخلی استفاده کنید تا اینکه از Port forwarding استفاده کنید.

مطمئن شوید که هر پورت به درستی باز شده. با اعمال حفاظت مناسب IPS در قواعد فایروال مربوط به آن ترافیک.

TLS Inspection را فعال کنید. با پشتیبانی از آخرین استانداردهای TLS 1.3 در ترافیک وب برای اطمینان از اینکه تهدیدات از طریق جریان ترافیک رمزگذاری شده وارد شبکه شما نمی شوند.

خطرlateral movement حرکت جانبی را به حداقل برسانید. با تقسیمLAN ها به مناطق کوچکتر جدا شده یا VLAN ها در داخل شبکه که توسط فایروال محافظت و بهم متصل می شوند. برای جلوگیری از گسترش سوء استفادهها، کرمها و رباتها بین بخشهای LAN، حتماً از قواعد IPS مناسب استفاده کنید.

سیستم های آلوده را به طور خودکار جدا کنید. هنگام بروز infection، مهم است که راه حل امنیت IT شما بتواند به سرعت سیستمهای آسیب دیده را شناسایی کرده و به طور خودکار آنها را جدا کند تا زمانی که پاک شوند. (مانند Sophos Synchronized Security )

از رمزهای عبور قوی و احراز هویت چند عاملی استفاده کنید. برای مدیریت remote و ابزارهای به اشتراکگذاری فایل، به طوری که به راحتی توسط ابزار هک مهاجمان آسیب نبینید.

فایروال سوفوس چگونه میتواند از حملات باج افزار محافظت کند؟

Sophos آخرین راه حلهای امنیت IT را برای دفاع در برابر جدیدترین باج افزارها ارائه می دهد.

شما نه تنها در هر نقطه از بهترین حفاظت برخوردار هستید، بلکه از تجربه سالها ادغام بین فایروال و endpoint نیز بهره مند می شوید که مزایای فوق العادهای را از لحاظ نظارت بر سلامت شبکه و توانایی پاسخگویی خودکار به حوادث امنیتی ارائه میدهد.

با Award-winning XG Firewall ، تمرکز قبل از هر چیز بر جلوگیری از حمله به شبکه است. در صورتیکه بروز باج افزار در شبکه شما اتفاق بیافتد، شما دو برابر تحت پوشش هستید. XG Firewall به لطف ادغام با Sophos Intercept X، سامانه محافظت از endpoint سوفوس، می تواند به طور خودکار باج افزار را در مسیر خود متوقف کند. مانند این است که شبکه خود را روی خلبان خودکار قرار دهید، یک نیروی بسیار زیاد برای تیم شما.

ما این فناوری را Sophos Synchronized Security می نامیم. Synchronized Security ویژگیهای محافظت از شبکه و endpoint ما را در یک سیستم امنیت سایبری قدرتمند و کاملاً یکپارچه ادغام می کند. و بهترین قسمت اینکه مدیریت همه اینها آسان است. همراه با تمام محصولات دیگر Sophos از کنسول مدیریت Sophos Central cloud

فناوریهای کلیدی XG Firewall و Sophos که به طور خاص برای مقابله با باج افزار طراحی شدهاند:

- Sandstorm sandboxingفایروال XGو تجزیه و تحلیل machine learningاز فایلهای وارد شده در شبکه به شما اطمینان میدهد که حتی انواع مختلف باج افزارها، سوء استفاده ها و بدافزارهای قبلاً دیده نشده از طریق هرزنامه، فیشینگ یا بارگیری در وب گسترش نمی یابد.

- سامانه پیشگیری از نفوذ (IPS) در XG Firewall آخرین سوءاستفادههای از شبکه و حملاتی را که ممکن است هکرها برای یافتن نقاط ضعف دفاعی شما استفاده کنند، جلوگیری می کند.

- گزینه های گسترده اما ساده VPN XG Firewall به شما امکان میدهد تمام سوراخهای شبکه خود را ببندید و وابستگی خود را به اتصالات آسیب پذیر RDP از بین ببرید در حالی که کاربران نیز بطور کامل به شبکه خود دسترسی دارند.

- XG Firewall بازرسی کارامد از ترافیک TLS 1.3 را با کنترل سیاست انعطاف پذیر ارائه میدهد و به شما اطمینان میدهد که میتوانید تعادل کامل بین حریم خصوصی، محافظت و عملکرد را برقرار کنید و اطمینان حاصل کنید که تهدیدات از طریق جریانهای رمزگذاری شده به شبکه شما وارد نمیشوند.

- Sophos Synchronized Security فایروال XG را با حفاظت Endpoint و Intercept X ادغام میکند تا با شناسایی اولین علائم، متوقف کردن آنها و اطلاع رسانی به شما، به طور خودکار به حملات باج افزار پاسخ دهد.

- حفاظت از Endpoint، Sophos Intercept X به همراه CryptoGuard میتواند حمله باج افزار را که در حال انجام است تشخیص دهد، متوقف کرده و به صورت خودکار برگرداند XG Firewall نیز شامل فناوری CryptoGuard در محیط sandbox برای جلوگیری از باج افزار قبل از ورود به شبکه شما است.

نتیجه

باج افزار یک پدیده سایبری دائمی است و به تکامل خود ادامه خواهد داد. گرچه ممکن است هرگز نتوانیم باج افزار را به طور کامل ریشه کن کنیم اما پیروی از بهترین تجارب فایروال که در این متن ذکر شده است، بهترین شانس محافظت در برابر آخرین باج افزارها و سایر تهدیدات مخرب را به سازمان شما خواهد داد.

خلاصه

- اطمینان حاصل کنید که بهترین محافظت را دارید.

- RDP و دیگر سرویسهای دسترسی ریموت را با فایروال ببندید.

- سطح گسترش حمله را تا آنجا که ممکن است کاهش دهید.

- با استفاده از محافظت مناسب IPS، هر پورت باز را ایمن کنید.

- برای دانلودها و پیوست ها، ازsandbox و machine learning analysis استفاده کنید.

- با تقسیمبندی LAN ، خطر lateral movement (حرکت جانبی) درون شبکه را به حداقل برسانید.

- جداسازی خودکار سیستمهای آلوده را فعال کنید.

- برای مدیریتremote و ابزارهای اشتراک فایل از رمزهای عبور قوی و احراز هویت چند عاملی استفاده کنید.