امنیت شبکه چیست؟

امنیت شبکه شامل تمام مراحلی است که جهت محافظت از یکپارچگی یک شبکه کامپیوتری و دادههای درون آن انجام میشود. امنیت شبکه از اهمیت بالایی برخوردار است زیرا دادههای حساس را از حملات سایبری ایمن نگه داشته و اطمینان میدهد که شبکه قابل استفاده و قابل اعتماد است. استراتژیهای موفق امنیت شبکه از راهکارهای امنیتی متعددی جهت محافظت از کاربران و سازمانها در برابر بدافزارها و حملات سایبری نظیر DDOS، استفاده میکنند.

یک شبکه از دستگاههای به هم پیوستهای همچون کامپیوترها، سرورها و شبکههای بیسیم (Wireless) تشکیل شده است. بسیاری از این دستگاهها مستعد حمله مهاجمان هستند. امنیت شبکه به معنای بکارگیری انواع نرمافزارها، ابزارهای سختافزاری در شبکه یا نرمافزار به عنوان سرویس میباشد. هنگامی که شبکهها پیچیدهتر میشوند و سازمانها برای انجام کسبوکار خود بیشتر به شبکهها و دادههای آن متکی هستند، امنیت شبکه اهمیت بیشتری پیدا میکند. با اجرای تکنیکهای جدید حمله توسط مهاجمان در این شبکههای پیچیده، تکنیکهای امنیت شبکه نیز باید متحول و بهروز شوند.

صرفنظر از روش خاص یا استراتژیهای امنیتی سازمان، حفظ امنیت معمولاً بر عهده تمامی کاربران شبکه است زیرا هر کاربر خود میتواند منشاء یک آسیبپذیری احتمالی در شبکه باشد.

چرا حفظ امنیت شبکه ضرورت دارد؟

حفظ امنیت شبکه از اهمیت بالایی برخوردار است زیرا از دسترسی مجرمان سایبری به دادههای ارزشمند و اطلاعات حساس جلوگیری میکند. هکرها با دستیابی به چنین دادههایی، میتوانند منجر به بروز مشکلات مختلفی نظیر جعل هویت، سرقت دادهها، افشا اطلاعات و آسیب به اعتبار و آبروی افراد شوند.

در ادامه به چهار مورد از مهمترین دلایل اهمیت حفاظت از شبکه و دادههای موجود در آنها پرداخته شده است:

تهدید کسبوکار

سازمانی که شبکه آن امنیت کافی نداشته باشد در خطر بروز اختلال در کسبوکار قرار میگیرد. کسبوکارها و شبکههای شخصی به دستگاهها و نرمافزارهایی وابسته هستند که در هنگام مواجه شدن با ویروسها، بدافزارها و حملات سایبری، قادر به ادامه فعالیت خود نمیباشند. سازمانها همچنین برای اکثر ارتباطات داخلی و خارجی خود به این شبکهها متکی هستند.

زیان مالی ناشی از سرقت اطلاعات شخصی قابل شناسایی (PII)

نشت دادهها هم برای افراد و هم برای کسبوکارها میتواند گران تمام شود. سازمانهایی که اطلاعات شخصی قابل شناسایی (Personally Identifiable Information – به اختصار PII) نظیر کدملی، رمزهای عبور و … را جمعآوری، ذخیره، پردازش و مدیریت میکنند، باید در ایمن نگهداشتن آنها بکوشند.در این شرایط این امکان وجود دارد که با سرقت اطلاعات و نشت دادهها از این مراکز و سازمانها به بیرون، افراد کثیری قربانی انواع حملات، کلاهبرداریها و یا هرگونه آسیب دیگری شوند. حتی در صورت عدم بروز حملات سایبری ممکن است منجر به خدشهدار شدن حریم خصوصی افراد گردد. به همین دلیل نیز حفظ امنیت و کنترل PII و مراکز جمعآوری آن از اهمیت ویژهای برخوردار است. شرکت آیبیام (IBM) در گزارش Cost of a Data Breach 2022 Report اعلام نموده که میانگین هزینه نشت دادهها از 4.24 میلیون دلار در سال 2021 به 4.35 میلیون دلار در سال 2022 افزایش یافته است.

ریسک مالی ناشی از سرقت مالکیت معنوی

همچنین ممکن است مالکیت معنوی سازمانها به سرقت رود که این نیز به نوبه خود هزینه زیادی در پی دارد. سرقت ایدهها، نوآوریها، اختراعات و محصولات یک شرکت میتواند منجر به شکست کسبوکار در برابر رقبا شود.

قوانین نظارتی

بسیاری از دولتها، کسبوکارها را ملزم مینمایند که از قوانین وضع شده در خصوص امنیت دادهها که برخی از جنبههای امنیت شبکه را پوشش میدهند، پیروی کنند. به عنوان مثال، سازمانهای پزشکی در ایالات متحده ملزم به رعایت قانون Health Insurance Portability and Accountability Act – به اختصار HIPPA – هستند و سازمانهای مستقر در کشورهای عضو اتحادیه اروپا که با دادههای شهروندان سروکار دارند باید از استاندارد General Data Protection Regulation – به اختصار GDPR – پیروی کنند. هر گونه تخلف و نقض این مقررات و استانداردها منجر به جریمه نقدی، ممنوعیت و زندانی شدن شخص خاطی میشود.

امنیت شبکه به قدری مهم است که سازمانهای مختلف همواره سعی در ایجاد و به اشتراکگذاری استراتژیهایی در خصوص چگونگی مقابله با تهدیدات مدرن دارند. Mitre ATT&CK، National Institute of Standards and Technology و Center for Internet Security چارچوبهای امنیتی رایگان و غیر اختصاصی را به منظور اشتراکگذاری اطلاعات در زمینه تهدیدات سایبری و کمک به کسبوکارها و سایر سازمانها در ارزیابی راهکارهای امنیتی شبکه خود ارائه میدهند.

امنیت شبکه چگونه کار میکند؟

امنیت شبکه با بکارگیری ترکیبی از تجهیزات سختافزاری و راهکارهای نرمافزاری اعمال میشود. هدف اصلی امنیت شبکه جلوگیری از نفوذ به داخل شبکه یا دسترسی غیرمجاز به بخشهای مختلف آن است.

راهبران و تیمهای امنیتی، استراتژیها و سیاستهایی را تعیین میکنند که ضمن ایمن نگه داشتن شبکه سازمان، با استانداردها، قوانین و مقررات امنیتی سازگاری داشته باشند؛ تمامی افراد در شبکه باید از این سیاستهای امنیتی پیروی کنند. هر نقطهای از شبکه که کاربر مجاز میتواند به دادههای آن دسترسی داشته باشد، نقطهای است که دادهها میتوانند توسط مهاجمان یا به واسطه سهلانگاری یا اشتباه کاربر مورد سرقت یا دستدرازی قرار گیرند.

انواع نرمافزارها و راهکارهای امنیت شبکه

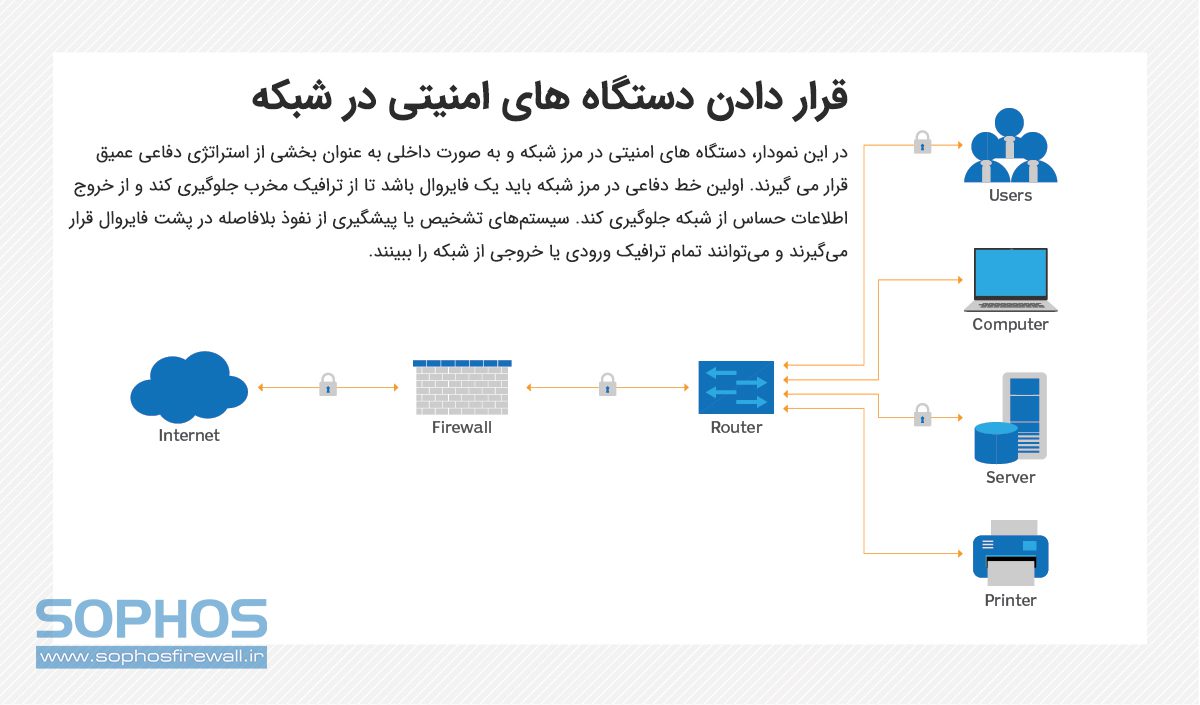

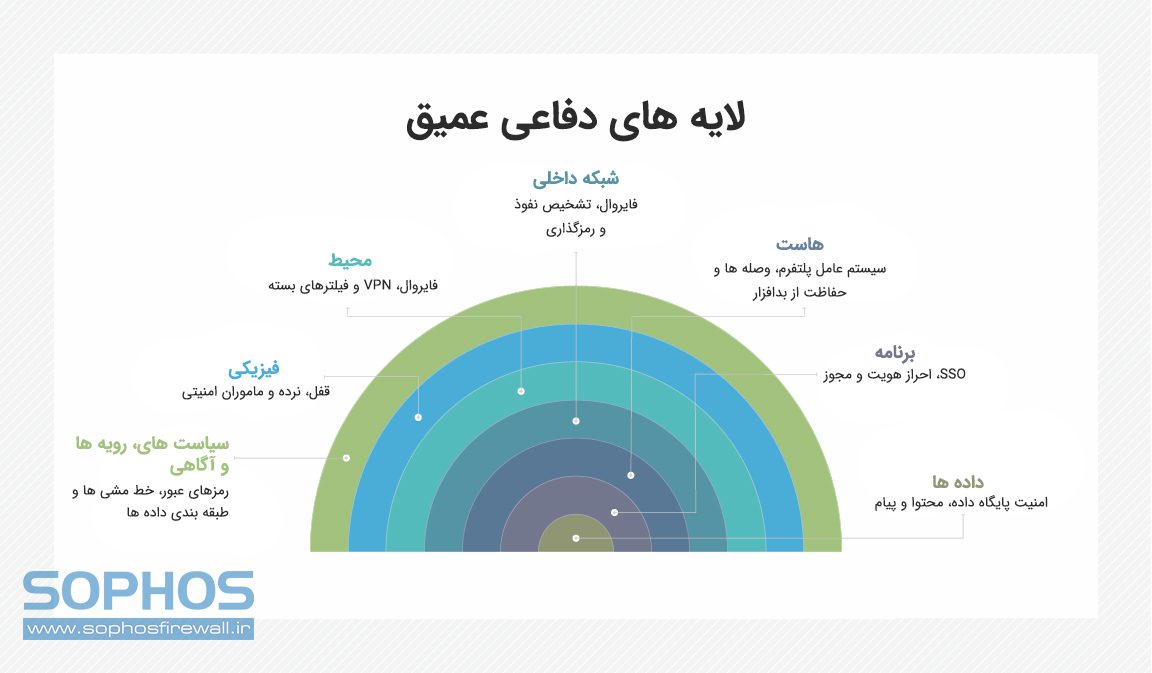

گزینش قوانین، استانداردها و راهکارهای امنیتی از شبکهای به شبکه دیگر متفاوت است و در طول زمان تغییر میکند. امنیت قوی اغلب شامل بکارگیری چندین رویکرد و بکارگیری امنیت لایهای (Layered Security) یا دفاع عمیق (Defense in Depth) میباشد که موجب میشود در حد امکان کنترلهای امنیتی بیشتری برای سازمانها فراهم شود. در ادامه به برخی از انواع ابزارها و نرمافزارهای امنیت شبکه که معمولاً مورد استفاده قرار میگیرند، میپردازیم:

- کنترل دسترسی: این روش دسترسی به برنامههای کاربردی و سیستمهای شبکه را برای گروه خاصی از کاربران و دستگاهها محدود میکند. این سیستمها دسترسی به کاربران و دستگاههایی را که قبلاً تحریم نشدهاند، ممنوع میکنند.

- آنتیویروس و ضدبدافزار: آنتی ویروس و ضدبدافزار نرمافزارهایی هستند که جهت شناسایی و حذف ویروسها و بدافزارهایی نظیر تروجان (Trojan)، باجافزارها و جاسوسافزارها یا جلوگیری از آلوده کردن کامپیوترها و در نتیجه شبکه، طراحی شدهاند.

- امنیت برنامهها: رصد و محافظت از برنامههایی که سازمانها برای اجرای کسبوکار خود از آنها استفاده میکنند، بسیار مهم است. این نظارت هم شامل سازمانهایی است که آن برنامه را ایجاد کردهاند و هم شامل سازمانهایی است که آن را خریداری میکنند زیرا تهدیدات بدافزارهای مدرن اغلب برنامههای کد باز (Open Source) و Containerهایی را مورد هدف قرار میدهند که سازمانها از آنها برای ساختن نرمافزار و برنامه استفاده میکنند.

- تجزیه و تحلیل رفتاری: این روش رفتار شبکه را تحلیل میکند و به طور خودکار هرگونه فعالیت غیرعادی را در سازمانها شناسایی نموده و نسبت به وقوع آن هشدار میدهد.

- امنیت بسترهای ابری: ارائهدهندگان بسترهای ابری اغلب افزونههایی را برای راهکارهای امنیتی ابری به فروش میرسانند که قابلیتهای امنیتی را در فضای ابری ارائه میدهند. ارائهدهنده بسترهای ابری، امنیت کلی زیرساخت خود را مدیریت میکند و ابزارهایی را به کاربر ارائه میدهد تا از سرویسهای خود در زیرساختهای ابری محافظت کند. به عنوان مثال، Amazon Web Service، با بکارگیری گروههای امنیتی، ترافیک ورودی و خروجی مرتبط با یک برنامه یا هر منبعی را کنترل میکند.

- پیشگیری از از دست دادن دادهها: راهکارهای موسوم به Data Loss Prevention – به اختصار DLP – دادههای در حال پردازش، در حال انتقال و ذخیره شده را به منظور شناسایی نقض داده و جلوگیری از نشت دادهها رصد میکنند. DLP اغلب حساسترین و آسیبپذیرترین دادهها را طبقهبندی نموده و جهت محافظت از دادهها، کارکنان را به بهترین شیوه آموزش میدهد. برای مثال، ارسال نکردن فایلهای حساس و حیاتی از طریق پیوست ایمیلها یکی از بهترین این راهکارها میباشد.

- امنیت ایمیل: ایمیل یکی از آسیبپذیرترین نقاط شبکه است. کلیک کارمندان بر روی پیوندها یا پبوستهای ایمیل، منجر به دانلود مخفیانه نرمافزارهای مخرب، اجرای حملات فیشینگ و یا نصب بدافزار میشود. ایمیل همچنین روشی ناامن برای ارسال فایلها و دادههای حساس است که کارکنان ناخواسته درگیر آن میشوند.

- دیواره آتش یا فایروال (Firewall): فایروال یا دیوارهآتش به نرمافزارها یا سختافزارهایی اطلاق میشود که ترافیک ورودی و خروجی را جهت جلوگیری از دسترسی غیرمجاز به شبکه بررسی میکنند. فایروال ها یکی از پرکاربردترین تجهیزات امنیتی هستند. آنها در چندین بخش از شبکه مورد استفاده قرار میگیرند. فایروالهای نسل بعدی (Next Generation Firewall – به اختصار NGFW) با بازرسی بستههای درون خطی (Inline Deep Packet Inspection) حفاظت بیشتری در برابر حملات لایه برنامه (Application Layer) و دفاع پیشرفته در برابر بدافزارها ارائه میدهند.

- سیستم تشخیص نفوذ: سامانههای موسوم به Intrusion Detection System – به اختصار IDS – هر گونه تلاشی جهت دسترسی غیرمجاز را تشخیص داده و به عنوان تهدیدی بالقوه نشانهگذاری نموده اما آنها را حذف نمیکنند. IDS و سیستم پیشگیری از نفوذ (Intrusion Prevention System – به اختصار IPS) اغلب همراه با فایروالها مورد استفاده قرار میگیرند.

- امنیت دستگاههای موبایل: برنامههای کاربردی تجاری ساخته شده برای گوشیهای هوشمند و سایر دستگاههای تلفن همراه، این دستگاهها را به بخش مهمی از امنیت شبکه تبدیل کرده است. پایش و کنترل اینکه کدام یک از این دستگاههای تلفن همراه به شبکه دسترسی دارند و چه اقداماتی پس از اتصال به شبکه انجام میدهند جهت حفظ امنیت در شبکههای مدرن ضروری است.

- احراز هویت چند عاملی: احراز هویت چندعاملی (Multifactor Authentication – به اختصار MFA) نوعی راهکار امنیتی شبکه با کاربری آسان است که برای تأیید هویت کاربر به دو یا چند عامل نیاز دارد. نمونهای از آن Google Authenticator است، برنامهای که کدهای امنیتی منحصربهفردی تولید مینماید و کاربر علاوه بر رمز عبور خود، کد تولید شده توسط این برنامه را وارد میکند تا هویت او احراز شود.

- تقسیمبندی شبکه: سازمانهای پرترافیک دارای شبکههای بزرگ، اغلب از تقسیمبندی شبکه برای افراز آن به بخشهای کوچکتر و مدیریت آسانتر شبکهها استفاده میکنند. این رویکرد کنترل بیشتری بر جریان ترافیک و بهبود پایش برای سازمانها فراهم میکند. امنیت شبکه صنعتی زیرمجموعهای از تقسیمبندی شبکه است که باعث افزایش دید در سیستمهای کنترل صنعتی (Industrial Control System – به اختصار ICS) میشود. ICSها به دلیل افزایش ادغام با بسترهای ابری بیشتر در معرض خطر تهدیدات سایبری هستند.

- Sandbox: راهکارهای مبتنی بر سندباکس (Sandbox) به سازمانها اجازه میدهند تا فایل را قبل از دسترسی به شبکه در یک محیط ایزوله باز نموده و از این طریق کد مخرب احتمالی را شناسایی کنند. پس از باز شدن فایل در راهکار Sandbox، یک سازمان میتواند بررسی کند که آیا فایل مذکور مخرب است یا اینکه نشانههایی از وجود بدافزار در آن وجود دارد یا خیر.

- سیستم مدیریت اطلاعات و رویدادهای امنیتی: سیستم مدیریت اطلاعات و رویدادهای امنیتی (Security Information and Event Management – به اختصار SIEM)، لاگهای مربوط به برنامههای کاربردی و سختافزارهای شبکه را ثبت نموده و به دنبال رفتارهای مشکوک میباشد. در صورت شناسایی یک ناهنجاری، سیستم SIEM ضمن اعلام هشدار به سازمان، اقدامات مناسب دیگری را نیز انجام میدهد.

- رویکرد مبتنی بر نرمافزار: رویکرد مبتنی بر نرمافزار (Software Defined Perimeter – به اختصار SDP) راهکاری امنیتی است که در بالای شبکهای که از آن محافظت میکند، قرار میگیرد و آن را از مهاجمان و کاربران غیرمجاز پنهان میکند. از معیارهای تشخیص هویت جهت محدود نمودن دسترسی به منابع استفاده نموده و یک مرز مجازی در اطراف منابع شبکه تشکیل میدهد.

- شبکه خصوصی مجازی: شبکه خصوصی مجازی (Virtual Private Network – به اختصار VPN) اتصال نقاط پایانی را به شبکه سازمان ایمن میکند. از پروتکلهایی نظیر Tunneling جهت رمزگذاری اطلاعاتی که از طریق شبکههای کم امن ارسال میشوند، استفاده میکند. VPNهای دسترسی از راه دور به کارکنان اجازه میدهند تا از راه دور به شبکه سازمان خود دسترسی داشته باشند.

- امنیت وب: این روش بکارگیری وب نظیر مسدودسازی برخی تهدیدات و سایتها توسط کارکنان در شبکه و دستگاههای سازمان را کنترل میکند. همچنین موجب یکپارچگی خود سایتهای سازمان نیز میشود.

- امنیت بیسیم. شبکههای بیسیم (Wireless Networks) یکی از پرخطرترین بخشهای شبکه هستند و نیاز به حفاظت و نظارت دقیق دارند. بکارگیری راهکارهای حفظ امنیت شبکههای بیسیم مانند تقسیمبندی کاربران Wi-Fi بر اساس شناسه دستگاههای شبکه یا (Service Set Identifier – به اختصار SSID) و استفاده از احراز هویت 1X بسیار ضروری است. استفاده از ابزارهای نظارت و پایش مناسب نیز جهت اطمینان از امنیت شبکه بیسیم مورد نیاز است.

- امنیت بارکاری: هنگامی که سازمانها حجم کار (Workload) را با توزیع بین چندین دستگاه در بسترهای ابری و ترکیبی متعادل میکنند، سطوح حمله احتمالی را افزایش میدهند. از این رو اجرای اقداماتی جهت حفظ امنیت بارکاری و ایجاد توازن در Workload جهت محافظت از دادههای موجود در بارهای کاری مذکور بسیار اهمیت دارد.

- دسترسی به شبکه مبتنی بر اعتماد صفر: مشابه کنترل دسترسی به شبکه، دسترسی به شبکه با اعتماد صفر (Zero Trust Network –به اختصار ZTN) تنها دسترسی به شبکه را برای کاربر فراهم میکند تا بتواند کار خود را انجام دهد و تمام مجوزهای دیگر را برای کاربران مسدود مینماید.

مزایای امنیت شبکه

مزایای اصلی امنیت شبکه به شرح زیر است:

- کارایی: امنیت شبکه، کارایی بالا و مستمر را در شبکههایی که کسبوکارها و کاربران فردی به آن متکی هستند، تضمین مینماید.

- حریم خصوصی و امنیت: بسیاری از سازمانها، دادههای کاربران را در اختیار داشته و آنها را مدیریت میکنند لذا باید مثلث امنیت شبکه موسوم به (CIA Triad) برقرار باشد و از محرمانگی (Confidentiality)، یکپارچگی (Integrity) و در دسترس بودن دادهها (Availability) در شبکه، اطمینان حاصل شود. امنیت شبکه از رخنههای امنیتی که میتواند اطلاعات شخصی قابل شناسایی موسوم به PII و سایر اطلاعات حساس را افشا کند، جلوگیری میکند. از این رو اعتبار یک کسبوکار حفظ شده و از زیانهای مالی پیشگیری میشود.

- حمایت از مالکیت معنوی: مالکیت معنوی قابلیت کلیدی بسیاری از سازمانها در رقابت است. حفظ مالکیت معنوی مرتبط با محصولات، سرویسها و استراتژیهای تجاری به سازمانها کمک میکند تا همچنان قادر به رقابت با رقبای خود باشند.

- پیروی از استانداردها و قوانین وضعشده: رعایت استانداردها و قوانین امنیت داده مانند HIPAA و GDPR و حفظ حریم خصوصی، از نظر قانونی در بسیاری از کشورها الزامی است. داشتن شبکههای امن مستلزم پایبندی به این دستورات میباشد.

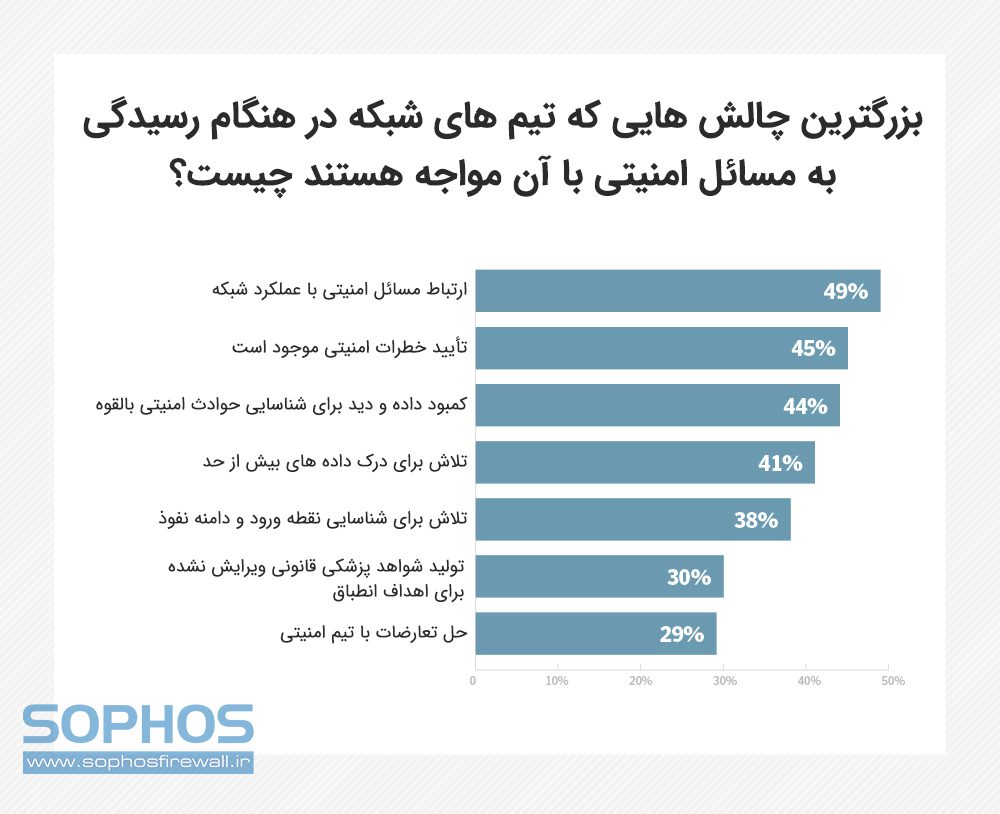

چالشهای امنیت شبکه

چالشهایی که در امنیت شبکه ممکن است با آنها مواجه شویم، عبارتند از:

- سرعت تکامل تکنیکهای بکارگرفته شده در حملات شبکه: بزرگترین چالش امنیت شبکه، سرعت تکامل تکنیکهای بکارگرفته شده در حملات سایبری است. مهاجمان به طور مداوم ترفندهای حملات را متناسب با تغییرات تکنولوژی تغییر میدهند. به عنوان مثال، فناوری جدیدی همچون بلاکچین (Blockchain)، منجر به انواع جدیدی از حملات بدافزاری موسوم به رمزربایی (Cryptojacking) شده است. در نتیجه، راهکارها و استراتژیهای دفاعی امنیت شبکه باید با این تهدیدات جدید سازگار شوند.

- پایبندی کاربر: همانطور که گفته شد، هر یک از کاربران شبکه مسئول حفظ امنیت آن میباشند. برای سازمانها دشوار است که اطمینان حاصل کنند که تمامی کاربران پایبند به تمامی اصول حفظ امنیت شبکه هستند، در عین حال راهبران به طور همزمان برای مقابله با جدیدترین تهدیدات، استراتژیها و راهکارهای امنیتی خود را توسعه میدهند.

- دسترسی از راه دور و موبایل: سازمانهای بیشتری در حال اتخاذ سیاستهایی موسوم به «دستگاه دیجیتالی خود را بیاورید» (Bring Your Own Device – به اختصار BYOD) هستند؛ این به معنای محافظت از شبکهای توزیعشدهتر و پیچیدهتر از دستگاهها جهت حفظ امنیت شبکه سازمانها است. از طرفی دورکاری کارکنان نیز متداولتر شده است. این امر ضرورت امنیت بیسیم (Wireless Security) را بیش از پیش آشکار میکند زیرا کاربران در هنگام دسترسی به شبکههای سازمان به احتمال زیاد از یک شبکه شخصی یا عمومی استفاده میکنند.

- شرکای ثالث: ارائهدهندگان بسترهای ابری، سرویسهای امنیتی مدیریت شده و سازندگان محصولات امنیتی نیز اغلب به شبکه سازمان دستیابی دارند و آسیبپذیریهای بالقوه جدیدی را ایجاد میکنند.

امنیت لایههای مختلف شبکه

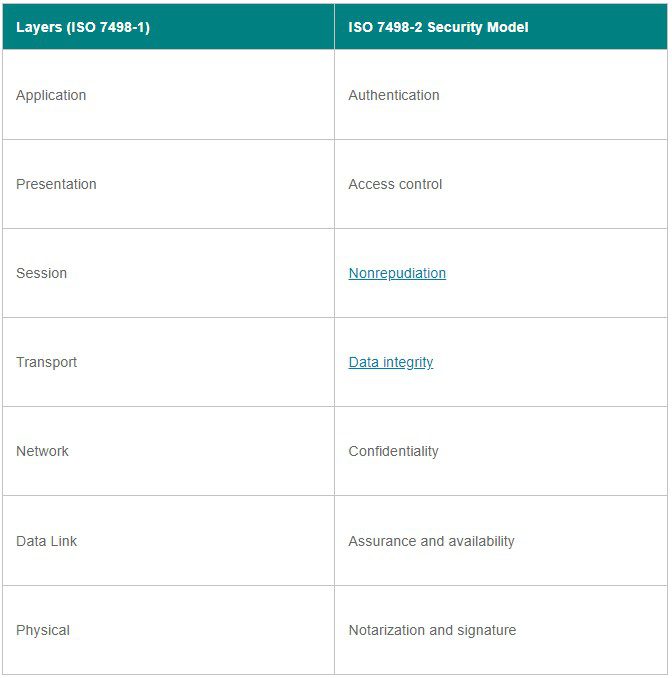

مدلOpen Systems Interconnection – به اختصار OSI – شبکه را به هفت لایه تقسیم میکند. دادهها در حین انتقال به دستگاهها از این لایهها عبور میکنند و تهدیدات سایبری مختلفی ممکن است هر یک از این لایهها را مورد هدف قرار دهند. بنابراین، هر یک از این لایهها باید ایمن شوند تا شبکه امن در نظر گرفته شود.

در ادامه سطوح OSI و راهکار امنیتی متناسب با هر لایه نشان داده شده است.

توجه داشته باشید که لایه سوم از پایین Network نام دارد، اما امنیت شبکه فقط بر روی این لایه اعمال نمیشود. در هنگام پردازش اطلاعات هر یک از دستگاههای یک شبکه کامپیوتری از چند لایه از شبکه استفاده میکنند. بنابراین هر یک از این لایهها باید ایمن شوند تا شبکه امن در نظر گرفته شود. به عبارت دیگر، کلمه شبکه در امنیت شبکه به طور گسترده به کل زیرساخت سازمان اشاره دارد نه فقط به یک لایه از شبکه.

برای مثال، برخی افراد ممکن است بین امنیت بسترهای ابری و امنیت شبکه تمایز قائل شوند. امنیت بسترهای ابری شامل امنیت برنامهکابردی و امنیت Container است که در خارج از لایه شبکه مدل OSI قرار دارد. با این حال، آن بسترهای ابری همچنان بخشی از شبکه کلی سازمان در نظر گرفته میشوند و ایمنسازی آنها به عنوان بخشی از امنیت شبکه ضروری است.

مشاغل امنیت شبکه

شغل های مرتبط با امنیت شبکه شامل موارد زیر است:

- Chief information security officer:Chief information security officer – به اختصار CISO – یکی از پردرآمدترین مشاغل در امنیت شبکه است. CISO مسئول توسعه و اجرای یک برنامه کلی در زمینه امنیت اطلاعات میباشد.

- Pen Tester یا Penetration Tester: این افراد جهت نفوذ به شبکه سازمان و به منظور کشف و شناسایی آسیبپذیریها استخدام میشوند؛ میتواند به صورت خودکار یا دستی توسط کارکنان یا ارائهدهندگان تست نفوذ ثالث به عنوان یک سرویس انجام شود.

- Security Engineer: مهندسین امنیت یا Security Engineer بر کنترل کیفیت در زیرساختهای فناوری اطلاعات تمرکز میکنند.

- Security Architect: معماران امنیتی یا Security Architect، زیرساختهای فناوری اطلاعات یک سازمان را برنامهریزی، تحلیل، طراحی و آزمایش میکنند.

- Security Analyst: تحلیلگران امنیتی یا Security Analyst، استراتژی امنیتی را تحلیل و برنامهریزی نموده و همچنین ارزیابیهای امنیتی را انجام میدهند.

گواهینامه های شغل امنیت شبکه

برخی از گواهینامههای مرتبط با مشاغل حوزه امنیت شبکه عبارتند از:

- EC-Council’s Certified Ethical Hacker (CEH)

- Global Information Assurance Certification Security Essentials (GSEC)

- ISACA’s Certified Information Security Manager (CISM)

- ISACA’s Certified Information Systems Auditor (CISA)

- (ISC) Certified Cloud Security Professional (CCSP)

- (ISC) Certified Information Systems Security Professional (CISSP).