توضیح مختصری درباره SIEM

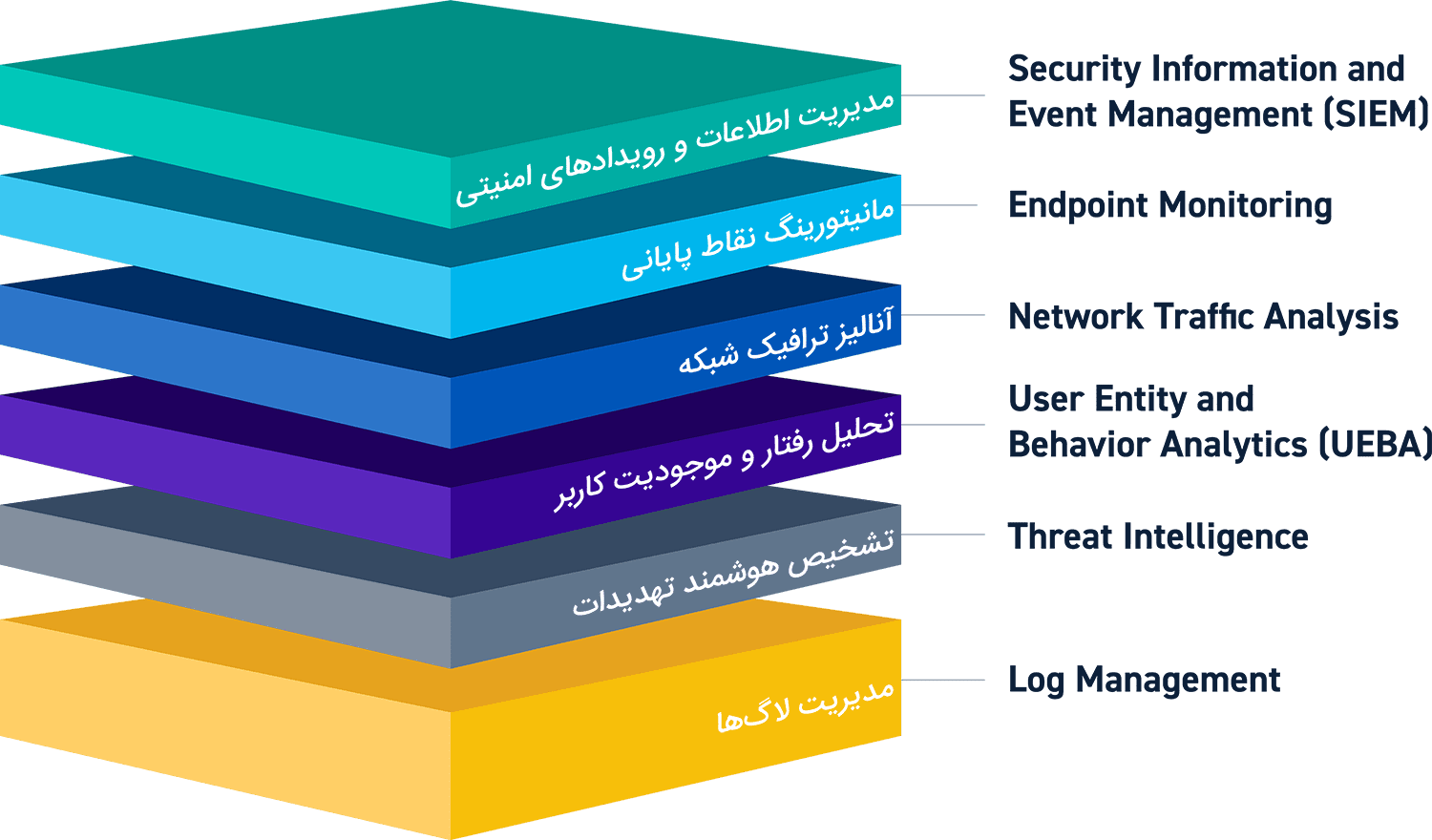

(Security Information and Event Management) SIEM یک راهحل نرمافزاری است که در حوزه امنیت سایبری برای مانیتورینگ و مدیریت رویدادهای امنیتی در سیستمها و شبکهها استفاده میشود. هدف اصلی SIEM جمعآوری و تحلیل دادههای امنیتی از منابع مختلف، شناسایی تهدیدات و ناهنجاریها، و ارائه دیدگاه جامع از وضعیت امنیتی سازمان است. در تصویر زیر نمونهای شماتیک از مراحل تکامل SIEM را مشاهده میکنید.

در این مقاله درباره عناوین زیر صحبت خواهیم کرد:

- تکامل داروینی در محصولات SIEM!

- مفاهیم پایهای SIEM چیست و چگونه کار میکند؟

- مشهورترین برندهایی که ابزارها و محصولات SIEM را ارائه میدهند

- ابزارهای رایگان و متن باز SIEM را بیشتر بشناسیم

- مقایسه، رتبهبندی و جوایز مربوط به برندهای ارائه دهنده خدمات SIEM

- پیش نیازها و نکات پیادهسازی SIEM برای سازمانها

- راه حلهای جایگزین SIEM را بشناسیم

- منابع آموزشی و گواهینامههای SIEM

تکامل داروینی در محصولات SIEM!

سیستمهای SIEM طی سالها تکامل یافتهاند تا به ابزارهای پیشرفتهای برای مدیریت امنیت تبدیل شوند. در ابتدا، این سیستمها بهعنوان مدیریت اطلاعات امنیتی (SIM) و مدیریت رویدادهای امنیتی (SEM) معرفی شدند. این ابزارها به طور جداگانه وظایفی مانند جمعآوری و ذخیرهسازی دادههای امنیتی یا تحلیل و همبستگی رویدادها را انجام میدادند.

با گذشت زمان، این دو رویکرد با یکدیگر ترکیب شدند و SIEM به وجود آمد که قادر به جمعآوری، تحلیل، و پاسخدهی به تهدیدات در یک پلتفرم واحد بود. با افزایش تهدیدات پیچیده و نیاز به تحلیلهای پیشرفتهتر، SIEMها به ابزارهایی مجهز شدند که قابلیتهای پیشرفتهتری مانند تحلیل رفتار کاربران (UBA) و شناسایی تهدیدات مبتنی بر یادگیری ماشین را نیز ارائه میدهند. امروزه، SIEMها به عنوان یکی از اجزای کلیدی استراتژیهای امنیتی مدرن مورد استفاده قرار میگیرند.

مراحل تکامل SIEM

مفاهیم پایهای SIEMچیست و چگونه کار میکند؟

مفاهیم پایهای SIEM شامل چندین عنصر کلیدی است که به درک بهتر این فناوری و نحوه کارکرد آن کمک میکنند. در اینجا برخی از این مفاهیم پایهای را توضیح میدهیم:

رویداد (Event)

رویداد به هر نوع فعالیت یا رخدادی گفته میشود که در سیستمها، شبکهها، و دستگاهها ثبت میشود. این میتواند شامل ورود یک کاربر به سیستم، اجرای یک برنامه، یا تلاش برای دسترسی به یک منبع محافظتشده باشد. SIEM این رویدادها را از منابع مختلف جمعآوری و تحلیل میکند.

لاگ (Log)

لاگها فایلها یا رکوردهایی هستند که اطلاعات مربوط به رویدادها را ثبت میکنند. برای مثال، یک لاگ میتواند شامل اطلاعاتی درباره زمان ورود یک کاربر به سیستم، آدرس IP او، و نوع دسترسی باشد. SIEM بهطور پیوسته این لاگها را از منابع مختلف جمعآوری و پردازش میکند.

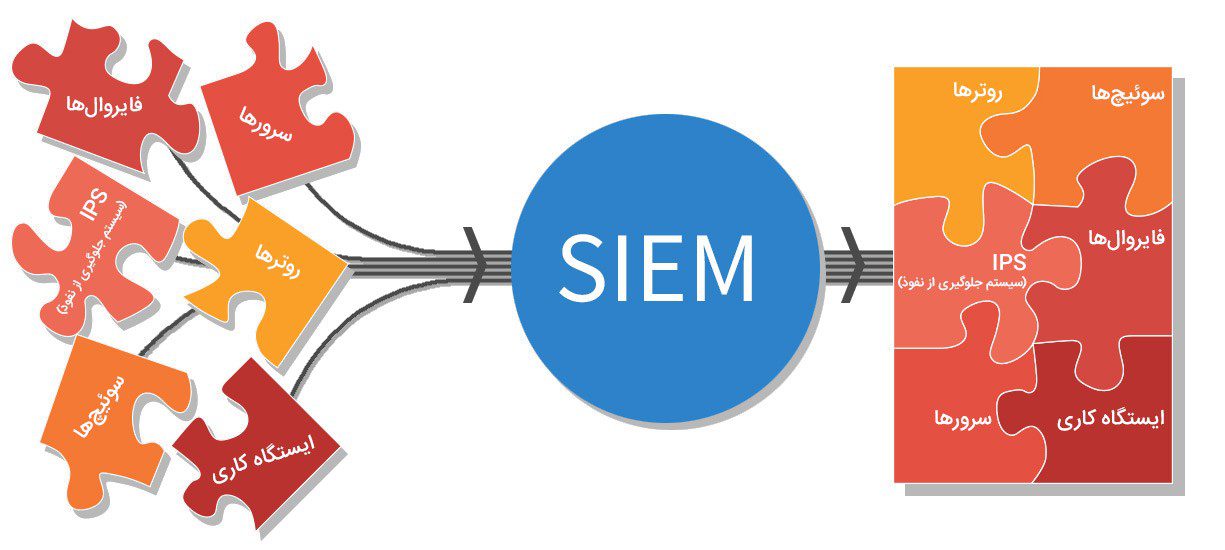

جمعآوری دادهها (Data Collection)

اولین مرحله در کارکرد SIEM، جمعآوری دادهها از منابع مختلف است. این منابع شامل:

- دستگاههای شبکه مانند فایروالها، روترها، و سوییچها

- سرورها و سیستمعاملها

- اپلیکیشنها و پایگاههای داده

- سیستمهای امنیتی مانند IDS/IPS (سیستمهای تشخیص و جلوگیری از نفوذ)

- سرویسهای ابری

- لاگهای کاربر و فعالیتهای سیستم

SIEM دادههای رویداد و لاگها را از این منابع به طور مداوم جمعآوری میکند.

- تجمیع و نرمالسازی دادهها (Data Aggregation and Normalization)

پس از جمعآوری دادهها، SIEM این دادهها را تجمیع و نرمالسازی میکند. تجمیع دادهها به معنای جمعآوری و ادغام دادههای مشابه از منابع مختلف است. نرمالسازی به این معنا است که دادهها به یک فرمت استاندارد تبدیل میشوند تا بتوانند به راحتی تحلیل شوند. این فرآیند به SIEM کمک میکند تا دادههای متفاوت از منابع مختلف را به شکل یکپارچه و قابل مقایسه درآورد.

تحلیل و همبستگی (Analysis and Correlation)

تحلیل و همبستگی (Analysis and Correlation)

در این مرحله، SIEM دادههای نرمالشده را تحلیل میکند تا تهدیدات و رفتارهای غیرعادی را شناسایی کند. SIEM از قوانین همبستگی استفاده میکند تا ارتباط بین رویدادهای مختلف را بررسی کند و تهدیدات پیچیده را کشف کند. به عنوان مثال، اگر چندین تلاش ناموفق برای ورود به سیستم از چندین مکان مختلف انجام شود، SIEM ممکن است این فعالیتها را به هم مرتبط کرده و آنها را به عنوان یک تهدید بالقوه شناسایی کند.

هشداردهی و اطلاعرسانی (Alerting and Notification)

هنگامی که SIEM یک تهدید یا فعالیت مشکوک شناسایی میکند، به طور خودکار به تیم امنیتی هشدار میدهد. این هشدارها میتوانند شامل جزئیاتی مانند نوع تهدید، منبع آن، شدت تهدید، و پیشنهاداتی برای پاسخ به آن باشند. هشدارها معمولاً به صورت آنی (Real-Time) ارسال میشوند تا تیم امنیتی بتواند به سرعت اقدام کند.

پاسخ به حوادث (Incident Response)

برخی از سیستمهای SIEM علاوه بر هشداردهی، امکاناتی برای خودکارسازی پاسخ به حوادث امنیتی نیز دارند. این میتواند شامل اقدامات خودکار مانند مسدود کردن دسترسی مشکوک، ایزوله کردن یک سیستم آلوده، یا شروع فرآیندهای بازیابی باشد. پاسخ به حوادث، به تیم امنیتی کمک میکند تا به سرعت و به شکل مؤثری به تهدیدات پاسخ دهند.

ذخیرهسازی دادهها و گزارشدهی (Data Storage and Reporting)

SIEM دادههای جمعآوری شده و تحلیلشده را برای مدت مشخصی ذخیره میکند. این دادهها برای تحلیلهای بعدی، ایجاد گزارشها، و انطباق با مقررات قانونی استفاده میشوند. SIEM معمولاً گزارشهای دورهای (مثلاً روزانه، هفتگی، یا ماهانه) تهیه میکند که شامل خلاصهای از رویدادهای امنیتی، تهدیدات شناساییشده، و اقدامات انجامشده است.

نمونهای از گزارشهای ارائه شده توسط splung

نمونهای از گزارشهای ارائه شده توسط splung

- بهبود و تطبیق مستمر (Continuous Improvement and Tuning)

SIEM یک فرآیند پویا است که نیاز به تطبیق و بهبود مستمر دارد. تیم امنیتی باید بهطور منظم قوانین همبستگی و تنظیمات SIEM را بازبینی و بهروزرسانی کند تا با تهدیدات جدید و تغییرات در زیرساختها تطبیق پیدا کند. این بهبود مستمر تضمین میکند که SIEM بهطور مؤثر و بهروز در محافظت از سازمان عمل میکند.

مشهورترین برندهایی که ابزارها و محصولات SIEM را ارائه میدهند

چندین برند SIEM معروف در بازار وجود دارد که به دلیل ویژگیهای پیشرفته و قابلیتهای امنیتی قوی خود شناخته شدهاند. این برندها معمولاً توسط سازمانهای بزرگ و کوچک برای مدیریت امنیت اطلاعات و رویدادها استفاده میشوند. در زیر به برخی از مشهورترین برندهای SIEM اشاره میکنیم:

Splunk

Splunk یکی از محبوبترین و پراستفادهترین ابزارهای SIEM است. این پلتفرم قابلیتهای گستردهای برای جمعآوری، تحلیل، و تجسم دادهها دارد. Splunk بهویژه به دلیل رابط کاربری کاربرپسند، قابلیتهای جستجوی پیشرفته، و قابلیت مقیاسپذیری بالا شناخته شده است. Splunk علاوه بر SIEM، در زمینههای دیگری مانند مانیتورینگ عملیات و تحلیل لاگ نیز کاربرد دارد.

IBM QRadar

IBM QRadar یکی دیگر از برندهای برجسته در حوزه SIEM است. این پلتفرم بهطور خودکار دادههای امنیتی را جمعآوری، نرمالسازی، و تحلیل میکند تا تهدیدات را شناسایی و اولویتبندی کند. QRadar به دلیل قدرت در تحلیل تهدیدات و قابلیت همبستگی دادههای امنیتی از منابع مختلف، در بین سازمانهای بزرگ بسیار محبوب است.

ArcSight (Micro Focus)

ArcSight یکی از قدیمیترین و شناختهشدهترین پلتفرمهای SIEM است که توسط Micro Focus توسعه داده شده است. این ابزار توانایی جمعآوری و تحلیل حجم بزرگی از دادههای امنیتی را دارد و برای شناسایی تهدیدات پیشرفته و تطبیق با قوانین امنیتی استفاده میشود. ArcSight به دلیل قدرت بالا در مدیریت رویدادهای امنیتی در سازمانهای بزرگ و پیچیده شناخته شده است.

LogRhythm

LogRhythm یک پلتفرم SIEM است که به طور خاص برای سادهسازی شناسایی تهدیدات و پاسخ به حوادث طراحی شده است. این ابزار قابلیتهای پیشرفتهای مانند تحلیل رفتاری، مدیریت لاگ، و همبستگی رویدادها را ارائه میدهد. LogRhythm به دلیل قابلیتهای خود در حوزه پاسخ سریع به حوادث و مانیتورینگ امنیتی آنی محبوب است.

Trellix Enterprise Security Manager (ESM)

Trellix ESM یک پلتفرم SIEM است که به ارائه نظارت و تحلیل آنی بر رویدادهای امنیتی میپردازد. این پلتفرم از موتور همبستگی پیشرفتهای برای شناسایی تهدیدات استفاده میکند و با سایر محصولات Trellix یکپارچه میشود تا یک راهحل جامع امنیتی ارائه دهد.

Securonix

Securonix یک پلتفرم SIEM مبتنی بر فناوریهای یادگیری ماشین و هوش مصنوعی است. این پلتفرم به دلیل قدرت تحلیل رفتاری کاربران و دستگاهها (UEBA) شناخته شده است و برای شناسایی تهدیدات داخلی و خارجی استفاده میشود. Securonix به دلیل استفاده از تکنولوژیهای پیشرفته برای تحلیل دادهها و شناسایی تهدیدات پیچیده، در بین سازمانها جایگاه خاصی دارد.

AlienVault (AT&T Cybersecurity)

AlienVault که اکنون به عنوان بخشی از AT&T Cybersecurity شناخته میشود، یک پلتفرم SIEM است که علاوه بر SIEM، قابلیتهایی مانند مدیریت داراییها، اسکن آسیبپذیری، و شناسایی تهدیدات را نیز ارائه میدهد. AlienVault به دلیل رابط کاربری ساده و قابلیتهای جامع امنیتی در بین سازمانهای کوچک و متوسط محبوب است.

SolarWinds Security Event Manager

SolarWinds SEM یک پلتفرم SIEM است که به سازمانها کمک میکند تا لاگها و رویدادهای امنیتی را مدیریت کنند. این ابزار قابلیتهای پیشرفتهای برای تحلیل همبستگی و پاسخ به حوادث امنیتی دارد و به دلیل هزینه مناسب و سهولت استفاده در بین کسبوکارهای کوچک تا متوسط شناخته شده است.

این برندها از جمله محبوبترین و پرکاربردترین ابزارهای SIEM هستند که در سراسر جهان توسط سازمانها برای محافظت از زیرساختها و دادههای خود مورد استفاده قرار میگیرند. هر کدام از این برندها ویژگیها و قابلیتهای خاص خود را دارند که بسته به نیازهای امنیتی سازمانها میتوانند انتخاب شوند.

ابزارهای رایگان و متن باز SIEM را بیشتر بشناسیم

چندین ابزار SIEM رایگان یا متنباز (Open Source) وجود دارند که میتوانند به عنوان یک گزینه برای سازمانهای کوچک تا متوسط یا کسانی که به دنبال آزمایش SIEM هستند، مفید باشند. در ادامه به برخی از ابزارهای SIEM رایگان و متنباز اشاره میکنیم:

ELK Stack (Elasticsearch, Logstash, Kibana)

شرح: ELK Stack یک پلتفرم متنباز است که از سه جزء اصلی تشکیل شده است: Elasticsearch برای جستجوی و تحلیل دادهها، Logstash برای جمعآوری و پردازش لاگها، و Kibana برای تجسم دادهها.

ویژگیها: اگرچه ELK Stack بهطور خاص به عنوان یک SIEM طراحی نشده است، اما با پیکربندی و افزودن برخی پلاگینها میتوان از آن به عنوان یک راهحل SIEM استفاده کرد. قابلیتهای قوی در جستجوی لاگها و تجسم دادهها ELK را به یک گزینه محبوب تبدیل کرده است.

مزایا: رایگان و متنباز، قابل تنظیم و انعطافپذیر، پشتیبانی از حجم بالای دادهها.

OSSIM (Open Source Security Information Management)

شرح: OSSIM توسط AT&T Cybersecurity (پیشتر AlienVault) توسعه داده شده و یک راهحل SIEM متنباز و رایگان است. این ابزار قابلیتهای SIEM را با ابزارهای دیگر مانند مدیریت داراییها، شناسایی تهدیدات و ارزیابی آسیبپذیریها ترکیب میکند.

ویژگیها: OSSIM شامل ماژولهایی برای جمعآوری لاگها، همبستگی رویدادها، و مانیتورینگ امنیتی است و ابزارهای مختلفی مانند Snort (برای تشخیص نفوذ)، OpenVAS (برای ارزیابی آسیبپذیری)، و Nmap (برای اسکن شبکه) را در خود دارد.

مزایا: رایگان و متنباز، یکپارچهسازی با ابزارهای امنیتی مختلف، مناسب برای سازمانهای کوچک تا متوسط.

Wazuh

شرح: Wazuh یک راهحل امنیتی متنباز است که به عنوان یک فورک از OSSEC شروع شد. این ابزار قابلیتهای SIEM را با ویژگیهایی مانند شناسایی نفوذ، مانیتورینگ امنیتی، و مدیریت رویدادها ترکیب میکند.

ویژگیها: Wazuh از ELK Stack برای ذخیرهسازی و تجزیه و تحلیل دادهها استفاده میکند و قابلیتهایی مانند مدیریت پیکربندی و امنیت سیستم، مانیتورینگ انطباق، و تحلیل رفتاری را ارائه میدهد.

مزایا: رایگان و متنباز، قابلیت گسترش و سفارشیسازی، پشتیبانی از سیستمهای چندپلتفرمی.

Graylog

شرح: Graylog یک پلتفرم متنباز است که برای مدیریت و تحلیل لاگها طراحی شده است. با استفاده از Graylog، میتوانید دادههای لاگ را از منابع مختلف جمعآوری، پردازش، و تجزیه و تحلیل کنید.

ویژگیها: اگرچه Graylog به عنوان یک ابزار مدیریت لاگ طراحی شده است، اما با افزودن قابلیتهایی میتواند به عنوان یک ابزار SIEM مورد استفاده قرار گیرد. Graylog دارای رابط کاربری بسیار خوبی است و امکان ایجاد داشبوردهای سفارشی را فراهم میکند.

مزایا: رایگان و متنباز، رابط کاربری جذاب و قابل تنظیم، پشتیبانی از پردازش دادههای حجیم.

Security Onion

شرح: Security Onion یک توزیع لینوکس است که ابزارهای مختلفی برای شناسایی، مانیتورینگ، و تحلیل تهدیدات امنیتی را در خود دارد. این توزیع شامل ابزارهایی مانند Zeek (پیشتر Bro)، Suricata، و Kibana است.

ویژگیها: Security Onion بهطور خاص برای مانیتورینگ امنیت شبکه طراحی شده است و با ابزارهای مختلف برای تحلیل ترافیک شبکه، شناسایی نفوذ، و مدیریت لاگها همراه است.

مزایا: رایگان و متنباز، شامل ابزارهای امنیتی معروف، مناسب برای مانیتورینگ جامع شبکه.

Prelude SIEM

شرح: Prelude SIEM یک راهحل متنباز است که برای جمعآوری، نرمالسازی، و تحلیل لاگها و رویدادهای امنیتی استفاده میشود.

ویژگیها: Prelude به دلیل طراحی ماژولار و انعطافپذیری بالا شناخته شده است. این ابزار به خوبی با سایر ابزارهای امنیتی یکپارچه میشود.

مزایا: رایگان و متنباز، طراحی ماژولار، پشتیبانی از استانداردهای باز.

این ابزارهای SIEM رایگان و متنباز به شما اجازه میدهند تا بدون نیاز به هزینههای سنگین، مانیتورینگ امنیتی و مدیریت رویدادها را انجام دهید. هر کدام از این ابزارها ویژگیها و مزایای خاص خود را دارند و بسته به نیازهای سازمان یا پروژه شما میتوانند گزینههای مناسبی باشند.

مقایسه، رتبهبندی و جوایز مربوط به برندهای ارائه دهنده خدمات SIEM

برای بررسی رتبهبندی و جوایز مربوط به برندهای SIEM، منابع معتبری وجود دارند که به مقایسه ابزارها و پلتفرمهای مختلف SIEM بر اساس معیارهای گوناگون میپردازند. برخی از معتبرترین منابع در این زمینه عبارتند از:

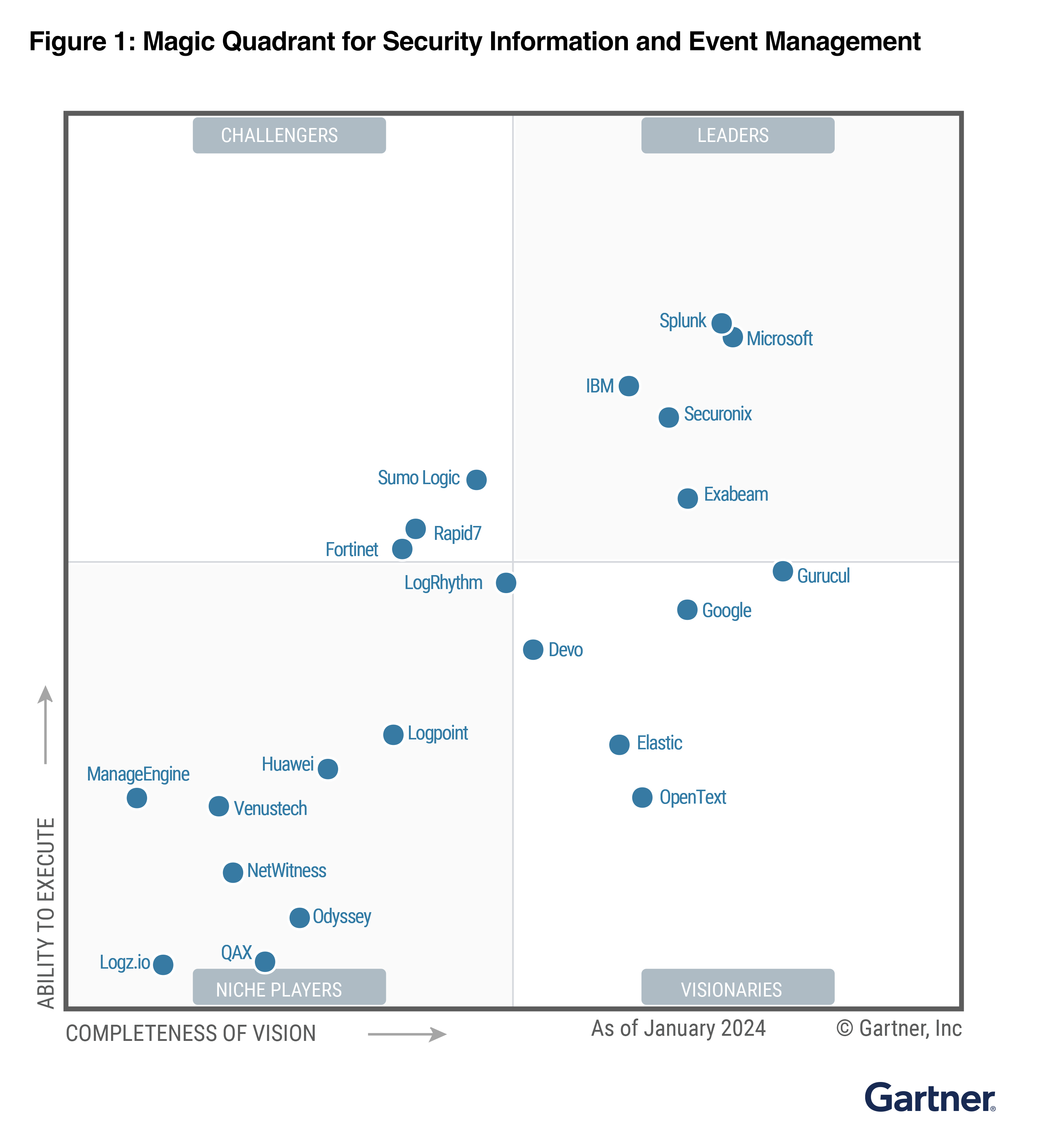

گزارشات Gartner Magic Quadrant

گارتنر (Gartner) یکی از معتبرترین موسسات تحلیلگر در زمینه فناوری اطلاعات است که هر ساله گزارش معروفی به نام “Magic Quadrant for Security Information and Event Management” منتشر میکند. در این گزارش، پلتفرمهای SIEM بر اساس دو محور “توانمندی اجرایی” و “کامل بودن چشمانداز” رتبهبندی میشوند. این گزارش پلتفرمها را به چهار بخش “Leaders”، “Challengers”، “Visionaries” و ” Niche Players” تقسیم میکند. برندهایی مانند Splunk، IBM QRadar و ArcSight معمولاً در بخش “Leaders” قرار میگیرند.

جدول مقایسه گارتنر در مورد محصولات SIEM سال 2024

جدول مقایسه گارتنر در مورد محصولات SIEM سال 2024

Forrester Wave

Forrester نیز یکی دیگر از موسسات معتبر تحلیلگر است که گزارشات مفصلی در زمینه مقایسه ابزارهای SIEM منتشر میکند. “Forrester Wave: Security Analytics Platforms” یکی از این گزارشات است که پلتفرمهای SIEM را بر اساس معیارهای مختلفی مانند توانایی تحلیل، امکانات پاسخگویی به حوادث، و قابلیتهای مقیاسپذیری رتبهبندی میکند.

IDC MarketScape

IDC یکی دیگر از منابع معتبر است که گزارشاتی تحت عنوان “IDC MarketScape” منتشر میکند. این گزارشات به بررسی و رتبهبندی پلتفرمهای SIEM بر اساس عملکرد و استراتژیهای بازار میپردازند. IDC نیز برندهای برتر SIEM را بر اساس تحلیل دقیق بازار و نظرات مشتریان رتبهبندی میکند.

Cybersecurity Excellence Awards

جوایز “Cybersecurity Excellence Awards” نیز یکی از منابع مهم برای شناسایی ابزارها و پلتفرمهای برتر SIEM است. این جوایز بر اساس رای جامعه امنیت سایبری و نظر متخصصان این حوزه اعطا میشوند و ابزارهایی که در این رقابتها برنده میشوند، معمولاً در زمینههای نوآوری، کارایی، و پذیرش توسط بازار شناخته شده هستند.

Comparitech

وبسایت Comparitech مقالات و گزارشات مفصلی در مورد بهترین ابزارهای SIEM منتشر میکند. این مقالات معمولاً شامل مقایسههای مستقیم بین برندهای مختلف SIEM هستند و به بررسی نقاط قوت و ضعف هر کدام از این ابزارها میپردازند.

G2 Crowd و TrustRadius

این دو وبسایت نظرات کاربران واقعی را در مورد محصولات SIEM جمعآوری و تجزیه و تحلیل میکنند. این سایتها رتبهبندیهای مبتنی بر بازخورد کاربران ارائه میدهند که میتواند برای تصمیمگیری در مورد انتخاب یک ابزار SIEM خاص مفید باشد.

این منابع به شما کمک میکنند تا اطلاعات جامعی در مورد رتبهبندی و جوایز برندهای مختلف SIEM به دست آورید و بر اساس نیازهای سازمان خود، بهترین گزینه را انتخاب کنید.

پیش نیازها و نکات پیادهسازی SIEM برای سازمانها

پیادهسازی SIEM در یک سازمان نیازمند آمادهسازی دقیق و بررسی پیشنیازها است تا اطمینان حاصل شود که سیستم به درستی اجرا شده و قابلیت پاسخگویی به نیازهای امنیتی سازمان را دارد. در ادامه به پیشنیازها و نکات مهم برای پیادهسازی SIEM در سازمانها اشاره میکنم:

تعیین نیازهای سازمان

شناسایی تهدیدات خاص: بررسی کنید که سازمان شما با چه نوع تهدیداتی مواجه است. این تهدیدات ممکن است شامل حملات داخلی، دسترسیهای غیرمجاز، نفوذ به شبکه، یا حملات سایبری خارجی باشند.

مشخص کردن اهداف امنیتی: اهدافی مانند مانیتورینگ بلادرنگ، تشخیص تهدیدات پیشرفته، انطباق با استانداردهای قانونی، و پاسخگویی سریع به حوادث را تعیین کنید.

ارزیابی زیرساختهای فعلی

موجودی منابع IT: یک موجودی کامل از منابع فناوری اطلاعات سازمان شامل سرورها، شبکهها، دستگاههای امنیتی، و سیستمهای عامل تهیه کنید. SIEM باید به این منابع متصل شود.

ارزیابی ظرفیت ذخیرهسازی و پردازش: بررسی کنید که آیا زیرساختهای فعلی سازمان، شامل فضای ذخیرهسازی و توان پردازش، میتوانند حجم دادههای SIEM را مدیریت کنند.

تعیین منابع مالی و انسانی

بودجهبندی: هزینههای مرتبط با خرید یا توسعه SIEM، هزینههای نگهداری، و نیازهای آموزشی را محاسبه کنید. انتخاب بین راهحلهای SIEM تجاری یا متنباز باید بر اساس بودجه و نیازهای خاص سازمان باشد.

تیم متخصص: افراد متخصص برای نصب، پیکربندی، مدیریت و نگهداری SIEM را شناسایی کنید. آموزش کارکنان در استفاده از SIEM از اهمیت بالایی برخوردار است.

انتخاب ابزار SIEM مناسب

تحلیل و مقایسه: ابزارهای مختلف SIEM را بر اساس قابلیتها، هزینه، پشتیبانی، و قابلیت انطباق با نیازهای سازمان مقایسه کنید. برخی ابزارهای مشهور شامل Splunk، IBM QRadar، ArcSight، و ELK Stack هستند.

سازگاری با زیرساختها: اطمینان حاصل کنید که ابزار SIEM انتخابی با زیرساختهای فعلی سازمان و منابع داده مورد نظر سازگار است.

مدیریت لاگها و دادهها

شناسایی منابع لاگ: منابع لاگهایی که قرار است به SIEM متصل شوند، شناسایی کنید. این منابع ممکن است شامل فایروالها، سیستمهای عامل، دیتابیسها، و اپلیکیشنها باشند.

استانداردسازی لاگها: لاگهای دریافتی از منابع مختلف باید نرمالسازی شوند تا SIEM بتواند به طور مؤثر آنها را پردازش کند.

پیکربندی قوانین و سیاستها

تعریف قوانین همبستگی: قوانین همبستگی (correlation rules) باید بر اساس نیازهای امنیتی خاص سازمان شما تعریف شوند. این قوانین تعیین میکنند که SIEM چگونه دادهها را تحلیل کرده و تهدیدات را شناسایی میکند.

تنظیم آلارمها: آلارمها باید به درستی پیکربندی شوند تا در صورت بروز حوادث امنیتی، تیم امنیتی به سرعت مطلع شود.

تعیین پروتکلهای پاسخ به حادثه

ایجاد برنامه پاسخ به حادثه: یک برنامه جامع برای پاسخ به حوادث امنیتی تهیه کنید که شامل مراحل تشخیص، مهار، تحلیل، و بازیابی باشد.

تمرین و آزمون: برنامه پاسخ به حادثه باید به طور منظم آزمایش شود تا اطمینان حاصل شود که تیم امنیتی آماده پاسخگویی به تهدیدات است.

انطباق با استانداردها و مقررات

بررسی الزامات قانونی: بررسی کنید که آیا سازمان شما نیاز به انطباق با استانداردهای خاصی مانند GDPR، HIPAA، PCI DSS، یا ISO 27001 دارد. SIEM باید به گونهای پیکربندی شود که بتواند این نیازها را پوشش دهد.

گزارشدهی انطباق: ابزار SIEM باید قادر باشد گزارشهای مورد نیاز برای انطباق با مقررات را تولید کند.

مدیریت و نگهداری SIEM

بهروزرسانی منظم: اطمینان حاصل کنید که نرمافزار SIEM و قوانین همبستگی بهطور منظم بهروزرسانی میشوند تا بتوانند با تهدیدات جدید مقابله کنند.

نظارت مداوم: عملکرد SIEM باید بهطور مداوم مانیتور شود تا اطمینان حاصل شود که به درستی کار میکند و همه رویدادهای مهم را شناسایی میکند.

آموزش و آگاهیرسانی

آموزش تیم امنیتی: تیم امنیتی باید در استفاده از SIEM، تحلیل دادهها، و مدیریت حوادث امنیتی بهطور کامل آموزش ببیند.

آگاهیرسانی به کارکنان: کارکنان سازمان باید در مورد اهمیت امنیت اطلاعات و نحوه گزارشدهی حوادث مشکوک آموزش ببینند.

برنامهریزی برای رشد و مقیاسپذیری

بررسی نیازهای آینده: از همان ابتدا برای رشد و گسترش سازمان برنامهریزی کنید. SIEM باید بتواند با افزایش حجم دادهها و تعداد رویدادها به طور مؤثر عمل کند.

مقیاسپذیری: ابزار SIEM انتخابی باید قابلیت مقیاسپذیری را داشته باشد تا بتواند با تغییرات و نیازهای جدید سازمان سازگار شود.

ارزیابی و بهبود مستمر

ارزیابی عملکرد: عملکرد SIEM باید بهطور منظم ارزیابی شود تا نقاط ضعف شناسایی و بهبود یابند.

بهبود مداوم: با تغییرات در محیط تهدیدات و نیازهای سازمان، فرآیندها و قوانین SIEM باید بهروزرسانی و بهبود یابند.

با رعایت این پیشنیازها و نکات، سازمان شما میتواند یک سیستم SIEM کارآمد و مؤثر پیادهسازی کند که نه تنها امنیت اطلاعات را تضمین میکند، بلکه به تطابق با استانداردها و مقررات نیز کمک میکند.

راه حلهای جایگزین SIEM را بشناسیم

چندین راهحل جایگزین برای SIEM وجود دارد که سازمانها میتوانند بسته به نیازها و منابع خود از آنها استفاده کنند. این جایگزینها ممکن است تمرکز بیشتری بر برخی جنبههای خاص امنیتی داشته باشند یا ممکن است از نظر پیچیدگی و هزینه نسبت به SIEM سادهتر یا مقرونبهصرفهتر باشند.

- EDR (Endpoint Detection and Response)

توضیح: EDR یک راهکار امنیتی است که بر روی شناسایی، تحلیل، و پاسخ به تهدیدات در نقاط انتهایی (مانند دستگاههای کاربر) تمرکز دارد. EDR معمولاً قابلیتهای پیشرفتهای برای شناسایی تهدیدات مبتنی بر رفتار، تحلیل دادههای نقاط انتهایی، و پاسخ خودکار به تهدیدات دارد.

مزایا: سرعت بالا در شناسایی و پاسخ به تهدیدات نقاط انتهایی، قابلیت تمرکز بر تهدیدات پیشرفته مانند حملات هدفمند و APTها.

محدودیتها: بیشتر بر نقاط انتهایی تمرکز دارد و کمتر به مانیتورینگ جامع شبکه میپردازد.

NDR (Network Detection and Response)

توضیح: NDR راهکاری است که بر شناسایی و پاسخ به تهدیدات در سطح شبکه تمرکز دارد. این ابزارها به مانیتورینگ ترافیک شبکه، شناسایی الگوهای مشکوک، و تحلیل ارتباطات شبکه میپردازند.

مزایا: قابلیت شناسایی تهدیدات در سطح شبکه، مناسب برای شناسایی حملات پیچیده و تهدیدات داخلی.

محدودیتها: تمرکز محدود بر شبکه و عدم پوشش جامع نقاط انتهایی.

SOAR (Security Orchestration, Automation, and Response)

توضیح: SOAR یک راهکار امنیتی است که فرآیندهای امنیتی را خودکارسازی کرده و به هماهنگی و پاسخ به تهدیدات کمک میکند. این ابزارها میتوانند فرآیندهای مختلف امنیتی را یکپارچه کرده و با خودکارسازی وظایف، بهرهوری تیم امنیتی را افزایش دهند.

مزایا: افزایش کارایی و سرعت پاسخ به تهدیدات، کاهش بار کاری تیم امنیتی، امکان یکپارچهسازی با ابزارهای مختلف.

محدودیتها: نیاز به تنظیمات دقیق و سفارشیسازی، وابستگی به ابزارهای دیگر برای جمعآوری و تحلیل دادهها.

XDR (Extended Detection and Response)

توضیح: XDR راهکار جدیدی است که قابلیتهای EDR، NDR و دیگر ابزارهای امنیتی را در یک پلتفرم یکپارچه ترکیب میکند. XDR به شناسایی و پاسخ به تهدیدات در سراسر شبکه، نقاط انتهایی، و سایر داراییهای دیجیتال کمک میکند.

مزایا: شناسایی و پاسخ جامع به تهدیدات در سراسر زیرساخت، قابلیت مشاهده گستردهتر از SIEM، یکپارچگی بهتر دادهها.

محدودیتها: برخی از سازمانها ممکن است XDR را پیچیده یا نیازمند منابع زیادی بدانند.

MDR (Managed Detection and Response)

توضیح: MDR یک سرویس مدیریتی است که به سازمانها کمک میکند تا شناسایی و پاسخ به تهدیدات را به یک تیم تخصصی خارج از سازمان واگذار کنند. ارائهدهندگان MDR ابزارها و تحلیلگران متخصص را برای مانیتورینگ و پاسخ به تهدیدات در اختیار شما قرار میدهند.

مزایا: عدم نیاز به تیم امنیتی داخلی بزرگ، دسترسی به تخصص بالا، مناسب برای سازمانهایی با منابع محدود.

محدودیتها: وابستگی به یک ارائهدهنده خارجی، هزینههای جاری مرتبط با سرویس.

Log Management Systems

توضیح: سیستمهای مدیریت لاگ به جمعآوری، ذخیرهسازی، و تحلیل لاگهای مختلف از منابع متعدد میپردازند. این سیستمها ممکن است بهطور خودکار به تهدیدات پاسخ ندهند اما دادههای لازم برای تحلیل حوادث را فراهم میکنند.

مزایا: راهکاری ساده و مقرونبهصرفه برای جمعآوری و مدیریت لاگها، مناسب برای سازمانهای کوچکتر.

محدودیتها: عدم توانایی در تحلیل پیشرفته یا خودکارسازی فرآیندهای امنیتی.

Cloud-Native Security Tools

توضیح: بسیاری از سازمانها از ابزارهای امنیتی بومی ابری (Cloud-Native) استفاده میکنند که با پلتفرمهای ابری مانند AWS، Azure، یا Google Cloud یکپارچه هستند. این ابزارها معمولاً شامل قابلیتهای مانیتورینگ، تحلیل، و پاسخ به تهدیدات در محیطهای ابری میشوند.

مزایا: یکپارچگی بومی با پلتفرمهای ابری، انعطافپذیری بالا، مقیاسپذیری متناسب با نیازهای سازمان.

محدودیتها: تمرکز محدود بر محیطهای ابری و نیاز به ابزارهای دیگر برای پوشش محیطهای غیرابری.

Threat Intelligence Platforms (TIP)

توضیح: پلتفرمهای اطلاعات تهدید (TIP) به جمعآوری، تحلیل، و مدیریت اطلاعات تهدیدات از منابع مختلف میپردازند. این اطلاعات میتوانند به شناسایی تهدیدات جدید و ارتقای پاسخگویی به حملات کمک کنند.

مزایا: تقویت قابلیتهای تحلیل و پاسخ به تهدیدات، امکان ادغام با ابزارهای دیگر مانند SIEM یا EDR.

محدودیتها: نیاز به هماهنگی با سایر ابزارها برای بهرهوری کامل.

این جایگزینها ممکن است به تنهایی یا به صورت مکملی برای SIEM مورد استفاده قرار گیرند و انتخاب هر کدام بستگی به نیازهای امنیتی خاص سازمان، بودجه، و منابع در دسترس دارد.

منابع آموزشی و گواهینامههای SIEM

دورههای آموزشی SIEM به آموزش مفاهیم، ابزارها، و تکنیکهای مرتبط با مدیریت امنیت اطلاعات و رویدادها (SIEM) میپردازند. این دورهها برای افرادی که در زمینه امنیت سایبری فعالیت میکنند یا قصد ورود به این حوزه را دارند، طراحی شدهاند و معمولاً شامل مفاهیم پایه تا پیشرفته میشوند.

Coursera و edX

ویژگیها: این پلتفرمها دورههای متعددی از دانشگاهها و موسسات معتبر در زمینه SIEM و امنیت سایبری ارائه میدهند. این دورهها معمولاً شامل مباحث تئوری و عملی هستند.

مزایا: دسترسی آسان، امکان دریافت گواهینامه، و گزینههای رایگان و پولی.

Udemy

ویژگیها: Udemy مجموعهای گسترده از دورههای SIEM را ارائه میدهد که توسط متخصصان این حوزه تدریس میشوند. این دورهها به صورت خودآموز بوده و مباحثی از مبتدی تا پیشرفته را پوشش میدهند.

مزایا: قیمت مناسب، دسترسی به محتوای آموزشی مادامالعمر، و دورههای متنوع.

SANS Institute

ویژگیها: SANS یکی از معتبرترین موسسات در زمینه امنیت سایبری است که دورههای پیشرفته و تخصصی در زمینه SIEM و دیگر جنبههای امنیت سایبری ارائه میدهد.

مزایا: دورههای عمیق و جامع، دسترسی به کارشناسان برجسته، و امکان دریافت گواهینامههای معتبر.

Splunk Education و IBM Security Learning Academy

ویژگیها: این پلتفرمها دورههای تخصصی مربوط به ابزارهای خاص SIEM مانند Splunk و IBM QRadar ارائه میدهند. دورهها شامل آموزشهای تئوری و عملی با تمرکز بر استفاده مؤثر از این ابزارها هستند.

مزایا: آموزش تخصصی، دسترسی به آزمایشگاههای مجازی، و گواهینامههای مرتبط با ابزار.

Cybrary

ویژگیها: Cybrary دورههای رایگان و پولی در زمینههای مختلف امنیت سایبری، از جمله SIEM، ارائه میدهد. این پلتفرم بر آموزشهای کاربردی و تجربی تمرکز دارد.

مزایا: دورههای رایگان، دسترسی به جامعه کاربری بزرگ، و مسیرهای یادگیری مشخص.

دریافت گواهینامههای SIEM

دریافت گواهینامههای معتبر در زمینه SIEM میتواند به ارتقای موقعیت شغلی شما کمک کند. برخی از گواهینامههای مرتبط با SIEM عبارتند از:

- Certified Information Systems Security Professional (CISSP)

- Certified Information Security Manager (CISM)

- Splunk Certified Power User

- IBM Certified Associate Analyst – Security QRadar

- Certified Information Systems Auditor (CISA)

این دورهها و گواهینامهها به شما کمک میکنند تا درک بهتری از مفاهیم SIEM پیدا کنید و مهارتهای لازم برای کار با ابزارهای SIEM را به دست آورید.

نتیجهگیری

سیستمهای مدیریت امنیت اطلاعات و رویدادها (SIEM) به عنوان یک ابزار حیاتی در محیطهای پیچیده و پرتهدید امروزی شناخته میشوند. SIEM با فراهم کردن قابلیتهای شناسایی بلادرنگ تهدیدات، مانیتورینگ مرکزی، و تحلیل پیشرفته دادههای امنیتی، به سازمانها کمک میکند تا امنیت اطلاعات خود را بهبود بخشیده و پاسخگویی به تهدیدات را تسریع کنند. همچنین، SIEM با ارائه گزارشهای جامع و قابلیت تطبیق با مقررات قانونی، به سازمانها کمک میکند تا با استانداردهای صنعتی و الزامات قانونی هماهنگ باشند.

در نهایت، SIEM نه تنها نقش مهمی در کاهش ریسکهای امنیتی ایفا میکند، بلکه با افزایش کارایی و بهرهوری تیمهای امنیتی، موجب میشود که سازمانها بتوانند به طور موثرتری از داراییهای دیجیتال خود محافظت کنند. با توجه به مزایای گسترده SIEM، استفاده از این سیستم برای هر سازمانی که به امنیت اطلاعات خود اهمیت میدهد، ضروری به نظر میرسد.