فایروال

یکی از سؤالاتی متداول و رایج در مبحث شبکه مخصوصا امنیت شبکه این است که فایروال چیست؟ و دارای چه کاربردهایی می باشد! اصلاً چرا باید از فایروال استفاده شود؟ انواع آن چیست و نوع سخت افزاری و نرم افزاری آن چه تفاوتی با هم دارد؟ در این مطلب سعی شده است به تمامی سوالات مربوط به فایروال پاسخ داده شود.

فایروال چیست؟

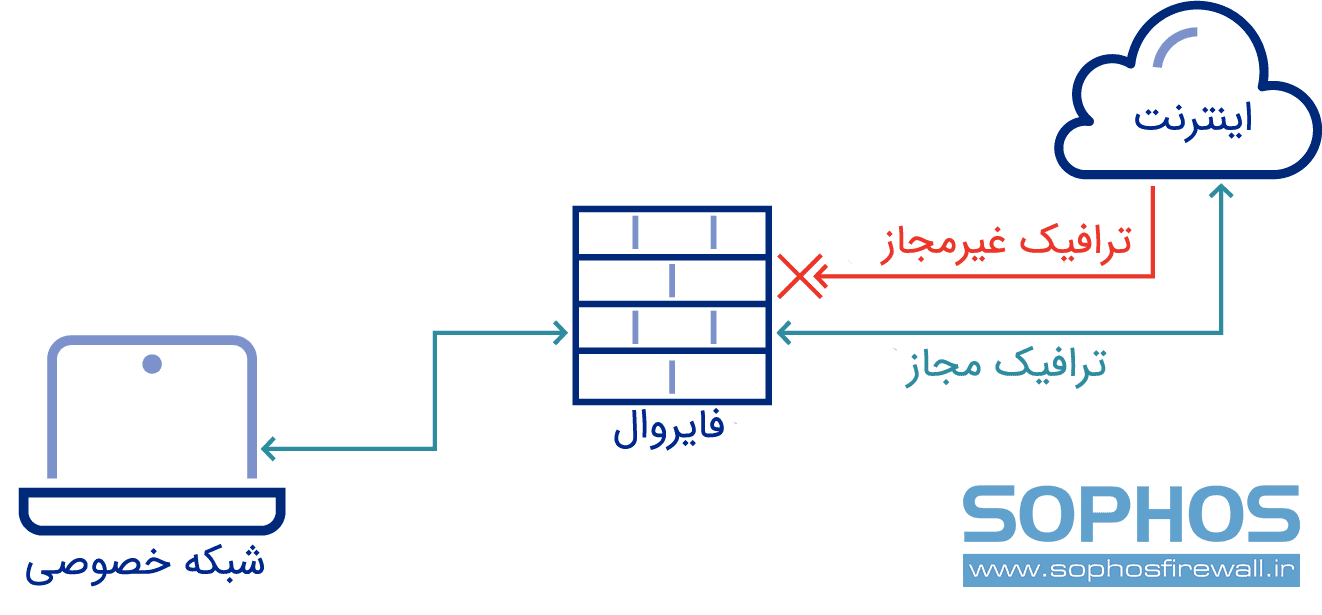

فایروال (Firewall) یا به فارسی دیوار آتش به نرمافزار یا سخت افزاری گفته میشود که برای محافظت از سیستمها و شبکهها در برابر حملات امنیتی و جلوگیری از ورود و دسترسیهای غیرمجاز به سیستم و شبکه، استفاده میشود. فایروال با تحلیل ترافیک ورودی و خروجی و به صورت اتوماتیک، تصمیم میگیرد که کدام ترافیک اجازه عبور به داخل شبکه را دارد و کدام ترافیک باید مسدود شود.

فایروال میتواند به صورت سختافزاری یا نرمافزاری پیادهسازی شود و میتواند به صورت مرکزی یا توزیع شده در شبکهها قرار گیرد. این نرمافزارها میتوانند در سطح شبکه و یا در سطح سیستمعامل مورد استفاده قرار گیرند. همچنین فایروال میتواند تنظیمات مختلفی داشته باشد که از جمله آنها میتوان به تعریف قوانین، فیلترینگ بر اساس آدرس IP و پورت، احراز هویت کاربر و یا اجرای محدودیتهای زمانی اشاره کرد.

چرا از فایروال استفاده میشود؟

هدف اصلی استفاده از فایروال، حفاظت از امنیت و اطمینان از امنیت شبکههای کامپیوتری است. با استفاده از فایروال، میتوان دسترسی به شبکههای کامپیوتری را محدود کرده و دادههای حساس را از دسترسیهای غیرمجاز محافظت کرد.

هدف دیگر استفاده از فایروال، مدیریت و کنترل ترافیک شبکه است. با استفاده از فایروال، میتوان ترافیک شبکه را مدیریت کرده و برای برخورد با افزایش ترافیک و ورود ترافیک های غیرمجاز، سیاستهای مختلفی را پیاده کرد.

به طور کلی، هدف استفاده از فایروال، حفاظت از امنیت و حریم خصوصی دادهها و دسترسی کنترل شده و امن به شبکه است.

عملکرد فایروال به چه صورت است؟

فایروال به عنوان یک نرمافزار یا سختافزار، بین شبکه داخلی و شبکه خارجی یا اینترنت قرار میگیرد و ترافیک شبکه را مدیریت میکند. هنگامی که یک بسته داده (packet) در حال ارسال به داخل یا خارج از شبکه است، فایروال آن را بررسی میکند و تصمیم میگیرد که آیا باید آن را از شبکه عبور دهد یا خیر.

برای تصمیمگیری در مورد بستههای داده، فایروال از یک سری قوانین و سیاستهای تعریف شده استفاده میکند که به آنها “قوانین فایروال” یا “Firewall Rules” گفته میشود. این قوانین شامل مجموعهای از شرایط و محدودیتهایی هستند که بر اساس آنها فایروال تصمیم میگیرد که بسته داده باید به داخل شبکه وارد شود و یا مسدود شود.

به عنوان مثال، یک قانون میتواند برای اجازه دادن بستههای داده با پورت 80 وب (HTTP) تعریف شود، در حالی که یک قانون دیگر ممکن است برای ممانعت از ارسال بستههای داده با پورت 22 (SSH) تعریف شود.

علاوه بر قوانین، فایروال میتواند از فیلترینگ پکت (packet filtering)، بستهدهی (packet shaping)، ورودی محدود (input restriction) و خروجی محدود (output restriction) برای مدیریت ترافیک شبکه استفاده کند. این ابزارها به فایروال کمک میکنند تا بتواند بهترین تصمیمها را برای محافظت از شبکه و دادههای حساس شما بگیرد.

فایروال ها به طور کلی در برابر هر یک از بسته ها باید سه عمل زیر را به ترتیب انجام دهند:

- بازرسی کنند: ترافیک ورودی و خروجی از شبکه را باید بایت به بایت به دقت بررسی کنند.

- تصميم بگیرند: با استفاده از مجموعه قوانین تعریف شده، ترافیک را بررسی و مقایسه کنند، و آن را به عنوان ترافیک مجاز و یا غیرمجاز تفکیک کنند.

- عمل کنند: بر اساس نوع ترافیک (مجاز یا غیرمجاز) آن را مسدود کنند یا اجازه عبور به آن بدهند.

انواع فایروال

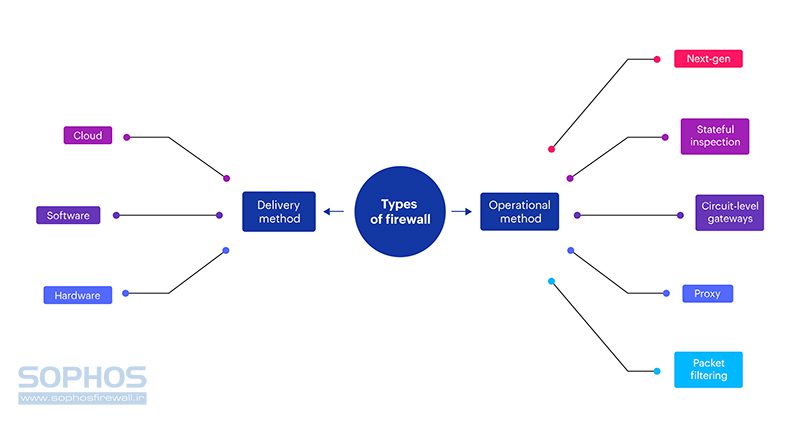

وقتی صحبت از انواع فایروال می شود، ذکر این نکته حائز اهمیت است که فایروال ها را می توان از نظر ساختار، پیکربندی، سطح امنیت و روش استقرار آنها دسته بندی کرد.

سه نوع فایروال بر اساس نحوه استقرار وجود دارد، فایروال سخت افزاری، فایروال نرم افزاری و فایروال مبتنی بر ابر.

هر یک از این روشهای استقرار استراتژیهای متفاوتی را برای امنیت ارائه میدهند و انتخاب هر کدام از آنها بسته به نوع شبکه و ابعاد آن متفاوت میباشد.

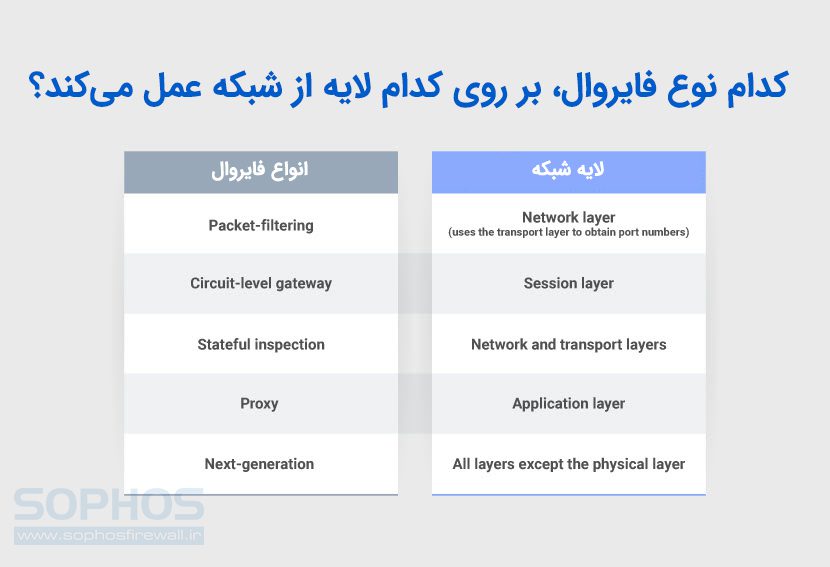

همچنین فایروالها بر اساس عملکرد و لایه OSI به 5 دسته کلی تقسیم میشوند. هر یک از این نوع از فایروالها می تواند به عنوان سخت افزار، نرم افزار یا در فضای ابری مستقر شوند.

انواع فایروال بر اساس روش کار به شرح زیر میباشد:

- Packet-Filtering Firewalls

- Circuit-Level Gateways

- Stateful Inspection Firewalls

- Proxy Firewalls

- Next-Generation Firewalls

سه نوع فایروال بر اساس نحوه استقرار و نصب آنها وجود دارد: سخت افزار، نرم افزار و فایروال مبتنی بر ابر. در ادامه هر یک از این استراتژی ها به تفصیل بررسی میشود.

فایروالهای نرمافزاری

فایروالهای نرمافزاری مستقیماً بر روی دستگاه میزبان نصب میشود. این نوع فایروال فقط یک دستگاه (نقطه اتصال شبکه، کامپیوتر شخصی، لپتاپ، سرور و غیره) را حفاظت میکند، بنابراین مدیران باید نسخهای از نرمافزار را بر روی هر دستگاهی که میخواهند حفاظت کنند، نصب کنند.

از آنجا که مدیران یک فایروال نرمافزاری را بر روی یک دستگاه نصب میکنند، این فایروالها به ناچار مقداری از RAM و CPU سیستم را مصرف میکنند، که برای برخی موارد استفاده از آن یک مشکل است.

مزایاي فایروالهای نرمافزاری

- حفاظت عالی برای یک دستگاه.

- جداسازی نقاط پایانی شبکه از یکدیگر.

- امنیت بسیار دقیق که مدیر کنترل کاملی برنامههای مجاز دارد.

- در دسترس بودن آسان و هزینه پایین.

معایب فایروالهای نرمافزاری

- مصرف زیاد CPU، RAM و حافظه دستگاه.

- نیاز به تنظیمات مجزا برای هر دستگاه.

- مراقبت و نگهداری دشوار و زمانبر است.

- همه دستگاهها با هر نوع فایروال سازگار نیستند، بنابراین ممکن است در یک شبکه مجبور به استفاده از راهکارهای متفاوت باشد.

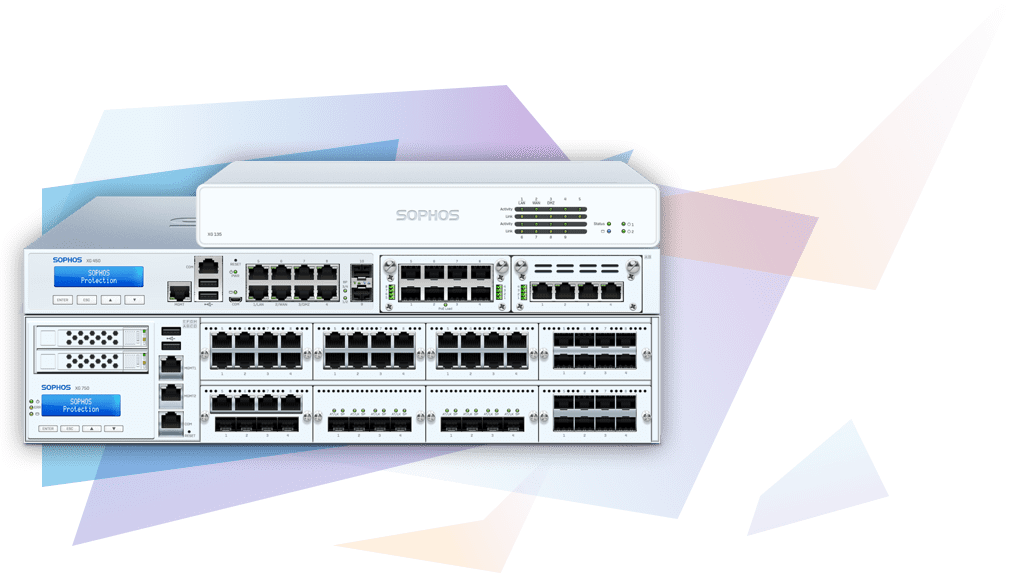

فایروالهای سختافزاری

فایروال سختافزاری یک دستگاه سختافزاری جداگانه است که ترافیک وارد شونده و خارج شونده از یک شبکه را فیلتر میکند. برخلاف فایروالهای نرمافزاری، این دستگاهها به طور مستقل منابع خود را دارند و از CPU یا RAM دستگاههای میزبان مصرف نمیکنند.

مزایاي فایروالهای سختافزاری

- حفاظت از چندین سیستم با یک دستگاه فایروال.

- امنیت سطح بالا که ترافیک مخرب هرگز به دستگاههای میزبان نمیرسد.

- منابع دستگاه نقاط پایانی را مصرف نمیکند.

- به راحتی از طریق یک داشبورد قابل مدیریت است.

معایب فایروالهای سختافزاری

- گرانتر از فایروالهای نرمافزاری هستند.

- تهدیدهای داخلی نقطه ضعف قابل توجهی هستند.

- تنظیم و مدیریت آنها نیاز به مهارتهای بیشتری نسبت به فایروالهای مبتنی بر نرمافزار دارد.

فایروالهای ابری

بسیاری از شرکت های ارائهدهنده خدمات اینترنتی فایروالهای مبتنی بر ابر نیز ارائه میدهند. این خدمات همچنین به عنوان “Firewall-as-Service” شناخته میشوند و به عنوان IaaS یا PaaS اجرا میشوند.

مانند راهکارهای مبتنی بر سختافزار، فایروالهای ابری در امنیت محیطی شبمع عالی عمل میکنند، اما همچنین میتوانید این سیستمها را برای هر میزبان به صورت جداگانه تنظیم کنید.

مزایاي فایروالهای ابری

- ارائهدهنده خدمت تمامی وظایف مدیریتی (نصب، پیکربندی، آپدیت، رفع اشکال و غیره) را انجام میدهد.

- کاربران آزاد به تغییر اندازه منابع ابری برای کنترل ترافیک هستند.

- نیاز به هیچ سختافزار داخلی نیست.

- سطوح بالای دسترسی.

معایب فایروالهای ابری

- کمبود شفافیت در مورد نحوه اجرای دقیق فایروال توسط ارائهدهنده.

- مانند سایر خدمات مبتنی بر ابر، مهاجرت این فایروالها به ارائهدهنده جدید دشوار است.

- ترافیک از طریق یک شخص ثالث عبور میکند که مشکلات تأخیر و حریم خصوصی را به وجود میآورد.

- به دلیل هزینههای معاملاتی بالا (OpEx)، در مدت طولانی هزینهبر است.

در زیر نگاهی عمیق به پنج نوع فایروال بر اساس عملکرد و لایه OSI آورده شده است. هر یک از این فایروالها میتواند به عنوان سخت افزار، نرم افزار یا در فضای ابری مستقر شود.

فایروال Packet Filtering چیست؟

فایروالهای Packet Filtering به عنوان یک نقطه کنترل در لایه شبکه عمل میکنند و اطلاعات هدر هر بسته را با مجموعهای از معیارهای پیشتعیین شده مقایسه میکنند. این فایروالها اطلاعات مبتنی بر هدر زیر را بررسی میکنند:

- آدرسهای IP مقصد و منبع.

- نوع بسته.

- شماره پورت.

- پروتکلهای شبکه.

این نوع فایروالها فقط جزئیات سطح سطحی بستهها را تجزیه و تحلیل میکنند و بسته را برای بررسی محتوای آن باز نمیکنند. یک فایروال فیلترینگ بستهها هر بسته را به تنهایی و بدون در نظر گرفتن جریانهای ترافیک موجود بررسی میکند.

فایروالهای Packet Filtering برای سازمانهای کوچکی که به سطح ابتدایی امنیت در برابر تهدیدهای مشخص نیاز دارند، ایدهآل هستند.

مزایای فایروالهای Packet Filtering

- راهحل هزینهای.

- فیلترینگ و پردازش سریع بستهها.

- عالی برای اسکرین کردن ترافیک بین بخشهای داخلی.

- مصرف منابع کم.

- تأثیر کمی بر سرعت شبکه و تجربه کاربر نهایی.

معایب فایروالهای Packet Filtering

- بررسی محتوای بستهها (دادههای واقعی) انجام نمیشود.

- برای هکران با تجربه آسان برای دور زدن.

- ناتوان در فیلترینگ در لایه برنامه.

- آسیبپذیری در برابر حملات سوءاستفاده از IP چون پردازش هر بسته به صورت مجزا.

- عدم پشتیبانی از احراز هویت کاربر یا قابلیتهای ثبت ورود.

فایروال Circuit level Gateways چیست؟

فایروال های Circuit level Gateways در لایه session OSI عمل میکنند و TCP (پروتکل کنترل انتقال) را بین میزبانهای محلی و راه دور نظارت میکنند.

این نوع فایروال ساده به سرعت ترافیک را بدون مصرف منابع زیاد تایید یا رد می کند. با این حال، این سیستمها بستهها را بازرسی نمیکنند، بنابراین حتی درخواستهای آلوده به بدافزار در صورت دست دادن مناسب TCP دسترسی پیدا میکنند.

مزایای فایروال Circuit level Gateways

- فقط معاملات درخواست شده را پردازش کرده و تمام ترافیکهای دیگر را رد میکنند.

- ساده برای تنظیم و مدیریت.

- مصرف منابع و هزینه مؤثر.

- حفاظت قوی در برابر افشای آدرس.

- تأثیر کمی بر تجربه کاربر نهایی.

معایب Circuit level Gateways

- یک راهحل مستقل به عنوان عدم وجود فیلترینگ محتوا ندارد.

- اغلب نیاز به تغییرات نرمافزاری و پروتکل شبکه دارند.

فایروال Stateful Inspection Firewalls

یک فایروال Stateful Inspection (یا dynamic packet-filtering) بستههای ورودی و خروجی در لایههای شبکه و انتقال را بررسی میکند. این نوع فایروال، بررسی بسته و تأیید دست دادن TCP را ترکیب میکند.

فایروالهای Stateful Inspection یک پایگاه داده جدولی را حفظ میکنند که تمام اتصالات باز را ردیابی میکند و به سیستم امکان بررسی جریانهای ترافیک موجود را میدهد. این پایگاه داده تمام اطلاعات کلیدی مرتبط با بسته را ذخیره میکند، از جمله:

- IP منبع.

- پورت منبع.

- IP مقصد.

- پورت مقصد برای هر اتصال.

زمانی که یک بسته جدید وارد میشود، فایروال جدول اتصالهای معتبر را بررسی میکند. بستههای آشنا بدون تجزیه و تحلیل بیشتری عبور میکنند، در حالی که فایروال ترافیکی که با مجموعه قوانین پیشتعیین شده مطابقت ندارد، ارزیابی میکند.

مزایای فایروالهای Stateful Inspection

- در فیلترینگ ترافیک از بستههای قبلاً بازرسی شده استفاده میکند.

- عالی در متوقف کردن حملاتی که به اشکال پروتکلی حمله میکنند.

- تعداد زیادی پورت برای ورود و خروج ترافیک باز نمیکند که سطح حمله را کاهش میدهد.

- قابلیتهای ارائه گزارش دقیق که در جرمشناسی دیجیتال به کمک میآید.

- کاهش قرار گرفتن در معرض اسکنرهای پورت.

معایب فایروالهای Stateful Inspection

- گرانتر از فایروالهای فیلترینگ بستهها هستند.

- نیاز به تجربه بالا برای تنظیم صحیح دارند.

- اغلب منجر به کاهش عملکرد و افزایش تأخیر شبکه میشوند.

- پشتیبانی از احراز هویت کاربر یا منابع ترافیک جعلی ندارند.

- در معرض حملات سیل TCP قرار دارند که از اتصالات پیشتعیین شده استفاده میکنند.

پراکسی فایروال

یک فایروال پروکسی (یا application-level gateway) به عنوان واسطه بین سیستمهای داخلی و خارجی عمل میکند. این فایروالها شبکه را با مخفی کردن درخواستهای کاربر قبل از ارسال به میزبان حفاظت میکنند.

فایروالهای پروکسی در لایه برنامه عمل میکنند که بالاترین سطح مدل OSI است. این سیستمها دارای قابلیت بررسی عمیق بسته (DPI) هستند که هم برآوردهای بستهها و هدرهای ترافیک ورودی را بررسی میکنند.

زمانی که یک کاربر درخواست دسترسی به یک شبکه میفرستد، پیام ابتدا به سرور پروکسی میرود. فایروال بررسیهای زیر را انجام میدهد:

- ارتباطات قبلی بین کاربر و دستگاههای پشت فایروال (اگر وجود داشته باشد).

- اطلاعات هدر.

- خود محتوا.

پروکسی سپس درخواست را مخفی میکند و پیام را به وب سرور ارسال میکند. این فرآیند شناسه کاربر را پنهان میکند. سرور پاسخ میدهد و دادههای درخواست شده را به پروکسی میفرستد، سپس فایروال اطلاعات را به کاربر اصلی ارسال میکند.

فایروالهای پروکسی گزینهی اصلی برای کسبوکارها که سعی در امنیت برنامه وب از کاربران مخرب دارند، هستند. این سیستمها همچنین در مواردی که یک مورد استفاده نیاز به ناشناسی شبکه دارد، محبوب هستند.

مزایای فایروالهای پروکسی

- DPI که هم هدرهای بسته و هم محتوا را بررسی میکند.

- افزودن لایه اضافی جداسازی بین کاربران و شبکه شما.

- مخفی کردن آدرسهای IP داخلی از اهداف پتانسیلی حمله.

- شناسایی و مسدود کردن حملاتی که در لایه شبکه مدل OSI غیرقابل رؤیت هستند.

- کنترلهای امنیتی دقیق در ترافیک شبکه.

- باز کردن محدودیتهای مکانی.

معایب فایروالهای پروکسی

- افزایش تأخیر به دلیل بررسی دقیق بستهها و مراحل ارتباط اضافی.

- هزینهی بالاتر نسبت به سایر انواع فایروال به دلیل هزینه پردازش بالا.

- دشواری در تنظیم و مدیریت.

- سازگاری با هر پروتکل شبکه ندارد.

فایروالهای نسل بعدی

فایروال نسل بعدی (NGFW) یک دستگاه یا برنامه امنیتی است که وظایف چندین نوع فایروال دیگر را ترکیب میکند. چنین سیستمی ویژگیهای زیر را ارائه میدهد:

1. بررسی عمیق بستهها که محتوای ترافیک را تجزیه و تحلیل میکند.

2. بررسی دست دادن TCP.

3. بازرسی بسته های سطحی.

فایروال های نسل بعدی همچنین شامل اقدامات امنیتی اضافی شبکه هستند، مانند:

1. سیستمهای تشخیص نفوذ (IDS) و سیستمهای پیشرفته محافظت (IPS).

2. اسکن و فیلترینگ بدافزارها.

3. هوش تهدید پیشرفته (مطابقت الگوها، تشخیص مبتنی بر پروتکل، تشخیص بدافزارها مبتنی بر شهرت، تشخیص مبتنی بر ناهنجاری و غیره).

4. برنامههای آنتیویروس.

5. ترجمه نشانی شبکه (NAT).

6. ویژگیهای کیفیت خدمات (QoS).

7. بازرسی امنیتی تونل SSH.

فایروالهای NGFW در صنایعی که تنظیمات سختگیرانهای دارند، مانند بهداشت یا مالی، یک انتخاب معمول هستند. شرکتهایی که باید به استانداردهای HIPAA و PCI پایبند باشند، اغلب از این نوع فایروالها استفاده میکنند.

مزایای فایروالهای نسل بعدی

1. ترکیب ویژگیهای فایروال سنتی با قابلیتهای پیشرفته امنیتی.

2. بررسی ترافیک شبکه از لایه پیوند داده تا لایه برنامه (لایههای 2 تا 7 در مدل OSI).

3. قابلیتهای ثبت کامل و جامع.

معایب فایروالهای نسل بعدی

1. گرانتر از فایروالهای دیگر.

2. یک نقطه شکست بزرگ.

3. زمان استقرار آهسته.

4. برای راه اندازی و اجرا به تخصص بالایی نیاز دارید.

5. مانع عملکرد شبکه.

راهنمای خرید فایروال

اگر به دنبال تقویت امنیت شبکه، حفاظت کامل از دادهها و منابع و همچنین مدیرت کامل شبکه سازمان خود هستید، توصیه میشود نگاهی به فایروالهای سخت افزاری و قابلیتهای آنها بیاندازید.

فایروالهای سختافزاری علاوه بر تامین امنیت شبکه، قابلیتهای مدیریتی کارآمدی را در اخیتارتان قرار خواهد داد. برای آشنایی با برخی از قابلیت فایروالهای سخت افزاری میتوانید به صفحه آموزش فایروال نگاهی بیاندازید.

از آنجایی که خرید فایروال سختافزاری هزینههای قابل توجهی را برای سازمان به همراه دارد، انتخاب یک فایروال مناسب، باید بر اساس نیازها و ابعاد سازمان انجام شود.

در ادامه این مقاله به معرفی برندهای فایروالهای سخت افزاری در دنیا خواهیم پرداخت و به صورت کامل محصولات، امکانات، مزایا و معایب هر کدام را مورد بررسی قرار خواهیم داد.(ترتیب لیست بر اساس حروف الفبا میباشد.)

پالو آلتو

شرکت پالو آلتو، شرکت در حوزه امنیت سایبری است که مقر اصلی آن در سانتا کلارا، کالیفرنیا میباشد. محصول اصلی این شرکت یک پلتفرم است که شامل فایروالهای پیشرفته و ارائههای مبتنی بر ابر است. این شرکت به بیش از ۷۰٬۰۰۰ سازمان در بیش از ۱۵۰ کشور، از جمله ۸۵ تا از شرکتهای Fortune ۱۰۰، خدمات ارائه میدهد.

در سال ۲۰۱۸، پالو آلتو نتورکز به عنوان هشتمین شرکت در فهرست Forbes دیجیتال ۱۰۰ قرار گرفت. در ژوئن ۲۰۱۸، نیکش آروارا، مدیر اجرایی سابق گوگل و سافتبانک، به عنوان رئیس هیأت مدیره و مدیرعامل به این شرکت پیوست.

محصولات شرکت Palo Alto

شرکت پالو آلتو طیف بسیار زیادی از محصولات امنیتی را ارائه میدهد که به صورت خلاصه میتوان محصولات زیر را نام برد:

محصولات امنیت شبکه

- CN-Series

- PA-Series

- VM-Series

- Panorama

محصولات امنیت ابری

- Prisma Cloud

محصولات امنیت SOC

- Threat Intelligence Management

- Cortex XDR

- Cortex XSOAR

- Cortex XPANSE

محصولات امنیت SASE

- Prisma Access

- Prisma SD-WAN

فایروالهای پالو آلتو

فایروالهای NGFW پالو آلتو که بخش اساسی از پلت فرم امنیت شبکه هستند. اولین NGFW مجهز به ML در جهان است، که به صورت خودکار و هدایت شده توسط یادگیری ماشین عمل میکند.

این فایروال ها که تحت عنوان سری PA پالو آلتو شناخته میشوند، که هر سری بنابر ابعاد و کاربری سازمانها میباشد.

فایروال پالو آلتو توانایی پوشش سازمانها کوچک با کمتر از 10 کاربر و همچنین در مدلهای بالاتر توانایی ایجاد امنیت در دیتاسنترهای بزرگ را دارا میباشند.

چک پوینت

چکپوینت یک شرکت ارائهدهنده راهکارهای امنیتی آمریکایی است که نرمافزار، فایروال و محصولات ترکیبی سختافزار و نرمافزار برای امنیت فناوری اطلاعات ارائه میدهد، از جمله امنیت شبکه، امنیت نقاط پایانی، امنیت ابر، امنیت تلفن همراه، امنیت داده و مدیریت امنیت.

تا سال ۲۰۲۱، این شرکت تقریباً ۶٬۰۰۰ کارمند در سراسر جهان داشته است. مقر اصلی این شرکت سن کارلوس، کالیفرنیا است. این شرکت دفاتری در بیش از ۷۰ مکان در سراسر جهان دارد، از جمله دفاتر اصلی در امریکای شمالی، ۱۰ دفتر در ایالات متحده (شامل سن کارلوس، کالیفرنیا و دالاس، تگزاس)، ۴ دفتر در کانادا (شامل اتاوا، انتاریو)، و همچنین در اروپا (لندن، پاریس، مونیخ، مادرید) و منطقه آسیا و اقیانوس آرام (سنگاپور، ژاپن، بنگالور، سیدنی) دارد.

محصولات شرکت Checkpoint

محصولات شرکت چک پوینت در 4 دستهبندی مختلف قرار دارد که چک پوینت برای هر دسته نام بخصوصی قرار داده است، سری Quantum که محصولات امنیت شبکه در آن قرار دارد، سری CloudGuard که مربوط به امنیت ابری میباشد، سری Harmony که امنیت نقاط پایانی در آن ارائه میشود و آخرین دسته Horizon که محصولات مربوط به SOC ها را دارا میباشد. در ادامه برخی از مهمترین محصولات هر دستهبندی را معرفی خواهیم کرد:

سری Quantum

- فایروال

- SD-WAN

- DDoS Protector

- IoT Protect

سری CloudGuard

- Cloud Products

سری Harmony

- Endpoint Protection

- Mobile Security

- Web Security for Remote Users

- Email & Collaboration

سری Horizon

- Horizon MDR/MPR

- Horizon XDR/XPR

- Horizon Events

سوفوس

سوفوس (Sophos Group plc) یک شرکت انگلیسی ارائه دهنده محصولات امنیتی سختافزاری و نرمافزاری است. سوفوس توسط Jan Hruska و Peter Lammer در انگلستان بنیانگذاری شد و ساخت اولین محصولات خود در زمینه ضدویروس و رمزنگاری را در سال 1985 آغاز نمودند. آنها در اواخر دهه 1980 و اوایل دهه 1990، عمدتاً یک سری فناوریهای امنیتی، از جمله ابزارهای رمزنگاری را برای استفاده کاربران در انگلستان تهیه کرده و به فروش رساندند. در اواخر دهه1990، سوفوس تمرکز خود را بر روی توسعه و فروش فناوریهای ضدویروس گذاشت و برنامهای را برای گسترش کسب و کار بینالمللی آغاز نمود.

محصولات شرکت Sophos

محصولات شرکت Sophos شامل محصولات سختافزاری و نرمافزاری سازمانی و خانگی میباشد که با استفاده از آخرین تکنولوژیهای امنیتی در محصولات خود توانسته است در طی سالیان متوالی جزو بهترین امنیتی در بازار باشد.

در زیر لیستی از محصولات ارائه شده توسط سوفوس آورده شده است:

محصولات امنیت نقاط پایانی

محصولات امنیت شبکه

محصولات امنیت SOC

محصولات امنیت ایمیل و ابری

سیسکو

سیسکو سیستمز که بیشتر با نام سیسکو شناخته میشود، یک شرکت چندملیتی تکنولوژی آمریکایی است که مرکز آن در شهر سنخوزه در مرکز سیلیکونولی در ایالت کالیفرنیا قرار دارد.

میتوان که این شرکت یکی از معروفترین و با ارزشترین شرکتها در حوزه تکنولوژی و فناوری میباشد. سیسکو سیستمز در دسامبر 1984 توسط لئونارد بوزاک و سندی لرنر، دو دانشمند کامپیوتر دانشگاه استنفورد تاسیس شد.

محصولات شرکت Cisco

اگر کمی در حوزه ای تی و تکنولوژی مطالعه داشته باشید، حتما نام سیسکو به گوشتان خورده است. سیسکو نه تنها محصولات سختافزاری بسیاری در حوزه امنیت و مدیریت شبکه تولید میکنند بلکه یکی از تولید کنندگان نرمافزارهای شبکه و امنیت نیز به شمار میرود.

سیسکو نه تنها محصولات و نرمافزارهای تخصصی در حوزه شبکه و ICT را تولید میکند، بلکه حتی نرمافزارهایی کاربردی برای گوشیهای موبایل نیز توسعه میدهد.

در زیر لیستی از دستهبندی محصولات مرتبط با امنیت شبکه سیسکو آورده شده است:

- Cloud and application security

- Industrial security

- Network security

- User and device security

- Identity Services Engine (ISE)

- Multicloud Defense

- Secure Email

- Secure Endpoint

- Secure Firewall

- Security Cloud

- Umbrella

- Services for Security

- User and device security

فورتینت

فورتینت (به انگلیسی: Fortinet) یک شرکت چند ملیتی آمریکایی است که مقر آن در سانیویل، کالیفرنیا است. این شرکت راهکارهای امنیتی مانند فایروال، امنیت نقطه پایانی و سیستم های تشخیص نفوذ را توسعه و به فروش می رساند. فورتینت دفاتری در سرتاسر جهان دارد. و چهارمین شرکت امنیت شبکه به شمار میرود.

فورتی نت Fortinet در سال ۲۰۰۰ توسط برادران کن و مایکل کی تأسیس شد؛ و در سال ۲۰۰۴ ده دستگاه FortiGate در حوزه امنیت را معرفی کرد.

محصولات شرکت Fortinet

محصولات شرکت فورتینت، طیف وسیعی از محصولات سختافزاری و نرمافزاری امنیت شبکه و نقاط پایانی را تشکیل میدهد. اصلیترین و معروفترین محصول این شرکت، فایروالهای سختافزاری آن بوده است، که تحت نام فورتی گیت، شناخته میشوند.

فورتیگیت اصلیترین و قدیمیترین محصول شرکت فورتینت میباشد.

در زیر لیستی از برخی دستهبندیهای محصولات فورتینت آورده شده است.

محصولات امنیت شبکه

- Zero Trust Access

- NOC Management

محصولات شبکههای سازمانی

- LAN

- Communications & Surveillance

- NOC Management

محصولات امنیت نقاط پایانی

- Identity

- Expert Services

محصولات SOC

- Early Detection & Prevention

- Expert Service

فایروال ایرانی

توسعه نرمافزارهای زیربنایی و تخصصی یکی از نیازهای اساسی هر کشور است. در حوزه فناوری اطلاعات، امنیت و شبکه اهمیت بسیاری دارند، زیرا این دو حوزه تمامی صنایع و زیرساختها را تحت پوشش خود قرار میدهند. این اهمیت به دلیل نقش برجسته آنها در تضمین امنیت و عملکرد صحیح سیستمها و شبکهها است. به همین دلیل، کشورها تلاش میکنند تا محصولات و تکنولوژیهای امنیتی بومی خود را توسعه دهند.

در این راستا، یکی از محصولات کلیدی حوزه امنیت، فایروال (دیوار آتش) است که نقش مهمی در محافظت از سیستمها و شبکهها در برابر حملات سایبری ایفا میکند. فایروال ایرانیها به عنوان یک مانع قدرتمند در مقابل هکرها عمل میکنند و جلوی نفوذ آنها به شبکهها و دسترسی به اطلاعات حساس را میگیرند. این شرکتها، با ارائه محصولاتی با قابلیتهای کاربردی برجسته، توانستهاند در حوزه امنیت رقابت کنند و محصولاتی با کیفیت قابل مقایسه با محصولات خارجی تولید کنند.

فایروال ویندوز

فایروال ویندوز یک ویژگی امنیتی است که با فیلتر کردن ترافیک شبکهای که وارد و خارج از دستگاه شما می شود به محافظت از دستگاه شما کمک می کند.

فایروال ویندوز یک فایروال مبتنی بر میزبان است که با سیستمعامل موجود است و به طور پیشفرض در تمام نسخه های ویندوز فعال است.

فایروال ویندوز را می توان بهگونهای پیکربندی کرد که ترافیک شبکه را بر اساس سرویس ها و برنامه هایی که بر روی دستگاه شما نصب شده است مسدود یا مجاز کند. این به شما امکان میدهد ترافیک شبکه را فقط به برنامهها و سرویسهایی محدود کنید که به صراحت اجازه برقراری ارتباط در شبکه را دارند.