اغلب اوقات، شرکتهای امنیت سایبری از اصطلاحات فنی متناقض استفاده میکنند که منجر به سردرگمی میشود. در این مقاله میخواهیم تفاوت میان UTM -Unified Threat Management (مدیریت یکپارچه تهدید) – و فایروالهای نسل بعدی (Next-gen Firewall – به اختصار NGFW) را شرح دهیم.

آنچه در این مقاله می خوانید

UTM چیست؟

در دنیای فناوری در طول سالیان مختلف، فایروالها (Firewall) و دستگاههای UTM جهت حافظت از دادهها توسعه یافتهاند. UTM مخفف Unified Threat Management میباشد که از دسترسی غیرمجاز به دادههای محرمانه جلوگیری میکند.

ابداع فایروال (دیواره آتش) در سال 2003، در پی ایجاد یک سیستم امنیتی جامع و به دنبال اختراعی که در سال بعد آن صورت گرفت، انجام شد. این اختراعات متوالی کمک زیادی به تکامل فایروالها در حوزه فناوری کرده است.

فایروال UTM با بکارگیری روشهای مختلف، امنیت شبکه را به طور کامل کنترل کرده، حفاظت از دادهها را افزایش داده و با بکارگیری چندین شیوه به روشی ساده از کسبوکارها در برابر تهدیدات امنیتی محافظت میکند.

با توجه به افزایش روزافزون جرایم سایبری، تضمین حریم خصوصی دادهها برای همه از اهمیت ویژهای برخوردار بوده و به همین دلیل است که استفاده از فایروالها در این روزها از اهمیت زیادی برخوردار است. فایروالها قابلیتهای امنیتی زیادی دارند و محافظت کاملی را در برابر تهدیدات خارجی فراهم میکنند.

دستگاههای UTM و فایروالهای UTM شباهتهای زیادی در حافظت از دادهها دارند. دستگاههای UTM نیز با قیمتهای معقول در دسترس هستند تا سازمانها با بکارگیری آنها از دادههای محرمانه خود محافظت کنند. تنها هدف هر دوی این راهکارهای امنیتی تامین حفاظت و تضمین محرمانگی دادهها و جلوگیری از حملات سایبری است. بنابراین، یافتن پاسخ این سوال که فایروال UTM چیست و چگونه کار میکند بسیار مهم است.

فایروال UTM چگونه کار میکند؟

فایروال UTM بر دو شیوه ی اصلی مبتنی بر جریان (flow-based) و مبتنی بر پروکسی (Proxy-based) کار میکند.

flow-based: شیوه مبتنی بر جریان نمونه دادهها را در یک دستگاه UTM جمعآوری نموده و بعداً بررسی میکند که آیا اختلالی در جریان داده وجود دارد و اینکه آیا مشکل از منشاء خارجی است یا خیر.

Proxy-based: شیوه مبتنی بر پروکسی نیز به روشی مشابه کار میکند تنها تفاوت این است که به صورت یک پروکسی ظاهر شده و به بررسی تهدیدات امنیتی احتمالی ادامه میدهد. هنگام بررسی مشکلات، اگر محتوا عاری از هرگونه بدافزاری باشد، برای کاربر ارسال شده و در دسترس او قرار میگیرد. اگر حاوی بدافزار باشد، بلافاصله شناسایی شده و در اسرع وقت از سیستم حذف میشود. در این روش، اولین و مهمترین مرحله، نصب راهکار امنیتی در سیستم است. سپس، در روش مبتنی بر پروکسی، حملات مختلف در همان مرحله ورود شناسایی شده و از سیستم حذف میشوند تا از ورود آنها به سیستم جلوگیری شود.

مزایای استفاده از فایروال UTM

فایروالهای UTM، راهکارهای امنیت شبکه مبتنی بر نرمافزار یا سختافزار هستند که از دادههای خصوصی و محرمانه سازمانها محافظت نموده و از انواع مختلف تهدیدات خارجی جلوگیری میکنند. وظیفه اصلی فایروالها اعمال قوانین مختلف برای شناسایی تهدیدات خارجی ناخواسته است. فایروالها در ابتدا در دستگاههای مستقل نصب شده و سپس با شناسایی تهدیدات خارجی شروع به کار میکنند. فایروالها عمدتاً در شبکههای کوچک استفاده میشوند. گاهی اوقات، دستگاههای مختلف نیز با فایروالهای متصل و تعبیه شده ارائه میشوند. این گونه دستگاهها، جریان دادههای ورودی و خروجی را بررسی میکنند تا مطمئن شوند که محتوا عاری از هر گونه بدافزار است و بدین ترتیب شبکه را از حملات و تهدیدات خارجی در امان نگه میدارند.

پیش از این، فایروالها فقط برای فیلترسازی ترافیک بر اساس نشانیهای IP مختلف بکار گرفته میشدند. با این حال، با رشد مداوم فناوری، فایروالها اکنون میتوانند وضعیت اتصالات شبکه را نیز از طریق دستگاه ردیابی نمایند.

در نهایت در طول سالهای گذشته و به تدریج نیاز به نصب فایروالها با توجه به سرعت تکامل فناوریهای سایبری، افزایش یافته است. یک فایروال UTM با سرعت بالا میتواند از امنیت شبکه شما در برابر تهدیدات خارجی محافظت کند.

فایروال UTM همچنین تهدیدات مشکلساز ورودی و خروجی را شناسایی میکند. گاهی اوقات، از یک URL فیلتر شده نیز جهت شناسایی محتوای بدافزاری استفاده میشود تا آنها را به طور کامل از سیستم حذف کند.

- مدیریت متمرکز: فایروالهای UTM بهعنوان یک دستگاه واحد عمل میکنند، برخلاف نیاز به چندین دستگاه برای برآوردن نیازهای امنیتی سازمان شما. بنابراین مدیران می توانند طیف وسیعی از تهدیدات را از یک کنسول مدیریت کنند.

- هزینه های نگهداری کمتر: فایروال های UTM در قالب یک دستگاه واحد مستقر می شوند. بهطور سنتی، سازمانها باید ابزارهای مختلفی را برای مقابله با هر بردار امنیتی مستقر کنند. شرکت ها باید بخش بزرگی از درآمد خود را برای تعمیر و نگهداری این دستگاه ها مصرف کنند. فایروال های UTM این هزینه های نگهداری را با حاشیه قابل توجهی کاهش می دهند.

- عملیات ساده شده: دستگاه های UTM چندین ویژگی امنیتی شبکه را در یک ابزار ساده به هم متصل می کنند. بنابراین، شرکت هایی که تخصص فنی لازم برای کار با ابزارهای امنیتی پیشرفته را ندارند، می توانند از چنین راه حل هایی بهره مند شوند.

ویژگی هایی که به طور معمول در UTM ها وجود دارند به شرح زیر است:

- فایروال

- آنتی ویروس

- شبکه خصوصی مجازی

- سیستم های پیشگیری از نفوذ (IPS)

- فیلتر کردن وب

- بازرسی لایه کاربردی

- بازرسی عمیق بسته

- فیلتر کردن URL / دامنه

- شناسایی بدافزار

معایب فایروال UTM

- تنها نقطه ضعف: در حالی که استفاده از یک دستگاه برای تمام نیازهای امنیتی ممکن است از جهاتی مفید باشد، اما یکی از بزرگترین نقاط ضعف UTM نیز می باشد. که به عنوان یک نقطه ضعف عمل می کند. هر کسی که بخواهد شبکه شما را از بین ببرد فقط کافی است UTM را هدف قرار دهد.

- مشکلات عملکرد: هنگامی که یک دستگاه UTM مجبور است تعداد زیادی برنامه یا مشتری را مدیریت کند، ممکن است به عملکرد ضعیف شبکه منجر شود.

- وابسته شدن به یک برند واحد: بسیاری از سازمان ها استفاده از UTM ها را به عنوان بهترین رویکرد برای امنیت شبکه در نظر نمی گیرند، زیرا ممکن است به یک شرکت یا برند وابسته شوید. بهترین رویکرد استفاده از ابزارهای امنیتی چندین برند است، بنابراین حتی اگر نقاط پایانی محصول یک برند نتواند تهدید امنیتی را شناسایی کند، محصول دوم ممکن است این کار را انجام دهد. به طور مثال بهتر است از آنتی ویروس برند بیت دیفندر در کنار فایروال های سوفوس استفاده شود تا امنیت بهتر و مطمئن تری برای شبکه فراهم آورد.

تفاوت فایروال و فایروال UTM

مدیریت یکپارچه تهدید – به اختصار UTM – بر حفاظت از دادههای خصوصی و محرمانه تمرکز دارد و در واقع همان فایروالهای UTM میباشند. هر دو این راهکارهای امنیتی جهت حفاظت کامل از دادههای موجود در سیستمهای شبکه مورد استفاده قرار میگیرند. با این حال، تفاوت قابل توجه بین UTM و فایروال این است که دستگاههای UTM فقط به صورت سختافزاری در دسترس هستند. این دستگاهها، راهکارهای ضدویروس را به سیستمهای شبکه ارائه می دهند.

دستگاههای UTM جهت حفاظت از دادهها و حفظ حریم خصوصی بسیار بزرگتر و قدرتمندتر از فایروالهای UTM هستند. آنها به شبکه اصلی متصل بوده و پس از اتصال، حداکثر امنیت را در برابر تمام تهدیدات و حملات خارجی ارائه میدهند. این مهمترین تفاوت بین UTM و فایروال میباشد.

دستگاه UTM بار شبکه را به خوبی و به روشی بسیار بهتر از فایروالهای UTM مدیریت میکند.

فایروال UTM به معنای فایروالی است که به طور جداگانه در سیستمهای افراد نصب میشود. با این حال، دستگاه UTM را میتوان به طور مستقیم به شبکه متصل کرد، بنابراین بسیاری از سازمانهای دارای حجم کاری گسترده، دستگاه UTM را به فایروالها ترجیح میدهند.

دستگاه UTM قادر است از حملات فیشینگ و همچنین چندین نوع از حملات هرزنامهای (اسپم) جلوگیری کند. دستگاه UTM بهترین خدمات را برای سازمانها صرف نظر از اندازه آنها ارائه میدهد. این دستگاهها، تلفیق سختافزاری را همراه با مدیریت ساده فراهم میکنند. مزیت قابل توجه دیگر نرخ معقول خرید این محصولات امنیتی برای سازمانها است.

آیا UTM همان فایروال سنتی است؟

خیر، UTM یک فایروال سنتی نیست. UTM ها در سال 2004، درست قبل از اینکه NGFW ها وارد صحنه شوند (تا سال 2009) توسعه یافتند. UTM ها به منظور ساده سازی نحوه مدیریت امنیت شبکه های سازمان ها توسعه داده شدند. فایروال های سنتی شما را ملزم به استقرار دستگاه های جداگانه برای عملکردهای اختصاصی می کنند. از سوی دیگر، فایروال های UTM به عنوان یک ابزار واحد عمل می کنند که تمام نیازهای امنیتی شبکه شما را پوشش می دهد.

فایروال NGFW چیست؟

جدیدترین نسل فایروال های که امروزه بیشترین استفاده را دارند فایروال های Next Generation Firewalls یا به اختصار NGFW هستند. مطرح ترین عرضه کنندگان این نسل از فایروال ها شرکت هایی نظیر سوفوس، فورتی نت، سونیک وال و سیسکو می باشند. این نسل از فایروال های شاهد پیشرفت های عمده در هماهنگی و ارتباط بین سرویس های متعددی بود که فایروال های UTM آنها را ادغام کرده بودند. از قبیل این سرویس ها هوش مصنوعی، یادگیری ماشین بودند که اتوماسیون نیز در این سرویس های پیشرفته ظاهر شدند و امکان بهبود در هوش تهدید و زمان های پاسخ را فراهم کردند که یک مدیر انسانی به تنهایی قادر به پیاده سازی و اجرای صحیح آنها نبود.

به منظور مدیریت ساده تر این سیستم پیشرفته، سازندگان به شدت بر پلتفرم های مدیریتی Single-Pans-Of-Glass به اختصار SPOG تاکیید کردند. که در آن تمام داشبوردها و رابطه های مربوط را می توان از طریق یک پورتال یا صفحه مشاهده کرد و آنها تعامل داشت. از بین بردن نیاز به پرش بین چندین برگه از مزایای SPOG ها می باشد.

مزایای فایروال NGFW

- ارتباط بیدرنگ و خودکار بین سرویسها که به دستگاهها اجازه میدهد تا پس از حادثه ایزوله و قرنطینه شوند تا IT بتواند پاسخ صحیح و مناسبی دهد.

- فناوری sandboxing مبتنی بر ابر امکان قرنطینه و انفجار فایلهای بالقوه مضر را فراهم میکند.

- تمای سرویس ها و امکانات از خطمشیهای NAT گرفته تا فیلتر محتوا، گروههای کاربر، فهرستهای کنترل دسترسی، Wi-Fi و موارد دیگر را میتوان از طریق یک صفحه مدیریت کرد.

- تاکید بر حفظ عملکرد شبکه حتی با چندین سرویس امنیتی پیچیده که به صورت پشت سر هم کار می کنند.

- پیشگیری از نفوذ یکپارچه با اسکن عمیق بسته

- توانایی شناسایی و کنترل برنامه های میزبانی شده و مبتنی بر ابر

فایروال های نسل بعدی حملات بیشتری را نسبت به نسل قبل تشخیص داده و مسدود می کنند و در عین حال عملکرد پایدار و توانایی مقیاس پذیری آسان با رشد سازمان را ارائه می دهند.

تفاوت بین NGFW و فایروال سنتی چیست؟

فایروال های سنتی به نسل 1 و 2 فایروال ها اشاره دارند، در حالی که NGFW های جدید و پیشرفته در نسل سوم قرار می گیرند. تفاوت های زیادی بین این دو نوع در نحوه عملکرد و نحوه ارائه محافظت وجود دارد.

برای نمونه، فایروال های سنتی فقط از لایه های 1 تا 4 (لایه انتقال) محافظت می کنند، در حالی که NGFW ها از لایه های 2-7 (تا لایه کاربردی) محافظت می کنند.

فایروال های سنتی فاقد آگاهی و کنترل برنامه هستند، در حالی که NGFW ها دارای آگاهی برنامه هستند و به مدیران اجازه می دهند قوانین خاص برنامه را تنظیم کنند.

فایروال های سنتی همچنین فاقد چندین ویژگی هستند که اکنون NGFW ها دارند، از جمله بازرسی بسته های عمیق، سیستم های جلوگیری از نفوذ، هوش تهدید، حفاظت پیشرفته از تهدید، ادغام سندباکس و غیره. این باعث می شود NGFW برای فیلتر کردن و مدیریت طیف وسیع تری از تهدیدات مجهزتر شود.

به بیان ساده، فایروالهای سنتی ممکن است حفاظت اولیه را به شما ارائه دهند، اما هرگز نمیتوانند ویژگیهای جامعی را که NGFW ها دارند ارائه دهند. کسب و کارهایی که به محافظت عمیق تری در برابر حملات سایبری پیچیده نیاز دارند بهتر است از فایروال های نسل بعدی استفاده کنند.

تفاوت بین NGFW و UTM

هدف فایروال NGFW فیلترسازی محتوای بدافزار خارجی ناخواسته از طریق IPS (Intrusion Prevention System – سیستم جلوگیری از نفوذ) و DPI (Deep Packet Inspection – بازرسی عمیق بسته) است. فایروال NGFW علاوه بر جلوگیری از نفوذ و رصد شبکه، مزایای دیگری نظیر کنترل برنامه برای سازمانها را ارائه میدهد. این محصول دارای چندین عملکرد از جمله پویش، دسترسی و شناسایی محتوای بدافزار در بستههای دادهای میباشد. این محصول، کنترل کاملاً وابسته به حالت سیستم (Stateful inspection)، دایرکتوری فعال، حالتهای مسیریابی و پایش را برای کاربران خود فراهم میکند.

با این حال، در هنگام مقایسه UTM با NGFW، یک جنبه مهم این است که فایروال UTM جهت محافظت از چندین سرویس شبکه از جمله پالایش URL، IPS و غیره ایجاد شده است. این درحالی است که دستگاه UTM هدف بزرگتری دارد و امنیت بسیاری از سیستمهای بزرگ را تامین میکند.

از آنجایی که دستگاه UTM، با حوزه بسیار بزرگتری سروکار دارد، سیاستها و قوانین غیرپیشفرض را تامین میکند. این در حالی است که در صورت استفاده از فایروالهای NGFW، راهبران وابسته به گزارش گیری دستی خواهند بود.

از آنجایی که بسیاری از سازمانها با حجم کاری بیش از حد، زمان لازم را برای صرف بکارگیری گزارشدهی دستی را ندارند، دستگاههای UTM را به فایروالهای NGFW ترجیح میدهند. فایروالهای NGFW برای مشاغل کوچک ایدهآل هستند و تیمهای فناوری اطلاعات و دستگاه UTM سیستمهای امنیتی را برای بسیاری از حوزهها، از جمله بخشهای تجاری مهم، ارائه میدهند.

سیستمهای UTM علاوه بر کاهش پیچیدگی، تهدیدات خارجی بالقوه را شناسایی نموده و نرخ پایش را برای کاربران خود افزایش میدهند.

با توجه به سناریوی فعلی، به راحتی میتوان تشخیص داد که این روزها حفظ محرمانگی دادههای سازمانی چقدر دشوار است. گرچه پیشرفتهای متعددی در طول زمان در زمینه فناوری رخ داده، با افزایش نرخ جرایم سایبری در طول سالهای متوالی، همچنان تهدیدهای بیشتری در راه است. اکنون برای هر سازمانی کاملاً ضروری است که از دادههای خود در برابر حملات محافظت کند.

بنابراین، اولین و مهمترین قدم افزایش آگاهی در زمینه راهکارهای امنیتی همچون فایروالهای NGFW، فایروالهای UTM و دستگاه UTM است. با افزایش آگاهی و پی بردن به ضرورت امنیت سایبری در هر سازمان، ضمن کاهش تعداد جرایم سایبری، از سرقت اطلاعات حیاتی توسط هکرها جلوگیری میشود.

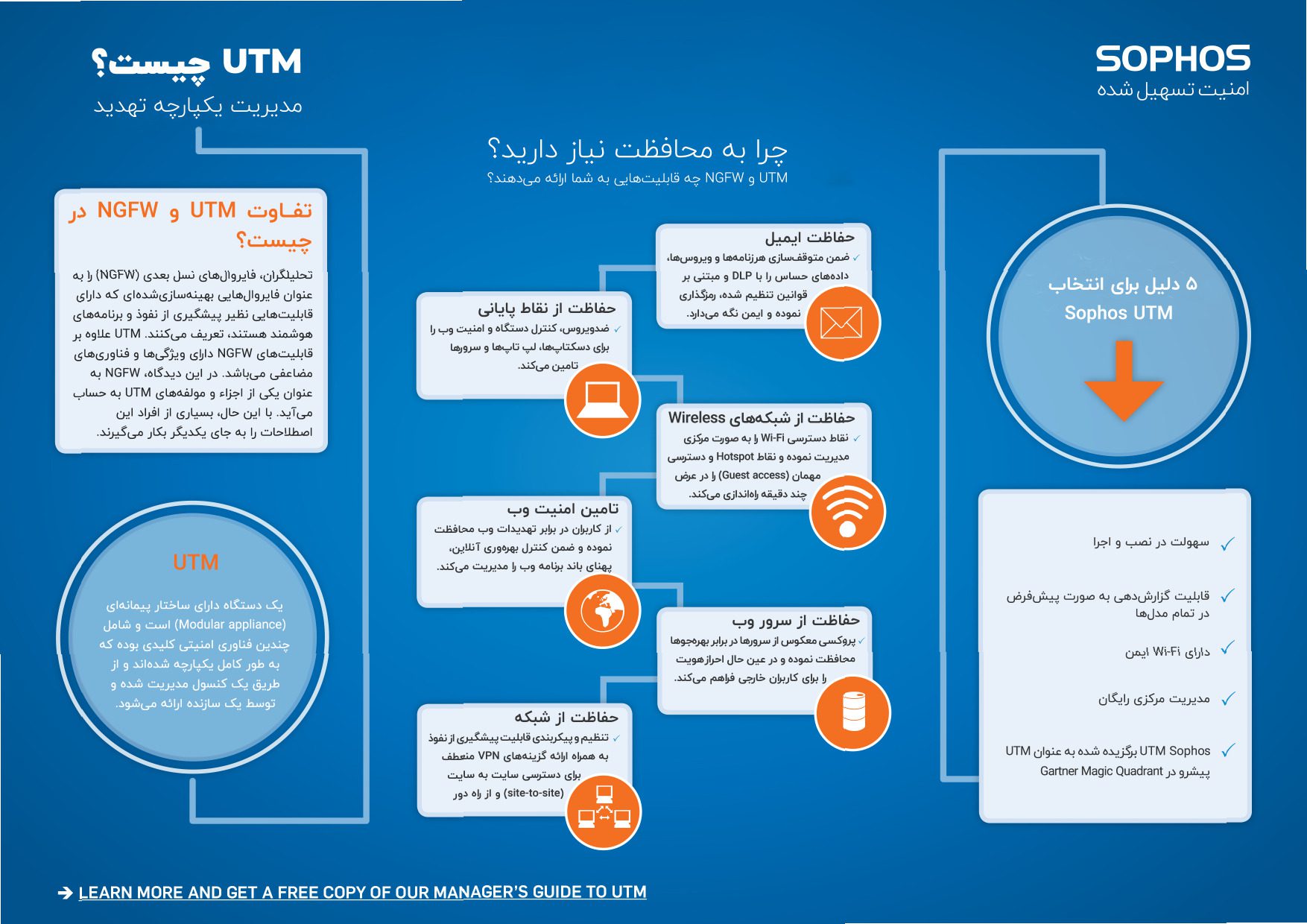

در اینفوگرافی زیر، UTM از دیدگاه سوفوس تعریف شده و شباهتها و تفاوتهای میان فایروال UTM و NGFW تشریح شده است. اگرچه برخی افراد این اصطلاحات را به جای یکدیگر بکار میبرند، اما تفاوتهای کلیدی بین UTM و NGFW وجود دارد.

فایروالهای نسل بعدی یا NGFW معمولاً به صورت فایروالهایی تعریف میشوند که در جهت پیشگیری از نفوذ و ارائه برنامههای کاربردی هوشمند، بهینهسازی شدهاند. از سوی دیگر، سیستمهای UTM، ویژگیها و فناوریهایی مضاعفی نظیر امنیت ایمیل (Email security)، پالایش URL (URL Filtering)، امنیت شبکههای بیسیم (Wireless Security)، فایروال برنامههای وب (Web Application Firewall) و شبکههای خصوصی مجازی (Virtual Private Network – به اختصار VPN) را نیز دارا هستند. در این رویکرد، NGFW به عنوان یکی از مولفههای سیستمهای UTM به حساب میآید.

جمع بندی نهایی

فایروال های UTM و UTM ها چند سالی است که دیگر توسط شرکت های بزرگ عرضه و توسعه داده نمی شوند. و تمامی فایروال های ارائه شده و بروز در بازار از نسل NGFW می باشند. به طور مثال هر دو سری از محصولات سوفوس از فایروال های نسل بعدی می باشند.

شاید UTM از نظر هزینه و راه اندازی ساده تر به نظر برسند اما عدم پشتیانی و دریافت منظم بروزرسانی ها بعدها برای امنیت سازمان چالش بزرگی را ایجاد خواهد کرد. بنابر این اگر به فکر یک راهکار مطمئن و موثر برای سازمان خود هستید که بتواند قابلیت انعطاف پذیری مناسبی داشته باشد که با توسعه سازمانی نیز بتوان از آن راهکار استفاده کرد بهترین انتخاب خرید یک فایروال NGFW خواهد بود.