درعصر حملات سایبری پیچیده و نوآوریهای دیجیتال، شناسایی تهدیداتی که کسبوکارها با آنها مواجه هستند و راهکارهای امنیتی که توانایی مقابله با آنها را دارند، بسیار مهم است. این امر به ویژه در مورد فایروال ها نیز صدق میکند زیرا فایروالهای وب اپلیکیشن و فایروالهای شبکه از سازمانها در برابر انواع مختلفی از حملات محافظت میکنند. بنابراین درک اهمیت و تفاوت میان راهکارهای امنیتی WAF و فایروال شبکه که به جلوگیری از حملات وب و حملات گسترده در سطح شبکه کمک میکنند، بسیار ضروری است.

برای درک بهتر این مطلب پیشنهاد میشود ابتدا مقاله WAF چیست؟ و از چه تهدیداتی جلوگیری می کند؟ را مطالعه نمایید.

به طور سنتی، کسبوکارها از دادهها و کاربران خود با فایروالهای شبکه محافظت میکنند؛ این نوع از فایروالها، فاقد انعطافپذیری و شفافیت جهت محافظت در برابر تهدیدات امنیتی مدرن میباشند. اما افزایش بکارگیری دستگاههای دیجیتالی شخصی در سازمان (Bring Your Own Device – به اختصار BYOD)، بسترهای ابر عمومی و نرمافزار به عنوان سرویس (Software-as-a-Service – به اختصار SaaS) به این معنی است که آنها باید یک فایروال اپلیکیشن تحت وب (WAF) را به راهکارهای امنیتی خود اضافه کنند. این امر محافظت در برابر اجرای حملات مورد علاقه مهاجمان علیه برنامههای کاربردی تحت وب که در یک سرور راه دور ذخیره میشوند و بر روی اینترنت از طریق یک رابط مرورگر ارائه میشوند را افزایش میدهد.

تفاوت بین WAF و فایروال سطح شبکه

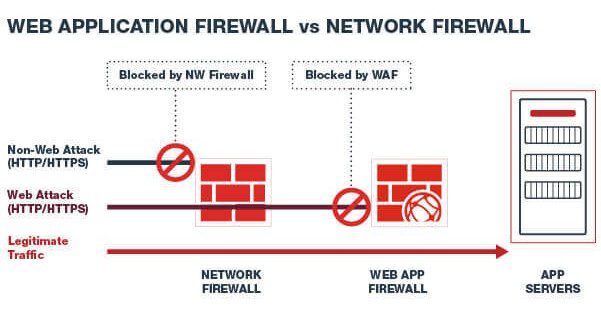

یک WAF با تمرکز بر ترافیک HTTP از برنامههای کاربردی تحت وب محافظت میکند. این فایروال، با یک فایروال استاندارد که مانعی بین ترافیک شبکه خارجی و داخلی ایجاد میکند کاملاً تفاوت دارد.

یک WAF بین کاربران خارجی و برنامههای کاربردی تحت وب قرار میگیرد تا تمام ارتباطات HTTP را تحلیل کند. سپس درخواستهای مخرب را قبل از رسیدن به کاربران یا برنامههای تحت وب شناسایی و مسدود مینماید. در نتیجه WAFها، برنامههای کاربردی تحت وب و سرورهای حیاتی وب را از تهدیدات روز-صفر و سایر حملات در لایه برنامه ایمن نموده و بدین ترتیب از کسبوکارها محفاظت میکنند. این امر اهمیت فزایندهای دارد زیرا کسبوکارها به مرور، فناوریهای دیجیتالی جدید را بکار میگیرند که این میتواند برنامههای کاربردی تحت وب جدید و واسطهای برنامهنویسی نرمافزار کاربردی (API) را در برابر حملات آسیبپذیرتر کند.

فایروال شبکه از یک شبکه محلی امن در برابر هر گونه دسترسی غیرمجاز محافظت میکند تا از حملات احتمالی جلوگیری کند. هدف اصلی آن جداسازی یک منطقه امن از یک منطقه کمتر امن و کنترل ارتباطات بین این دو است. بدون فایروال شبکه، هر سیستمی با نشانی IP عمومی از خارج از شبکه قابل دسترس میباشد و به طور بالقوه در معرض خطر حمله قرار دارد.

راهکار امنیتی WAF

WAF با متمرکز شدن بر ترافیک HTTP از برنامههای کاربردی تحت وب محافظت میکند. این با یک فایروال استاندارد که مانعی بین ترافیک شبکه خارجی و داخلی ایجاد میکند تفاوت دارد.

یک WAF بین کاربران خارجی و برنامههای کاربردی تحت وب قرار میگیرد تا تمام ارتباطات HTTP را تحلیل کند. سپس درخواستهای مخرب را قبل از رسیدن به کاربران یا برنامههای کاربردی تحت وب شناسایی و مسدود مینماید. در نتیجه، WAFها برنامههای کاربردی تحت وب و سرورهای حیاتی وب را جهت حفاظت کسبوکارها در برابر تهدیدات روز-صفر و سایر حملات لایه برنامه ایمن میکنند. این امر اهمیت فزایندهای دارد زیرا کسبوکارها به ابتکارات دیجیتالی جدید دسترسی دارند که این میتواند برنامههای کاربردی تحت وب جدید و API را در برابر حملات آسیبپذیرتر کند.

همچنین بخوانید: تفاوت انواع WAF در چیست؟

راهکار امنیتی فایروال شبکه

فایروال شبکه از یک شبکه محلی امن در برابر دسترسی غیرمجاز محافظت میکند و بدین ترتیب از حملات احتمالی پیشگیری میکند. هدف اصلی آن جداسازی یک منطقه امن از یک منطقه کمتر امن و کنترل ارتباطات بین این دو است. بدون آن، هر سیستمی با نشانی IP عمومی از خارج از شبکه قابل دسترس میباشد و به طور بالقوه در معرض خطر حمله قرار دارد.

تفاوت ترافیک برنامهکاربردی و ترافیک شبکه

فایروالهای سنتی شبکه، دسترسی غیرمجاز به شبکههای خصوصی را کاهش داده یا از آن جلوگیری میکنند. قواعد اجرا شده در فایروالها، ترافیک مجاز را برای شبکه تعریف میکنند و هرگونه دسترسی غیرمجاز را مسدود میکنند. نمونههایی از ترافیک غیرمجاز شبکه عبارتند از کاربران غیرمجاز و حملات اجرا شده از سوی کاربران یا دستگاههای موجود در مناطق کمتر امن.

در حالی که WAF به طور خاص بر روی ترافیک برنامه کاربردی تمرکز میکند، از HTTP و HTTPS در شبکههای متصل به اینترنت محافظت میکند. این امر کسبوکارها را در برابر تهدیداتی نظیر حملات Cross-site Scripting (XSS)، حملات DDOS و حملات از نوع تزریق SQL ایمن میکند.

تفاوت محافظت در لایه 7 و حافظت لایههای 3 و 4

تفاوت کلیدی بین فایروال برنامهکاربردی و فایروال در سطح شبکه، لایه امنیتی است که فایروال از آن محفاظت میکند. این لایهها با مدل اتصال متقابل سامانههای باز (Open Systems Interconnection – به اختصار OSI) تعریف میشوند که قابلیتهای ارتباطی را در سیستمهای مخابراتی و محاسباتی مشخص و استاندارد میکند.

WAFها از حملات در لایه 7 مدل OSI که لایه برنامهکاربردی است، محافظت میکنند. حملات در لایه 7 شامل تهدیداتی علیه برنامههایی نظیر Ajax، ActiveX و JavaScript و همچنین دستکاری کوکیها، تزریق SQL و حملات URL میباشد. حملات در لایه 7 همچنین پروتکلهای برنامههای کاربردی تحت وب (HTTP و HTTPS) را که برای اتصال مرورگرهای وب و سرورهای وب مورد استفاده قرار میگیرند، مورد هدف قرار میدهند.

به عنوان مثال، یک حمله DDoS در لایه 7، ترافیک عظیمی را به لایه سرور میفرستد – جایی که صفحات وب در پاسخ به درخواستهای HTTP تولید و تحویل داده میشوند- . راهکار WAF جهت کاهش حملات DDoS، به صورت یک پروکسی معکوس (Reverse Proxy) از سرور در برابر ترافیک مخرب محافظت میکند و درخواستها را برای شناسایی ابزارهای احتمالی DDoS فیلتر میکند.

اما فایروالهای شبکه از تهدیدات در لایههای 3 و 4 مدل OSI که داده و ترافیک شبکه را منتقل میکنند، محافظت مینمایند. این تهدیدات شامل حملات علیه DNS، FTP ،SMTP ،SSH و Telnet میباشد.

مقایسه حملات وب و دسترسیهای غیرمجاز

راهکارهای WAF از کسبوکارها در برابر حملات مبتنی بر وب که برنامههای کاربردی را مورد هدف قرار میدهند، محافظت میکنند. بدون WAF، هکرها میتوانند از طریق آسیبپذیریهای برنامههای کاربردی تحت وب به صورت گسترده به شبکه نفوذ کنند. راهکارهای امنیتی WAF از کسبوکارها در برابر حملات رایج زیر در سطح وب محافظت میکنند:

- از کاراندازی سرویس: تلاش برای ایجاد اختلال در یک شبکه، سرویس یا سرور از طریق ایجاد ترافیک غیرواقعی در سطح اینترنت. هدف این گونه از حملات، مشغول نمودن منابع با ارسال درخواستهای بیشمار و ترافیک غیرواقعی است. از آنجایی که ترافیک امری کاملاً بدیهی است، تشخیص و درنتیجه دفاع از این گونه حملات دشوار است.

- تزریق SQL: هکرها در این نوع از حملات قادر خواهند بود تا دستورات مخرب SQL را در سرور پایگاه دادههای مربوط به یک برنامهکاربردی تحت وب اجرا و آن را کنترل کنند. این به مهاجمان امکان میدهد تا اطلاعات اصالتسنجی و مجوز صفحه وب را دور بزنند و محتوای پایگاه داده SQL را بازیابی کنند، سپس رکوردهای آن را اضافه، اصلاح و یا حذف نمایند. مجرمان سایبری میتوانند در حملات تزریق SQL، به اطلاعات مشتری، دادههای شخصی و مالکیت معنوی دسترسی داشته باشند. در سال 2017 از میان فهرست 10 تهدید برتر OWASP، تزریق SQL به عنوان تهدید شماره یک مربوط به برنامههای کاربردی تحت وب در نظر گرفته شده است.

- تزریق کد از طریق سایت: آسیبپذیری موسوم به «تزریق کد از طریق سایت» (Cross-site Scripting) مهاجمان را قادر میسازد تا رابط کاربری مربوط به برنامههای کاربردی را هک کند. مهاجمان با بهرهجویی از این ضعف امنیتی قادر هستند تا سیاستهای مشترکی که سایتهای مختلف را از هم تفکیک میکند، دور بزنند. در نتیجه، مهاجمان میتوانند خود را به عنوان یک کاربر واقعی معرفی نموده و به دادهها و منابعی که برای آنها مجوز تعریف شده، دسترسی داشته باشند.

فایروالهای شبکه ضمن جلوگیری از دسترسی غیرمجاز، ترافیک ورودی و خروجی شبکه را کنترل میکنند. آنها در برابر حملات در سطح شبکه و به دستگاهها و سیستمهای متصل به اینترنت، محافظت میکنند. نمونههایی از حملات متداول در سطح شبکه عبارتند از:

- دسترسی غیرمجاز: در این گونه حملات، مهاجمان بدون اجازه به یک شبکه دسترسی دارند. این حملات معمولاً در نتیجه بکارگیری کاربران از رمزهای عبور ضعیف، مهندسی اجتماعی و تهدیدات داخلی که منجر به سرقت اطلاعات اصالتسنجی و حسابهای هک شده میشود، رخ میدهند.

- حملات مرد میانی: در حملات موسوم به مرد میانی (Man-in-the-Middle – به اختصار MITM)، مهاجمان ترافیک بین شبکه و سایتهای خارجی یا ترافیک درون شبکه را رهگیری میکنند. این حملات اغلب در نتیجه پروتکلهای ارتباطی ناامن رخ داده و مهاجمان را قادر میسازند تا دادهها را در جریان این انتقال سرقت کنند، سپس اطلاعات اصالتسنجی کاربران را به دست آورند و حسابهای آنها را به تسخیر خود درآورند.

- افزایش و ارتقاء اختیارات: مهاجمان به یک شبکه دسترسی پیدا میکنند و سپس از افزایش اختیارات برای گسترش دسترسی خود به سیستمهای مجاور در شبکه استفاده میکنند. آنها میتوانند این کار را به صورت افقی انجام دهند و به سیستمهای مجاور دسترسی پیدا میکنند و یا به صورت عمودی که به موجب آن با به امتیازات و سطح دسترسی بالاتری در همان سیستم دست مییابند.

خریداری فایروال وب اپلیکیشن یا خرید فایروال شبکه؟

یک فایروال شبکه استاندارد و همچنین WAFها در برابر انواع مختلفی از تهدیدات محافظت میکنند، بنابراین انتخاب گزینه مناسب بسیار مهم است. فایروال شبکه به تنهایی از کسبوکارها در برابر حملات به صفحات وب محافظت نمیکند؛ تنها راهکارهای WAF، قابلیت پیشگیری در برابر این گونه حملات را دارند. بنابراین بدون فایروال برنامهکاربردی (WAF)، کسبوکارها همچنان از طریق ضعفهای امنیتی برنامههای کاربردی تحت وب آسیبپذیر میباشند. با این وجود، یک WAF نیز نمیتواند از حملات در لایه شبکه محافظت کند، بنابراین باید از WAF در کنار یک فایروال شبکه استفاده کرد نه به عنوان جایگزینی برای آن.

راهکارهای مبتنی بر وب و شبکه در لایههای مختلف شبکه عمل میکنند و از انواع مختلف ترافیک محافظت مینمایند. بنابراین به جای رقابت با یگدیگر، مکمل یکدیگر میباشند. فایروال شبکه معمولاً از طیف وسیعتری از انواع ترافیک محافظت میکند، در حالی که یک WAF با تهدیدات خاصی که محصولات امنیتی سنتی نمیتواند آنها را پوشش دهد، سروکار دارد. بنابراین توصیه میشود که هر دو راهکار را داشته باشید، به خصوص اگر سیستمهای عامل کسبوکار شما به میزان زیاد تحت وب کار میکنند.

به جای انتخاب یکی از دو نوع فایروال شبکه و یا فایروال WAF، به دنبال بهترین راهکار WAF متناسب با نیازهای کسبوکار خود باشید. WAF باید سختافزاری سریع داشته باشد، ترافیک را کنترل کند و ضمن مسدودسازی هر گونه تلاش مخرب، دسترسپذیری بالایی نیز داشته باشد. همچنین WAF باید به منظور حفظ قابلیتهای خود به هنگام توسعه کسبوکار، مقیاسپذیر باشد.

مقایسه فایروال نسل بعدی با فایروالهای WAF و فایروال شبکه

خرید فایروال به صورت جداگانه جهت محافظت از هر لایه شبکه گران و دستوپاگیر است. این امر کسبوکارها را به سمت راهکارهای جامعی نظیر فایروالهای نسل بعدی (Next Generation Firewall – به اختصار NGFW) سوق میدهد. NGFW معمولاً تمامی قابلیتهای فایروالهای شبکه و WAFها را در یک سیستم مدیریت مرکزی ترکیب میکنند. آنها همچنین ویژگیهای مضاعفی جهت اجرای سیاستهای امنیتی فراهم میکنند که برای محافظت از کسبوکارها در برابر تهدیدات امنیتی مدرن بسیار حیاتی است.

NGFW سیستمهای مبتنی بر Context هستند که از اطلاعاتی نظیر هویت افراد، زمان و مکان برای تأیید هویت کاربران، استفاده میکنند. این تکنیک به کسبوکارها این امکان را میدهد تا تصمیمات آگاهانه و هوشمندانهتری در مورد دسترسی کاربران اتخاذ نمایند. آنها همچنین شامل قابلیتهای ضدویروس، ضدبدافزار، سیستمهای پیشگیری از نفوذ، و پالایش URL میباشند. این امر اعمال سیاستهای امنیتی را در راستای تهدیدات پیچیدهای که کسبوکارها با آن مواجه هستند، ساده نموده و بهبود میبخشد.