تعریف DMZ

منطقه غیرنظامی (DMZ) به ناحیهای حائل بین دو منطقه متخاصم گفته میشود که در آن فعالیتهای نظامی ممنوع یا بهشدت محدود شدهاند. این مناطق معمولاً برای جلوگیری از درگیری مستقیم و کاهش تنش بین دو طرف ایجاد میشوند.

یکی از مثال های معروف در مناطق غیرنظامی پس از جنگ جهانی دوم و در دوران جنگ سرد بود. در آن زمان آلمان به دو بخش آلمان شرقی (تحت نفوذ شوروی) و آلمان غربی (تحت نفوذ آمریکا و متحدانش) تقسیم شد. بین این دو، یک منطقه غیرنظامی به طول ۱۴۰۰ کیلومتر ایجاد شد که شامل حصارهای الکتریکی، سیمهای خاردار، مینهای زمینی و برجهای دیدهبانی بود. این منطقه نهتنها مانع نفوذ نیروهای خارجی به هر دو طرف میشد، بلکه از فرار شهروندان آلمان شرقی به آلمان غربی نیز جلوگیری میکرد. این DMZ یکی از سختترین مرزهای امنیتی جهان بود و تا سال ۱۹۸۹ که دیوار برلین فروریخت، بهعنوان یک مانع امنیتی و سیاسی میان دو آلمان عمل کرد.

شبکه DMZ چیست؟

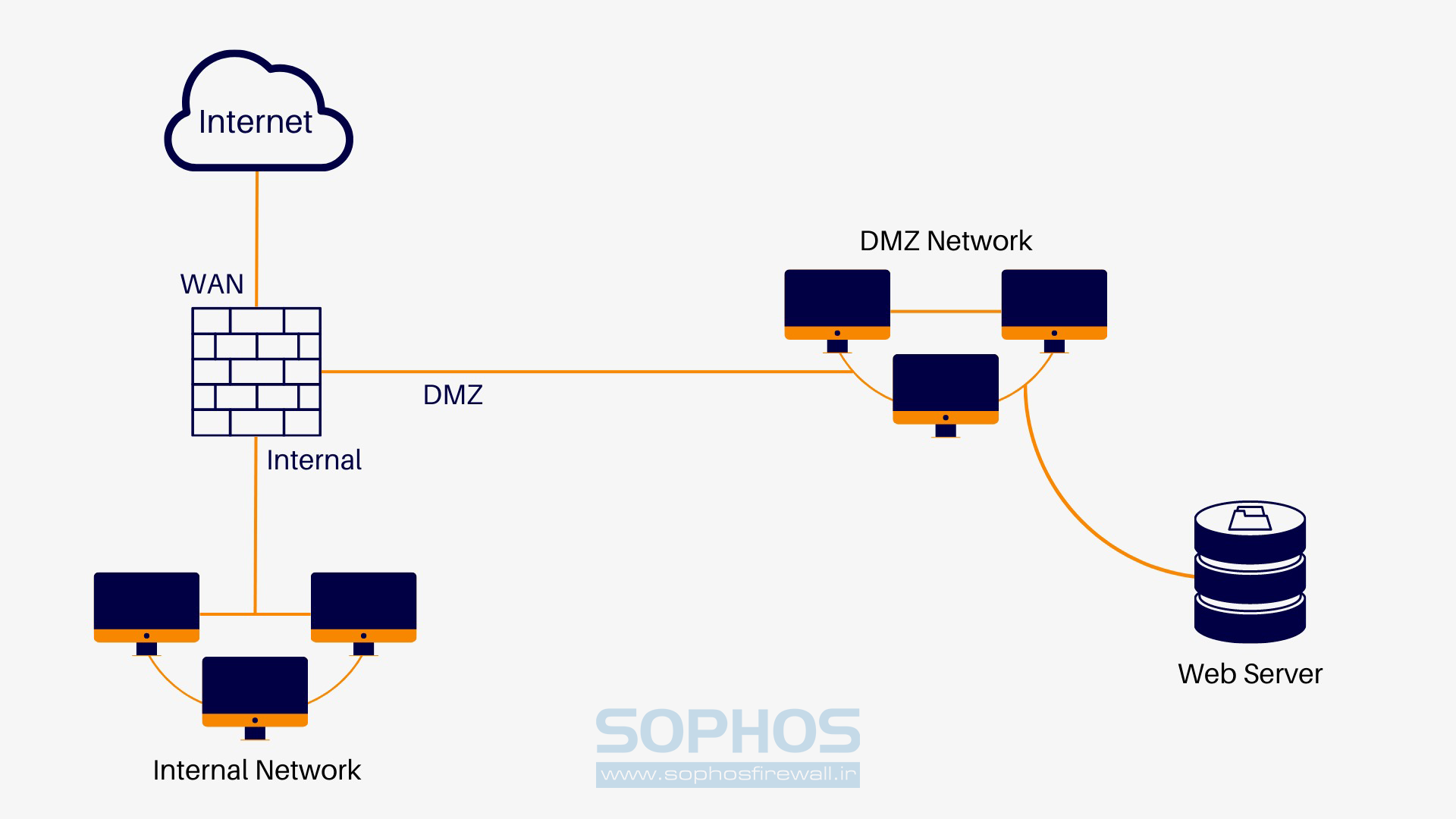

شبکه DMZ یا منطقه غیرنظامی (Demilitarized Zone) یک شبکه محیطی است که از شبکه محلی داخلی (LAN) سازمان در برابر ترافیک غیرقابلاعتماد محافظت کرده و یک لایه امنیتی اضافی ارائه میدهد.

هدف اصلی یک شبکه DMZ این است که به سازمان اجازه دهد به شبکههای غیرقابلاعتماد مانند اینترنت دسترسی داشته باشد، در حالی که شبکه خصوصی یا LAN آن ایمن باقی میماند. سازمانها معمولاً خدمات و منابعی که به اینترنت نیاز دارند، مانند سرورهای DNS، FTP، ایمیل، پروکسی، VoIP و وب سرورها را در DMZ نگهداری میکنند.

این سرورها و منابع بهطور ایزوله نگه داشته شده و دسترسی محدودی به LAN دارند تا اطمینان حاصل شود که از اینترنت قابلدسترسی هستند، اما شبکه داخلی سازمان آسیبپذیر نمیشود. بنابراین، استفاده از DMZ باعث میشود که هکرها نتوانند بهراحتی به دادههای سازمانی و سرورهای داخلی از طریق اینترنت دسترسی پیدا کنند. این روش به شرکتها کمک میکند تا آسیبپذیریهای شبکه محلی (LAN) را به حداقل برسانند و در عین حال، امکان برقراری ارتباط و اشتراک اطلاعات برای کارمندان را از طریق یک اتصال امن فراهم کنند.

شبکه DMZ چگونه کار میکند؟

شرکتهایی که دارای وبسایت عمومی هستند، باید سرورهای وب خود را برای دسترسی کاربران از طریق اینترنت در دسترس قرار دهند. برای محافظت از شبکه داخلی شرکت، این سرورهای وب معمولاً روی سیستمی جداگانه از منابع داخلی نصب میشوند.

DMZ ارتباط بین منابع حفاظتشده سازمانی (مانند پایگاه دادههای داخلی) و ترافیک مجاز اینترنت را امکانپذیر میکند.

- DMZ یک لایه محافظ بین اینترنت و شبکه خصوصی سازمان ایجاد میکند.

- فایروال به عنوان یک دروازه امنیتی عمل کرده و ترافیک بین DMZ و LAN را فیلتر میکند.

- سرور پیشفرض DMZ نیز توسط یک فایروال دیگر محافظت میشود که ترافیک ورودی از اینترنت را فیلتر میکند.

معمولاً DMZ بین دو فایروال قرار دارد و تنظیمات فایروالها تضمین میکند که همه بستههای داده ورودی بررسی شوند. در نتیجه، حتی اگر یک هکر بتواند از فایروال خارجی عبور کند، همچنان باید از سیستمهای امنیتی موجود در DMZ عبور کند که این کار را بسیار دشوار میسازد.

در صورتی که مهاجم فایروال خارجی را دور بزند و یک سیستم را در DMZ هک کند، برای دستیابی به اطلاعات حساس، باید یک فایروال داخلی دیگر را نیز پشت سر بگذارد. حتی اگر یک هکر ماهر بتواند به داخل DMZ نفوذ کند، این شبکه به گونهای طراحی شده است که هشدارهای امنیتی را فعال کند و از ادامه حمله جلوگیری شود.

مزایای استفاده از DMZ

مزایای استفاده از DMZ

مزیت اصلی شبکه DMZ این است که یک لایه امنیتی پیشرفته برای شبکه داخلی فراهم میکند و دسترسی به دادهها و سرورهای حساس را محدود میکند. همچنین، بازدیدکنندگان وبسایت میتوانند به خدمات خاصی دسترسی داشته باشند، در حالی که از شبکه داخلی سازمان ایزوله باقی میمانند.

مزایای دیگر DMZ شامل موارد زیر است:

- کنترل دسترسی: سازمانها میتوانند کاربران خارجی را به خدمات مشخصی متصل کنند بدون اینکه به شبکه داخلی نفوذ داشته باشند. DMZ دسترسی به این سرویسها را امکانپذیر کرده و شبکه را از طریق تقسیمبندی ایمن میکند. همچنین، میتوان از یک سرور پراکسی در DMZ استفاده کرد تا نظارت و ضبط ترافیک را سادهتر کند.

- جلوگیری از شناسایی شبکه توسط مهاجمان: مهاجمان معمولاً برای پیدا کردن اهداف خود، عملیات شناسایی شبکه را انجام میدهند. DMZ از این کار جلوگیری کرده و دسترسی مستقیم به شبکه داخلی را مسدود میکند. حتی اگر یک مهاجم به DMZ نفوذ کند، یک فایروال داخلی همچنان از شبکه خصوصی محافظت میکند.

- جلوگیری از جعل آدرس IP (IP Spoofing): مهاجمان از آدرسهای IP جعلی برای ورود به شبکه استفاده میکنند. DMZ میتواند این حملات را شناسایی و متوقف کند. همچنین، تقسیمبندی شبکه در DMZ موجب جداسازی ترافیک عمومی از شبکه داخلی میشود.

سرویسهای قابل استقرار در DMZ

- سرورهای DNS

- سرورهای FTP

- سرورهای ایمیل

- سرورهای پراکسی

- سرورهای وب

طراحی و معماری DMZ

DMZ یک شبکه نیمه باز محسوب میشود، اما چندین رویکرد طراحی و معماری برای محافظت از آن وجود دارد. DMZ میتواند به روشهای مختلفی طراحی شود، از جمله استفاده از یک فایروال، دو فایروال یا چندین فایروال.

طراحی تکفایروالی

در این روش، یک فایروال با سه یا چند رابط شبکه برای مدیریت ترافیک استفاده میشود:

- شبکه خارجی (اتصال اینترنت عمومی)

- شبکه داخلی (شبکه سازمان)

- DMZ (میزبان سرویسهای خارجی)

مقررات امنیتی فایروال مشخص میکنند چه ترافیکی میتواند به DMZ دسترسی داشته باشد و چه میزان ارتباط با شبکه داخلی امکانپذیر است.

طراحی دو فایروالی

در این روش، دو فایروال در دو طرف DMZ قرار دارند:

- فایروال اول: فقط اجازه ورود ترافیک خارجی به DMZ را میدهد.

- فایروال دوم: فقط اجازه ورود ترافیک DMZ به شبکه داخلی را میدهد.

در نتیجه، یک مهاجم برای دسترسی به LAN باید هر دو فایروال را دور بزند که کار بسیار دشواری است.

سازمانها همچنین میتوانند سیستمهای تشخیص نفوذ (IDS) یا جلوگیری از نفوذ (IPS) را در DMZ مستقر کنند تا فقط درخواستهای HTTPS از طریق TCP پورت 443 را بپذیرند.

اهمیت شبکه DMZ در امنیت سایبری

شبکههای DMZ از زمان معرفی فایروالها، نقش محوری در تأمین امنیت شبکههای سازمانی در سطح جهانی داشتهاند. این شبکهها دادههای حساس، سیستمها و منابع سازمانها را با جدا نگهداشتن شبکه داخلی از سیستمهایی که ممکن است مورد حمله مهاجمان قرار بگیرند، محافظت میکنند. همچنین، DMZ به سازمانها این امکان را میدهد که سطح دسترسی به سیستمهای حساس را کنترل کرده و محدود کنند.

امروزه، شرکتها به طور فزایندهای از کانتینرها و ماشینهای مجازی (VMs) استفاده میکنند تا شبکهها یا برنامههای خاصی را از سایر بخشهای سیستم خود جدا کنند. رشد فناوری رایانش ابری (Cloud Computing) موجب شده است که بسیاری از کسبوکارها دیگر نیازی به سرورهای داخلی وب نداشته باشند. همچنین، بسیاری از آنها زیرساختهای خارجی خود را با استفاده از برنامههای نرمافزار به عنوان سرویس (SaaS) به فضای ابری منتقل کردهاند.

برای مثال، یک سرویس ابری مانند Microsoft Azure به سازمانی که برنامههای خود را روی شبکه داخلی (On-Premises) و شبکههای خصوصی مجازی (VPNs) اجرا میکند، اجازه میدهد که از یک رویکرد ترکیبی استفاده کند، جایی که DMZ بین هر دو قرار میگیرد. این روش همچنین برای نظارت بر ترافیک خروجی یا کنترل جریان دادهها بین یک مرکز داده داخلی و شبکههای مجازی قابل استفاده است.

علاوه بر این، DMZها در مقابله با تهدیدات امنیتی ناشی از فناوریهای جدید مانند دستگاههای اینترنت اشیا (IoT) و سیستمهای فناوری عملیاتی (OT) نقش مهمی ایفا میکنند. این فناوریها تولید و فرآیندهای صنعتی را هوشمندتر کردهاند اما در عین حال، سطح تهدیدهای سایبری را افزایش دادهاند. دلیل این امر آن است که تجهیزات OT بر خلاف دستگاههای دیجیتال IoT، به گونهای طراحی نشدهاند که بتوانند در برابر حملات سایبری مقاومت کرده یا پس از آن بهبود یابند. این مسئله خطری جدی برای دادهها و منابع حیاتی سازمانها ایجاد میکند.

یک DMZ از طریق تقسیمبندی شبکه، خطر حملات سایبری را کاهش داده و از آسیب به زیرساختهای صنعتی جلوگیری میکند.

جمعبندی

شبکههای DMZ از ابزارهای کلیدی در تأمین امنیت سازمانی هستند و با ایزولهسازی شبکه داخلی از تهدیدات خارجی، از دادهها و منابع حساس محافظت میکنند. با رشد فناوریهای نوین مانند رایانش ابری، اینترنت اشیا (IoT) و فناوری عملیاتی (OT)، اهمیت DMZ بیش از پیش افزایش یافته است.

سازمانها امروزه از ماشینهای مجازی (VMs) و کانتینرها برای ایجاد لایههای امنیتی بیشتر استفاده میکنند و بسیاری از کسبوکارها ساختار شبکه خود را به فضای ابری منتقل کردهاند. در این میان، DMZ همچنان به عنوان یک لایه حفاظتی مؤثر عمل میکند و از ترافیک مخرب و حملات سایبری جلوگیری میکند.

با استفاده از DMZ، سازمانها میتوانند دسترسی به شبکه را مدیریت کرده، نظارت بر ترافیک را بهبود بخشیده و سطح تهدیدات امنیتی را کاهش دهند. بهویژه در بخشهای صنعتی، DMZها نقش مهمی در کاهش خطرات ناشی از حملات سایبری و حفظ امنیت زیرساختهای حساس ایفا میکنند.