سیستم نام دامنه (DNS) نقش «دفترچه تلفن» اینترنت را برعهده دارد. به عبارتی، این سامانه نامهای دامنهای مانند www.example.com را به آدرسهای IP عددی تبدیل میکند تا مرورگرهای وب بتوانند منابع اینترنتی را بارگذاری کنند. به زبان ساده، DNS باعث میشود کاربران با ورود آدرسهای قابلخواندن (مثلاً نام وبسایت) به صفحات مربوطه هدایت شوند، در حالی که کامپیوترها برای برقراری ارتباط نیاز به اعداد IP دارند. این ساختار سلسلهمراتبی و توزیعشده، کل اینترنت را به «منطقهها» و «سرورهای ریشه» و «سرورهای محلی» تقسیم میکند تا ترجمهی نامهای دامنه انجام شود. DNS برای عملکرد سریع و مقیاسپذیر، از کش (حافظه پنهان) در سرورهای مختلف استفاده میکند تا پاسخها را موقتاً ذخیره کند. با این حال، همین ویژگیها نیز به مهاجمان سایبری فرصت سوءاستفاده میدهد.

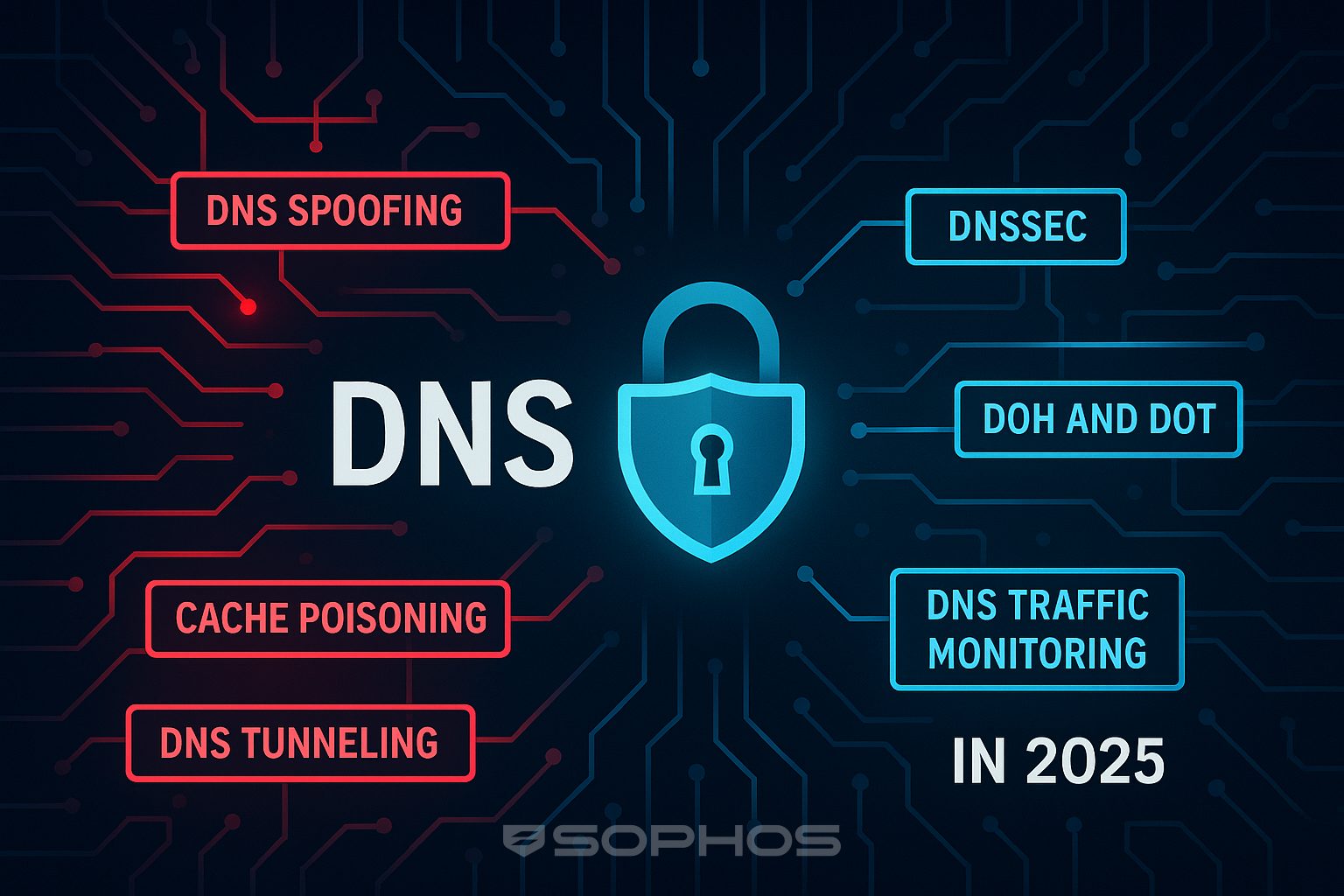

حملات رایج مبتنی بر DNS

جعل DNS (DNS Spoofing) و سمپاشی کش DNS (Cache Poisoning)

در این حمله، مهاجم با وارد کردن دادههای مخرب به کش یک سرور DNS، پاسخهای DNS را تغییر میدهد. در نتیجه، کاربر به جای سرور واقعی، به آدرس آیپی یک سایت جعلی هدایت میشود. برای مثال، ممکن است دامنهی یک وبسایت بانک به آدرسی در یک سایت تقلبی داده شود و کاربر بدون اطلاع رمز عبور خود را در سایت مخرب وارد کند. این روش میتواند منجر به سرقت اطلاعات حساس، نصب بدافزار یا دیگر نفوذهای امنیتی شود.

تونلزنی DNS (DNS Tunneling)

در این روش پیچیده، مهاجم دادههای غیر DNS را داخل پرسوجوها یا پاسخهای DNS رمزگذاری میکند و از این راه ارتباط پنهان با شبکه داخلی یا سرورهای کنترل برقرار میکند. به عبارت دیگر، اطلاعاتی مثل فایلها یا دستورات کنترلی در داخل بستههای DNS مخفی میشوند تا از زیر بار فایروالها و سامانههای تشخیص نفوذ عبور کنند. بهعنوان مثال، بدافزارهای پیشرفته میتوانند از طریق DNS درخواستهایی به سرور کنترل (C2) ارسال کنند یا اطلاعات حساس را به بیرون بفرستند، بهگونهای که ترافیک DNS معمولاً مورد بررسی قرار نمیگیرد.

حمله تقویتی DNS (DNS Amplification)

این حمله نوعی حمله توزیعشدهی انکار سرویس (DDoS) است. مهاجم با ارسال تعداد زیادی درخواست کوچک DNS با آدرس آیپی جعلشدهی قربانی، باعث میشود سرورهای باز DNS پاسخهای بسیار بزرگتری به سمت قربانی بفرستند. تفاوت اندازهی کم درخواست و پاسخ بزرگ، سبب افزایش شدید حجم ترافیک میشود. بدین ترتیب، سرور یا شبکهی هدف با ترافیک بیسابقهای مواجه شده و از دسترس خارج میشود. برای نمونه، در سهماهه چهارم ۲۰۲۳ تعداد این حملات ۱۱۷٪ نسبت به مدت مشابه سال قبل افزایش یافت. بنابراین قربانیان میتوانند وبسایتها یا خدمات آنلاین خود را بهطور موقت از دست بدهند.

مقایسه انواع حملات DNS

| نوع حمله | پیچیدگی اجرا | تأثیر اصلی حمله | هدف معمول حمله | شیوع در سال ۲۰۲۵ |

|---|---|---|---|---|

| جعل DNS (Spoofing) | متوسط | سرقت اطلاعات و هدایت کاربر | کاربران و سرورهای DNS | متوسط (هنوز رخ میدهد) |

| سمپاشی کش DNS (Cache Poisoning) | متوسط | هدایت اشتباه کاربران | سرورهای DNS محلی و ISPها | متوسط (همپوشانی با Spoofing) |

| تونلزنی DNS (Tunneling) | زیاد | افشای داده و کنترل مخفی | شبکههای داخلی سازمانها | کم (اما در حال افزایش) |

| حمله تقویتی DNS (Amplification) | متوسط | قطع سرویس (DDoS) | سرورها و زیرساختهای اینترنت | بالا (۳۳٪ کل حملات DDoS) |

در جدول بالا، حملات جعل و سمپاشی DNS هر دو با دستکاری پاسخهای DNS، کاربران را به سایتهای مخرب هدایت میکنند. تونلزنی DNS برای انتقال مخفی دادهها و کنترل بدافزارها از داخل شبکه هدف کاربرد دارد و پیچیدهترین روش است. حملههای تقویتی DNS که نوعی DDoS هستند، تأثیر بسیار شدیدی دارند و هدف اصلی آنها از دسترس خارج کردن سرویسهای تحت DNS است؛ این حملات در سالهای اخیر بهشدت افزایش یافتهاند (برای نمونه ۳۳٪ از کل حملات DDoS در ۲۰۲۴ مبتنی بر DNS بود).

روشهای دفاعی در برابر حملات DNS

استفاده از DNSSEC: سامانهی افزونه امنیت DNS (DNSSEC) با افزودن امضاهای دیجیتال به دادههای DNS، اصالت و یکپارچگی پاسخها را تضمین میکند. با فعال کردن DNSSEC در دامنهها، هر پاسخ DNS میتواند توسط کاربر یا سرور دریافتکننده بررسی شود که از طرف صاحب دامنه ارسال شده است و تغییر نکرده باشد. این روش بهطور موثری از حملات جعل و سمپاشی DNS جلوگیری میکند.

DNS روی HTTPS (DoH) و TLS (DoT): رمزگذاری پرسوجوها و پاسخهای DNS مانع از شنود یا دستکاری ترافیک DNS میشود. بهعنوان مثال، پروتکل DNS over HTTPS (DoH) ترافیک DNS را در داخل ترافیک HTTPS میفرستد تا حملهکنندهها نتوانند محتوا را ببینند یا تغییر دهند. این روش بهویژه برای کاربران خانگی یا شبکههای سازمانی توصیه میشود؛ زیرا با رمزگذاری حملات درون شبکه را کاهش داده و از حملات Man-in-the-Middle بر DNS جلوگیری میکند.

مانیتورینگ و ثبت لاگ ترافیک DNS: پایش مداوم پرسوجوها و پاسخهای DNS نقش مهمی در تشخیص سریع حملات دارد. سامانههای مانیتورینگ تخصصی میتوانند افزایش ناگهانی یا الگوهای غیرعادی در ترافیک DNS را شناسایی کنند. برای نمونه، افزایش بیسابقهای در تعداد پاسخهای DNS یا پرسوجوهای تکراری میتواند نشانهی یک حمله تقویتی یا تونلزنی DNS باشد. توصیه میشود مدیران سرورها از ابزارهای تحلیل ترافیک و هشداردهندههای اتوماتیک استفاده کنند تا در صورت شناسایی رفتار مشکوک، سریعاً واکنش نشان دهند.

فایروالهای آگاه از DNS: استفاده از فایروالهای تخصصی که ترافیک DNS را بازبینی میکنند، میتواند مانع حملات تقویتی شود. برای مثال، میتوان یک فایروال تنظیم کرد تا تنها پاسخهای DNS مربوط به درخواستهایی که داخل شبکه ارسال شدهاند را اجازه دهد؛ در این حالت اگر ترافیک ورودی DNS با هیچ درخواست قبلی تطابق نداشته باشد، بلوکه میشود. بهعلاوه، محدود کردن تعداد پرسوجوهای بازگشتی از اینترنت و استفاده از Anycast میتواند بار حملات تقویتی را متعادل کند.

سرویسهای محافظت DNS مبتنی بر ابر: بسیاری از ارائهدهندگان بزرگ DNS (مانند Cloudflare، AWS Route 53 و Google Cloud DNS) قابلیتهای حفاظتی پیشرفتهای ارائه میکنند. این سرویسها معمولاً دارای الگوریتمهای هوشمصنوعی و لیستهای بدافزار هستند که حملات شناختهشده را بلوکه میکنند. بهطور خلاصه، «محافظت DNS ابری» به معنای استفاده از زیرساخت گستردهی ابری برای فیلتر و جذب ترافیک مخرب است. برای مثال، Infoblox توصیه میکند از محافظت DNS ابری بهره بگیرید که از جدیدترین الگوریتمها برای امنیت payload دادهها استفاده میکند.

روند حملات DNS در ۵ سال اخیر

طبق گزارشها، در پنج سال اخیر روند کلی حملات DNS (بهویژه حملات DDoS مبتنی بر DNS) صعودی بوده است. برای نمونه، Cloudflare گزارش داده است که در سال ۲۰۲۴ مجموع حملات DDoS (که بخش بزرگی از آن مبتنی بر DNS است) نسبت به ۲۰۲۳، حدود ۵۳٪ افزایش داشته است. این مسئله نشان میدهد مهاجمان بیش از گذشته روی زیرساخت DNS سرمایهگذاری کردهاند. (نمودار فرضی زیر روند این افزایش را نشان میدهد.) در نتیجه، افزایش مداوم حجم حملات DNS در سالهای اخیر بهوضوح مشهود است و میتوان انتظار داشت با رشد اینترنت اشیاء و دستگاههای متصل، این روند همچنان ادامه یابد.

جمعبندی و توصیهها

حملات مبتنی بر DNS در سال ۲۰۲۵ همچنان تهدیدی جدی برای کاربران و سازمانها محسوب میشوند. برای مقابله با این تهدیدات، کاربران خانگی باید از سرویسهای DNS معتبر و امن استفاده کنند، سیستمهای خود را بهروز نگه دارند و از آنتیویروس و فایروال شخصی بهره ببرند. همچنین فعالکردن قابلیتهای امنیتی نظیر DoH در مرورگر و روتر خانگی بسیار مؤثر است.

از سوی دیگر، مدیران شبکهها و سایتها باید از تکنیکهای چندلایه دفاعی استفاده کنند: راهاندازی DNSSEC در دامنهها، رمزگذاری ترافیک DNS (DoH/DoT)، پایش مستمر لاگهای DNS، و بهرهگیری از فایروالها و سرویسهای محافظ ابری. به کارگیری چنین تدابیری میتواند درصد قابل توجهی از حملات رایج DNS را خنثی کند. در مجموع، ترکیب روشهای امنیتی فوقالذکر و افزایش آگاهی کاربران بهترین راهکار مقابله با خطرات نوظهور DNS در سال ۲۰۲۵ است.