در ابتدای مهر ۱۴۰۱، Sophos یک اصلاحیه جدید برای یکی از ضعف های امنیتی فایروال های سری XG منتشر کرد. این اصلاحیه برای ترمیم ضعف امنیتی می باشد که به مهاجم این امکان را می دهد که به صورت ریموت در پورتال کاربر و کنسول مدیریتی کدی را اجرا کند. این آسیب پذیری با شناسه CVE-2022-3236 و از نوع Remote Code Execution – به اختصار RCE می باشد.

در ابتدای مهر ۱۴۰۱، Sophos یک اصلاحیه جدید برای یکی از ضعف های امنیتی فایروال های سری XG منتشر کرد. این اصلاحیه برای ترمیم ضعف امنیتی می باشد که به مهاجم این امکان را می دهد که به صورت ریموت در پورتال کاربر و کنسول مدیریتی کدی را اجرا کند. این آسیب پذیری با شناسه CVE-2022-3236 و از نوع Remote Code Execution – به اختصار RCE می باشد.

در ادامه مقاله به معرفی روش های دریافت بروزرسانی برای اصلاح این آسیب پذیری پرداخته می شود.

دریافت آپدیت سوفوس

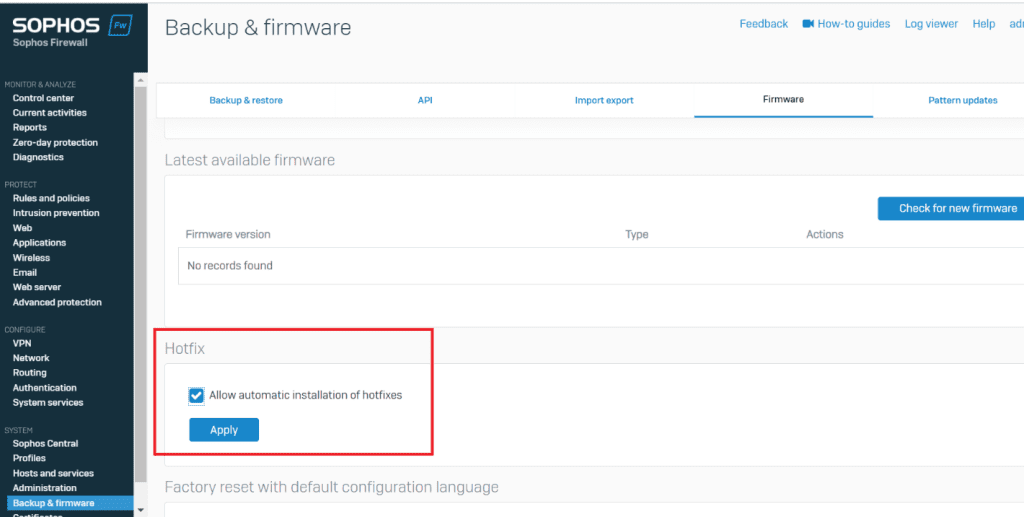

چنانچه قابلیت “Allow automatic installation of hotfixes” در تنظیمات فایروال فعال می باشد نیاز به هیچ اقدامی نیست و این اصلاحیه به صورت خودکار دانلود و نصب خواهد شد. این تنظیمات به صورت پیش فرض در فایروال فعال می باشد. در غیر اینصورت به بخش نحوه بهروزرسانی این مقاله مراجعه نمایید. همچنین برای آموزش فعال کردن این ویژگی به بخش آموزش روشن کردن نصب خودکار hotfix در سوفوس این مقاله مراجعه نمایید.

بر اساس مشاهدات و سنجش از راه دور (Telemetry) شرکت سوفوس، مهاجمان با سوءاستفاده از این آسیبپذیری مجموعه کوچکی از سازمانهای خاص عمدتاً در منطقه جنوب آسیا را مورد هدف قرار دادهاند که البته سوفوس به هر یک از این سازمانها به صورت جداگانه اطلاعرسانی نموده است.

نسخههای متاثر از ضعف امنیتی CVE-2022-3236

این بهروزرسانی برای فایروال سوفوس XG نسخه v19.0 MR1ا(Sophos Firewall v19.0 MR1) و نسخ قدیمیتر است.

فایروال های سری SG فاقد این ضعف امنیتی هستند و نیاز به هیچ اقدامی ندارند.

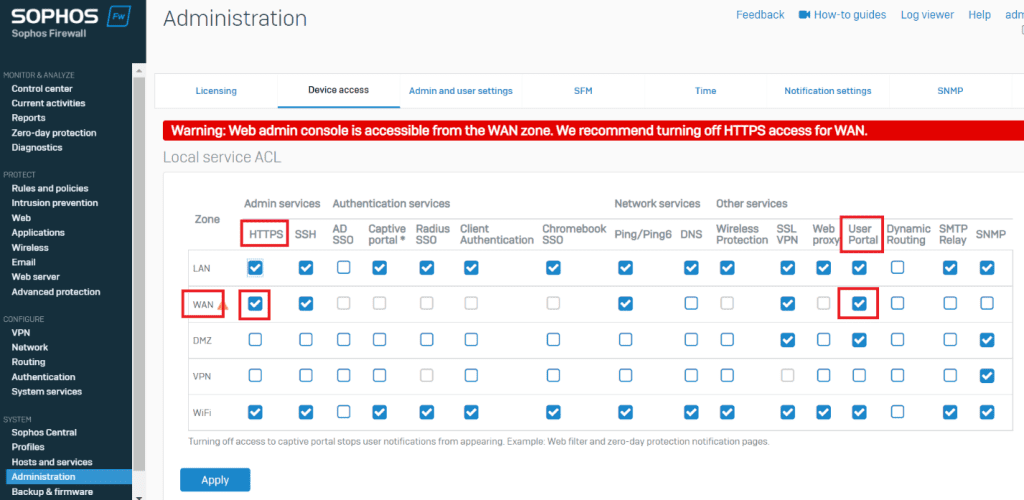

جلوگیری از دسترسی مهاجم به کنسول مدیریتی

بهترین راه برای جلوگیری از ورود مهاجم در برابر چنین آسیب پذیری هایی غیرفعال کردن دسترسی از ناحیه WAN به سرویس های WebAdmin و UserPortal فایروال، یک اقدام مناسب برای جلوگیری از هر نوع سوء استفاده از این گونه آسیبپذیریها است. در صورت نیاز و ضرورت، برای دسترسی از ناحیه WAN به سرویسهای فوق بهتر است از VPN استفاده شود.

نحوه بهروزرسانی

- در ابتدا با مراجعه به نشانی زیر، اطمینان حاصل نمائید که در حال اجرای نسخه معتبری از فایروال میباشید:

جدول آخرین نسخه بروزرسانی ارائه شده برای فایروال سوفوس

در ادامه می توانید با دریافت اصلاحیه های فوری (Hotfix) ارائه شده توسط سوفوس این آسیب پذیری را رفع نمایید. اصلاحیه های ارائه شده به شرح زیر می باشد:

- اصلاحیه فوری (hotfix) نسخه های زیر در ۳۰ شهریور ۱۴۰۱ منتشر شده است:

- نسخ v19.0 GAا، MR1

- نسخ v18.5 GAا، MR3 ،MR2 ،MR1 و MR4

- اصلاحیه فوری (hotfix) نسخه های زیر در ۱ مهر ۱۴۰۱ منتشر شده است:

- نسخ MR5 ،MR4 ،v18.0 MR3 و MR6

- نسخ MR16 ،MR15 ،MR14 ،MR13 ،v17.5 MR12 و MR17

- نسخه v17.0 MR10

- این ضعف امنیتی در نسخه های MR5اv18.5اا(l۱۸.۵.۵l)، MR2اv19.0اt(l۱۹.۰.۲l) i و v19.5 GA از قبل برطرف شده است.

- کاربران نسخ قدیمیتر فایروال سوفوس به منظور دریافت حداکثر حفاظت و رفع این ضعف امنیتی، لازم است که فایروال خود را بروزرسانی نمایند.

اطلاعات کامل درخصوص این ضعف امنیتی در نشانی زیر قابل مطالعه میباشد:

اصلاحیه فوری (hotfix) سوفوس

جهت اطمینان از ترمیم و اعمال این اصلاحیه فوری (hotfix) بر روی فایروال برای مقابله با این آسیب پذیری جدید، میتوانید از روش زیر استفاده نمایید.

بررسی نسخه hotfix

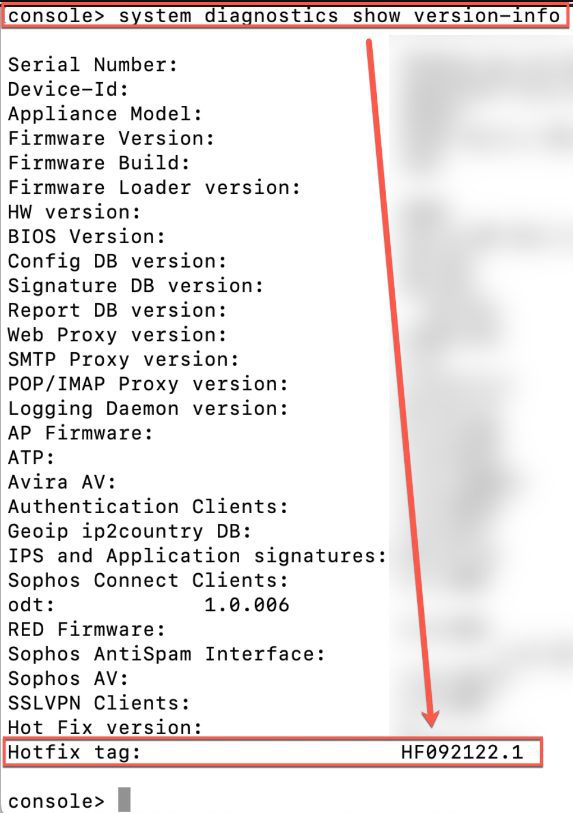

برای بررسی اینکه آیا Hotfix اعمال شده است یا خیر، دستور زیر را در کنسول خود اجرا کنید:

system diagnostic show version-info

اگر برای Hotfix tag مقدار HF092122.1 یا بالاتر را مشاهده کرده اید، hotfix اعمال شده است.

مثال:

آموزش روشن کردن نصب خودکار hotfix در سوفوس

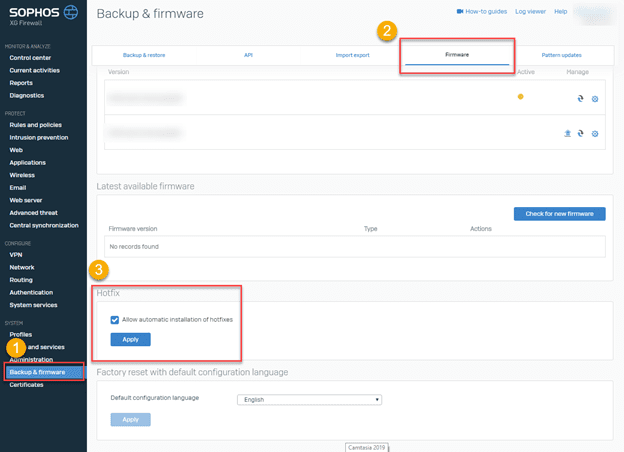

- در کنسول مدیریتی سوفوس به آدرس Backup & firmware > Firmware > Hotfix بروید.

- در بخش Hotfix تیک گزینه “Allow automatic installation of hotfixes” رابزنید.

- در نهایت بر روی Apply کلیک نمایید.

نکته: پس از فعال کردن این ویژگی، اطمینان حاصل نمایید که اصلاحیه های فوری آینده بهطور خودکار اعمال میشوند. فایروال سوفوس به طور خودکار هر 30 دقیقه و پس از هر ریستارت، اصلاحیه های فوری را بررسی می نماید.

در صورت هر گونه ابهام در مورد رفع ضعف امنیتی فوق، میتوانید با واحد پشتیبانی فایروال سوفوس تماس حاصل فرمایید.

آموزش دسترسی به دستگاه سوفوس

آموزش دسترسی به دستگاه سوفوس