معماری Secure Access Service Edge (SASE) به محیطی در حوزه امنیت سایبری اشاره دارد که محافظت پیشرفته را تا دورترین نقاط شبکه یعنی دستگاههای کاربران گسترش میدهد. در این تعریف، قابلیتهای امنیتی قوی از طریق ابر مستقیماً روی دستگاههای کاربران اعمال میشود و به آنها امکان میدهد از هر مکانی بهصورت ایمن به شبکه متصل شوند.

بر خلاف ساختار سنتی شبکههای ستارهای با مرکزیت دیتاسنتر سازمان، در معماری SASE دیگر نیازی نیست دادهها از نقاط دور به مرکز داده بازگردانده شوند و سپس به مقصد خود در فضای ابری هدایت گردند. در عوض، کاربران میتوانند با لپتاپ یا دستگاههای همراه خود مستقیماً به فضای ابری متصل شوند و از محافظت در سطح دستگاه بهرهمند شوند، بدون اینکه تأخیر ناشی از مسیر بازگشت به فایروال مرکز داده را تجربه کنند.

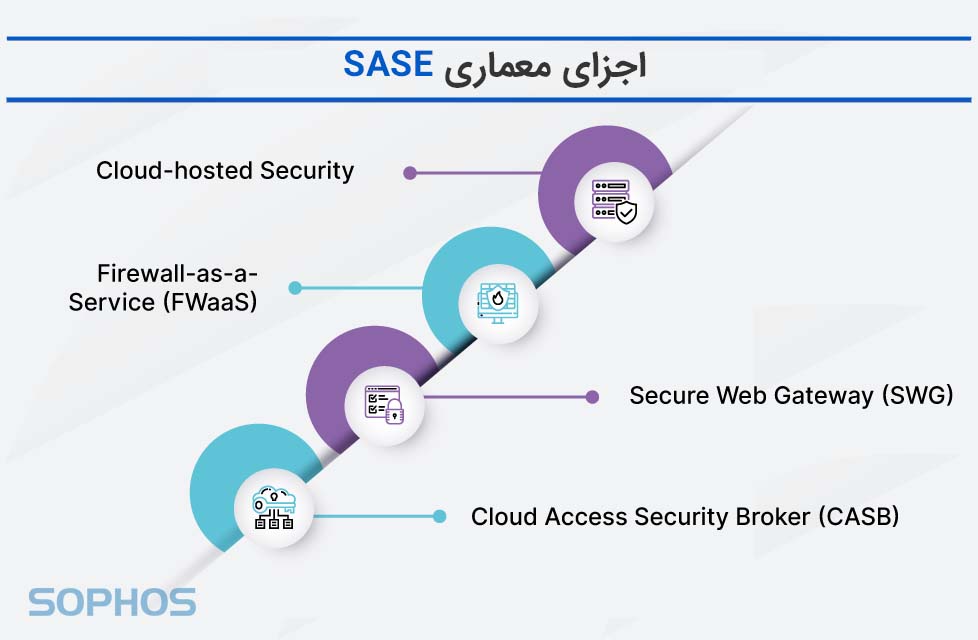

اجزای معماری SASE

فارغ از ساختار، نقشه جریان داده یا معماری مرجع مورد استفاده در SASE، تمامی خدمات SASE دارای ساختار پایهای یکسانی هستند. این ساختار شامل امنیت مبتنی بر ابر، اجزای دسترسی به شبکه مبتنی بر اعتماد صفر (ZTNA) و اجزای خدمات شبکهای میباشد.

امنیت مبتنی بر ابر (Cloud-hosted Security)

امنیت مبتنی بر ابر، دستگاهها را از وابستگی به سیستمهای امنیتی مستقر در مرکز داده فیزیکی شرکتها رها میسازد.

1. فایروال بهعنوان سرویس (FWaaS)

FWaaS همان قابلیتهای امنیتی فایروال سختافزاری سنتی را ارائه میدهد، اما بهصورت نرمافزاری و در فضای ابری. این راهکار بهویژه در تأمین امنیت شبکههای انعطافپذیر و پویا مانند SD-WAN بسیار مفید است. کاربران نیازی به اتصال مستقیم به یک فایروال فیزیکی ندارند و ارتباطات آنها از طریق نرمافزار ابری محافظت میشود؛ بدون در نظر گرفتن مکان.

2. دروازه وب ایمن (SWG)

دروازه وب ایمن که به آن دروازه اینترنت ایمن (SIG) نیز گفته میشود، جلوی ورود ترافیک غیرمجاز به شبکه سازمان را میگیرد. عملکرد آن مانند کنترل مرزی یک کشور است که از ورود افراد و اطلاعات ناخواسته جلوگیری میکند. در معماری SASE، SWG برای تکتک دستگاههای متصل به شبکه پیادهسازی میشود و از اطلاعات DNS برای شناسایی منابع ترافیک ناخواسته استفاده میکند.

3. کارگزار امنیت دسترسی ابری (CASB)

CASB میان کاربر و اپلیکیشن ابری قرار میگیرد و فعالیتها را نظارت کرده و سیاستهای امنیتی سازمان را اعمال میکند.

4. دسترسی به شبکه مبتنی بر اعتماد صفر (ZTNA)

ZTNA بر پایه اصل “هرگز اعتماد نکن، همیشه تأیید کن” طراحی شده است. تمامی کاربران، دستگاهها و اپلیکیشنها در ابتدا تهدید فرض میشوند تا زمانی که خلافش ثابت شود.

5. احراز هویت (Authentication)

تأیید هویت کاربران پیش از ورود به منابع شبکه انجام میشود تا فقط افراد مجاز امکان دسترسی داشته باشند.

6. مجوزدهی و کنترل (Authorization and Control)

این بخش تعیین میکند که کاربر به کدام بخشهای شبکه مجاز است و کدام فعالیتها برای او محدود شدهاند. مثلاً ممکن است دسترسی به برنامه پیامرسان مجاز باشد، اما بارگذاری فایل به مخزن مرکزی غیرمجاز باشد.

7. نظارت (Monitoring)

نظارت یکی از ارکان کلیدی امنیت در معماری SASE است. این فرآیند شامل بررسی اتصال دستگاهها، فعالیتهای کاربران، و نوع و حجم دادههای مبادلهشده است. این نظارت مانع فعالیتهای پرخطر میشود و لاگهای ثبتشده برای پیگیری حوادث احتمالی استفاده میشود.

8. اجزای خدمات شبکهای (Network Services Components)

در زمینه معماری SASE، این اجزا عمدتاً به مواردی مانند انتخاب مسیر بهینه و مسیریابی مبتنی بر اپلیکیشن اشاره دارند.

9. انتخاب مسیر بهینه (Optimized Path Selection)

ترافیک شبکه بر اساس نوع آن به مسیرهای مناسب هدایت میشود. یک راهکار SD-WAN میتواند تصمیم بگیرد ترافیک به کجا برود و چگونه مدیریت شود تا کیفیت تجربه کاربر حفظ شود.

10. مسیریابی مبتنی بر اپلیکیشن (Application-based Routing)

بهجای آنکه دسترسی کاربران بر اساس مکان آنها (مثلاً دفتر کار) مشخص شود، SASE امکان دسترسی به اپلیکیشنهای مورد نیاز را فراهم میکند. این رویکرد دسترسی ایمن و بدونوقفه را فارغ از موقعیت مکانی تضمین میکند.

چرا معماری SASE برای سازمانها اهمیت دارد؟

معماری SASE برای سازمانها از اهمیت بالایی برخوردار است، زیرا از بروز تأخیری جلوگیری میکند که معمولاً به دلیل بازگرداندن ترافیک کارمندان به مرکز داده مرکزی رخ میدهد. اگرچه میتوان ویژگیهای امنیتی مؤثری را در مرکز داده نیز پیادهسازی کرد، اما زمان لازم برای این انتقال اضافی میتواند استفاده مؤثر از برخی اپلیکیشنها را مختل کند. بنابراین، معماری SASE میتواند بخش کلیدی از استراتژیهای بهرهوری سازمانها باشد.

چالشهای پیادهسازی معماری SASE

یکی از چالشهای اصلی در پیادهسازی SASE این است که وقتی دستگاهها به شبکه ابری متصل نباشند، این معماری نمیتواند از آنها محافظت کند. به عنوان مثال، ممکن است کسی یک حافظه USB آلوده به بدافزار را به دستگاهی متصل کند؛ در این شرایط، در حالی که منابع ابری محافظت میشوند، خود دستگاه در معرض خطر باقی میماند.

چالش دیگر این است که کارکنان همچنان به اتصال اینترنت قابلاعتماد و با پهنای باند مناسب نیاز دارند. اگر اتصال آنها به شبکه ضعیف باشد، تأخیری که تجربه میکنند میتواند بهشدت بر توانایی آنها برای انجام وظایف در بستر سیستم SASE تأثیر بگذارد.

جمعبندی

معماری SASE با انتقال امنیت به لبه شبکه و استفاده از خدمات ابری، دسترسی ایمن و بدونتأخیر کاربران به منابع سازمانی را ممکن میسازد. این معماری با ترکیب اجزای کلیدی مانند FWaaS، ZTNA و SD-WAN، هم بهرهوری را افزایش میدهد و هم پیچیدگی زیرساخت را کاهش میدهد؛ البته نیازمند اتصال پایدار به اینترنت و رعایت نکات امنیتی در سطح دستگاه است.