VLAN چیست؟

VLAN یا شبکه محلی مجازی (Virtual Local Area Network) یک فناوری شبکه است که به شما امکان میدهد دستگاهها و گرههای شبکه را از چندین LAN (شبکه محلی) در یک شبکه منطقی واحد گروهبندی کنید. این فناوری به شما اجازه میدهد بدون توجه به محل فیزیکی دستگاهها، آنها را بهصورت منطقی در یک شبکه قرار دهید. به عبارت ساده، VLAN ارتباط بین چندین شبکه محلی را از طریق یک ساختار مجازی و بدون نیاز به تغییرات فیزیکی فراهم میکند.

ویژگیهای VLAN

- جداسازی شبکهها: VLAN به شما امکان میدهد یک شبکه محلی را به بخشهای جداگانه تقسیم کنید، تا کاربران یا دستگاههای خاصی بتوانند در یک محیط امنتر و بدون دخالت در ترافیک سایر شبکهها فعالیت کنند.

- افزایش امنیت: با تفکیک شبکهها به VLANهای جداگانه، دسترسی کاربران به منابع خاص محدود میشود، که این موضوع امنیت شبکه را بهبود میبخشد.

- کاهش ترافیک و تأخیر شبکه: VLAN با کاهش میزان ترافیک غیرضروری بین دستگاهها، کارایی شبکه را افزایش میدهد و تأخیر را کاهش میدهد.

- انعطافپذیری بالا: با VLAN، نیازی به تغییرات فیزیکی در کابلها یا سختافزار شبکه نیست و میتوانید تنظیمات شبکه را بهراحتی تغییر دهید.

انواع VLAN

شبکههای محلی مجازی (VLAN) با توجه به نیازهای سازمان و کاربردهای مختلف، به دستههای متنوعی تقسیم میشوند. در ادامه، مهمترین انواع VLAN را معرفی میکنیم:

VLAN مدیریت (Management VLAN)

این نوع VLAN برای مدیریت و نظارت بر ترافیک شبکه طراحی شده است.

- کاربرد:

- مدیریت دستگاههای شبکه (مانند سوئیچها و روترها).

- ثبت و بررسی لاگها و مانیتورینگ سیستمها.

- مزایا:

- افزایش امنیت شبکه با جداسازی ترافیک مدیریتی.

- کاهش تأثیر انتشار ترافیک غیرضروری.

- کاربرد:

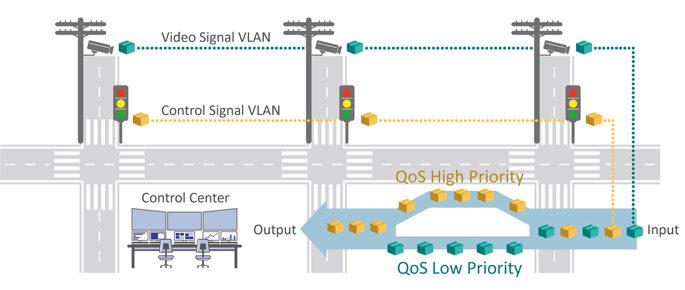

VLAN صوتی (Voice VLAN)

این VLAN برای انتقال ترافیک صوتی طراحی شده است و معمولاً در شبکههای VoIP استفاده میشود.

- کاربرد:

- انتقال ترافیک تجهیزات صوتی مانند تلفنهای IP و سیستمهای VoIP.

- مزایا:

- حفظ پهنای باند برای ترافیک صوتی.

- بهبود کیفیت تماسهای VoIP.

- اولویتدهی به ترافیک صوتی نسبت به سایر ترافیکها.

- کاربرد:

VLAN بومی (Native VLAN)

این نوع VLAN برای انتقال ترافیک بدون برچسب (Untagged Traffic) در لینکهای ترانک طراحی شده است.

- کاربرد:

- پشتیبانی از دستگاهها یا سیستمهایی که از VLAN پشتیبانی نمیکنند.

- ویژگیها:

- بهعنوان یک شناسه مشترک برای انتقال ترافیک بدون برچسب در سوئیچهای شبکه استفاده میشود.

- کاربرد:

VLAN پیشفرض (Default VLAN)

VLAN پیشفرض به همه پورتهای دسترسی در سوئیچ اختصاص داده میشود تا زمانی که به VLAN دیگری منتقل شوند.

- کاربرد:

- برقراری ارتباط بین تمام دستگاههای متصل به شبکه.

- ویژگیها:

- نمیتوان آن را حذف یا تغییر نام داد.

- معمولاً VLAN 1 بهعنوان VLAN پیشفرض تنظیم میشود.

- کاربرد:

VLAN داده (Data VLAN)

این VLAN برای انتقال دادههای تولیدشده توسط کاربران استفاده میشود و هیچ ترافیک مدیریتی یا صوتی را حمل نمیکند.

- کاربرد:

- تقسیم کاربران و دستگاهها به گروههای مشخص.

- مزایا:

- جدا کردن ترافیک داده از سایر ترافیکها برای بهبود کارایی.

- کاربرد:

VLAN امنیتی (Security VLAN)

این نوع VLAN برای جداسازی دستگاهها و کاربران حساس از سایر بخشهای شبکه استفاده میشود.

- کاربرد:

- استفاده در سازمانهایی که نیاز به حفاظت از دادههای حساس دارند.

- مزایا:

- جلوگیری از دسترسی غیرمجاز به دادهها.

- افزایش سطح امنیت شبکه.

- کاربرد:

VLAN مهمان (Guest VLAN)

این VLAN برای کاربرانی که دسترسی محدودی به شبکه دارند (مانند بازدیدکنندگان) طراحی شده است.

- کاربرد:

- ارائه اینترنت به مهمانان بدون دسترسی به شبکه داخلی.

- مزایا:

- حفظ امنیت شبکه داخلی.

- جلوگیری از تداخل کاربران خارجی با منابع داخلی.

- کاربرد:

VLAN چندکاره (Multicast VLAN)

این VLAN برای مدیریت ترافیک چندپخشی (Multicast) در شبکه استفاده میشود.

- کاربرد:

- پخش ویدیو یا صدا به گروههای مشخصی از کاربران.

- مزایا:

- بهینهسازی پهنای باند.

- کاهش ترافیک غیرضروری.

- کاربرد:

نحوه عملکرد VLAN

شبکه محلی مجازی (VLAN) با جداسازی منطقی دستگاهها در یک شبکه محلی (LAN) عملکرد شبکه را بهبود میبخشد. به عبارت دیگر، VLAN به شما اجازه میدهد بدون توجه به موقعیت فیزیکی دستگاهها، آنها را در یک گروه منطقی قرار دهید. این کار باعث افزایش امنیت، کاهش ترافیک غیرضروری، و بهبود مدیریت شبکه میشود.

مبانی عملکرد VLAN

مبانی عملکرد VLAN

- جداسازی منطقی: VLAN دستگاهها را بهصورت منطقی تقسیم میکند، به این معنا که دستگاهها میتوانند در بخشهای جداگانه شبکه قرار گیرند حتی اگر به یک سوئیچ فیزیکی متصل باشند.

- برچسبگذاری (Tagging): VLAN برای جداسازی ترافیک از پروتکل IEEE 802.1Q استفاده میکند. این پروتکل با اضافه کردن یک برچسب (Tag) به هر فریم ارسالی، مشخص میکند که این فریم به کدام VLAN تعلق دارد.

- فریمهای برچسبگذاریشده (Tagged Frames): فریمهایی که دارای اطلاعات VLAN هستند.

- فریمهای بدون برچسب (Untagged Frames): فریمهایی که به VLAN بومی (Native VLAN) اختصاص داده میشوند.

- لینکهای ترانک (Trunk Links): لینکهای ترانک برای انتقال ترافیک چندین VLAN بین سوئیچها استفاده میشوند. این لینکها تمام ترافیک VLANها را با استفاده از برچسبگذاری منتقل میکنند.

- پورتهای دسترسی (Access Ports): پورتهای دسترسی برای اتصال دستگاههایی که به یک VLAN خاص تعلق دارند استفاده میشوند. این پورتها ترافیک را بدون برچسب ارسال و دریافت میکنند.

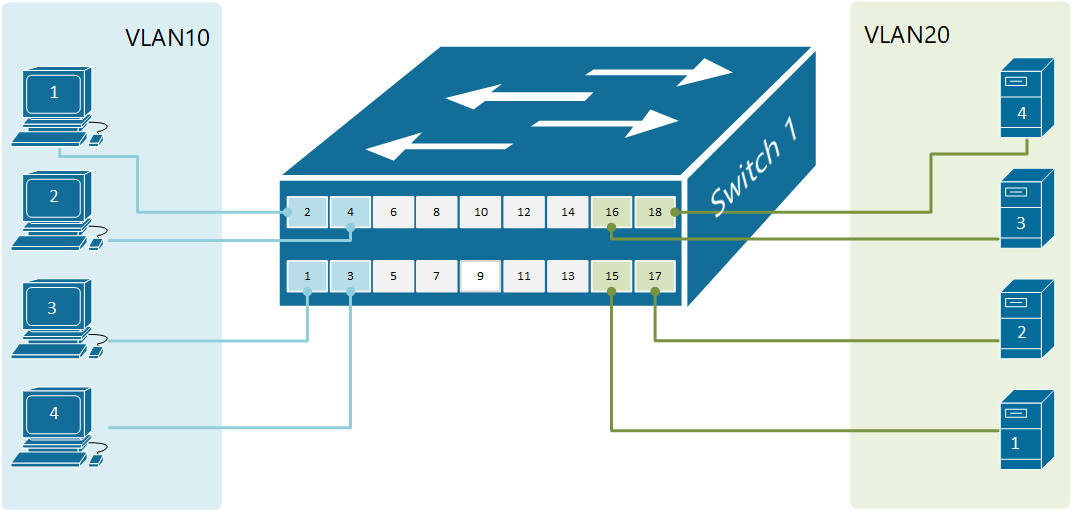

مراحل عملکرد VLAN

- ایجاد VLAN در سوئیچ: ابتدا VLANهای موردنظر را در سوئیچ ایجاد میکنید و یک شناسه (ID) برای هر VLAN اختصاص میدهید.

- تخصیص پورتها به VLANها: پورتهای فیزیکی سوئیچ به VLANهای خاصی اختصاص داده میشوند.

- پورت دسترسی (Access Port): به یک VLAN خاص متصل میشود.

- پورت ترانک (Trunk Port): برای انتقال ترافیک چند VLAN بین سوئیچها استفاده میشود.

- برچسبگذاری ترافیک: وقتی ترافیک از طریق پورت ترانک ارسال میشود، سوئیچ یک برچسب (Tag) به فریم اضافه میکند تا مشخص شود ترافیک به کدام VLAN تعلق دارد. سوئیچ مقصد برچسب را خوانده و ترافیک را به VLAN مناسب هدایت میکند.

- ارتباط بین VLANها (Inter-VLAN Routing): برای ارتباط دستگاههای موجود در VLANهای مختلف، از روتر یا سوئیچهای لایه 3 استفاده میشود. این تجهیزات میتوانند ترافیک بین VLANها را مسیریابی کنند.

مثال ساده از نحوه عملکرد VLAN

فرض کنید سه کامپیوتر داریم که به یک سوئیچ متصل هستند:

- کامپیوتر A و B به VLAN 10 اختصاص داده شدهاند.

- کامپیوتر C به VLAN 20 اختصاص داده شده است.

- ارتباط داخل VLAN: کامپیوترهای A و B میتوانند مستقیماً با یکدیگر ارتباط برقرار کنند زیرا هر دو در VLAN 10 هستند.

- ارتباط بین VLANها: اگر کامپیوتر A بخواهد با کامپیوتر C ارتباط برقرار کند، باید ترافیک از طریق روتر یا سوئیچ لایه 3 مسیریابی شود.

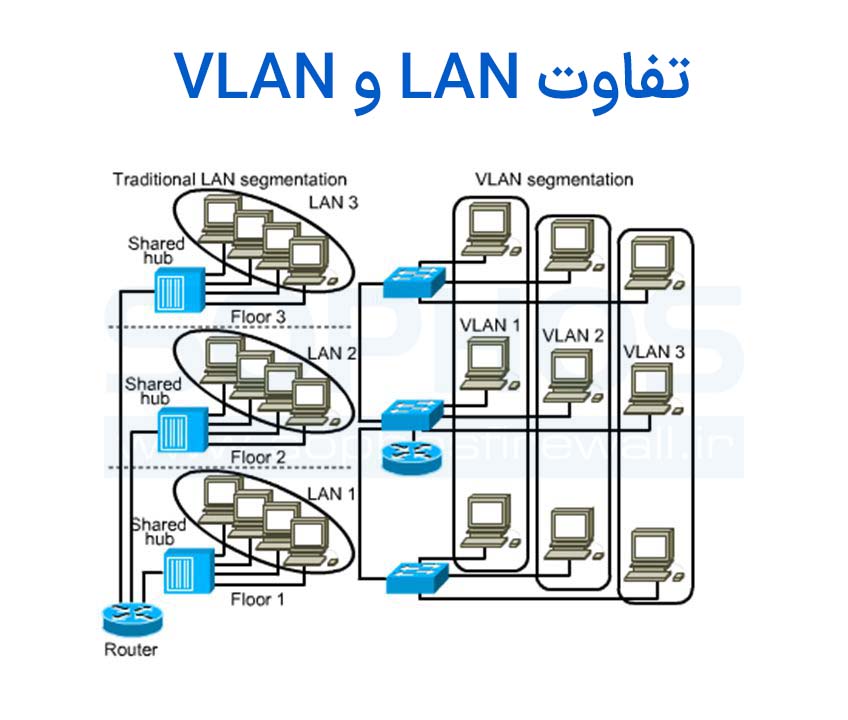

تفاوت LAN و VLAN

LAN و VLAN هر دو شبکههایی برای ارتباط بین دستگاهها هستند، اما تفاوتهای مهمی در عملکرد، ساختار، و کاربرد آنها وجود دارد. در ادامه این تفاوتها بررسی میشوند:

| ویژگی | LAN (شبکه محلی) | VLAN (شبکه محلی مجازی) |

|---|---|---|

| تعریف | یک شبکه فیزیکی که دستگاهها را از طریق کابل متصل میکند. | یک شبکه مجازی که دستگاهها را بهصورت منطقی متصل میکند. |

| نوع اتصال | از کابلها و اتصالات فیزیکی استفاده میکند. | از سوئیچها و پیکربندی نرمافزاری استفاده میکند. |

| محدوده جغرافیایی | محدود به یک مکان خاص مانند ساختمان یا طبقه است. | میتواند دستگاهها را از مکانهای مختلف به هم متصل کند. |

| جداسازی شبکه | تمام دستگاهها در یک شبکه مشترک هستند. | دستگاهها میتوانند به بخشهای جداگانه (VLAN) تقسیم شوند. |

| امنیت | امنیت پایینتری دارد زیرا همه دستگاهها در یک شبکه مشترک هستند. | امنیت بیشتری با جداسازی ترافیک و محدود کردن دسترسی فراهم میکند. |

| مدیریت | نیاز به تغییرات فیزیکی در کابلها یا دستگاهها دارد. | تغییرات بهصورت نرمافزاری و آسان انجام میشود. |

| انعطافپذیری | انعطافپذیری کمی به دلیل محدودیت فیزیکی دارد. | انعطافپذیری بالایی با امکان تغییر تنظیمات دارد. |

| ارتباط بین دستگاهها | تمام دستگاهها مستقیماً با یکدیگر ارتباط دارند. | ارتباط بین VLANها نیازمند روتر یا سوئیچ لایه ۳ است. |

| هزینه | هزینه بیشتر به دلیل نیاز به سختافزار اضافی. | هزینه کمتر با استفاده از سوئیچها و تنظیمات نرمافزاری. |

| کاربرد | مناسب برای شبکههای کوچک مانند دفاتر یا منازل. | مناسب برای سازمانهای بزرگ با شبکههای پیچیده. |

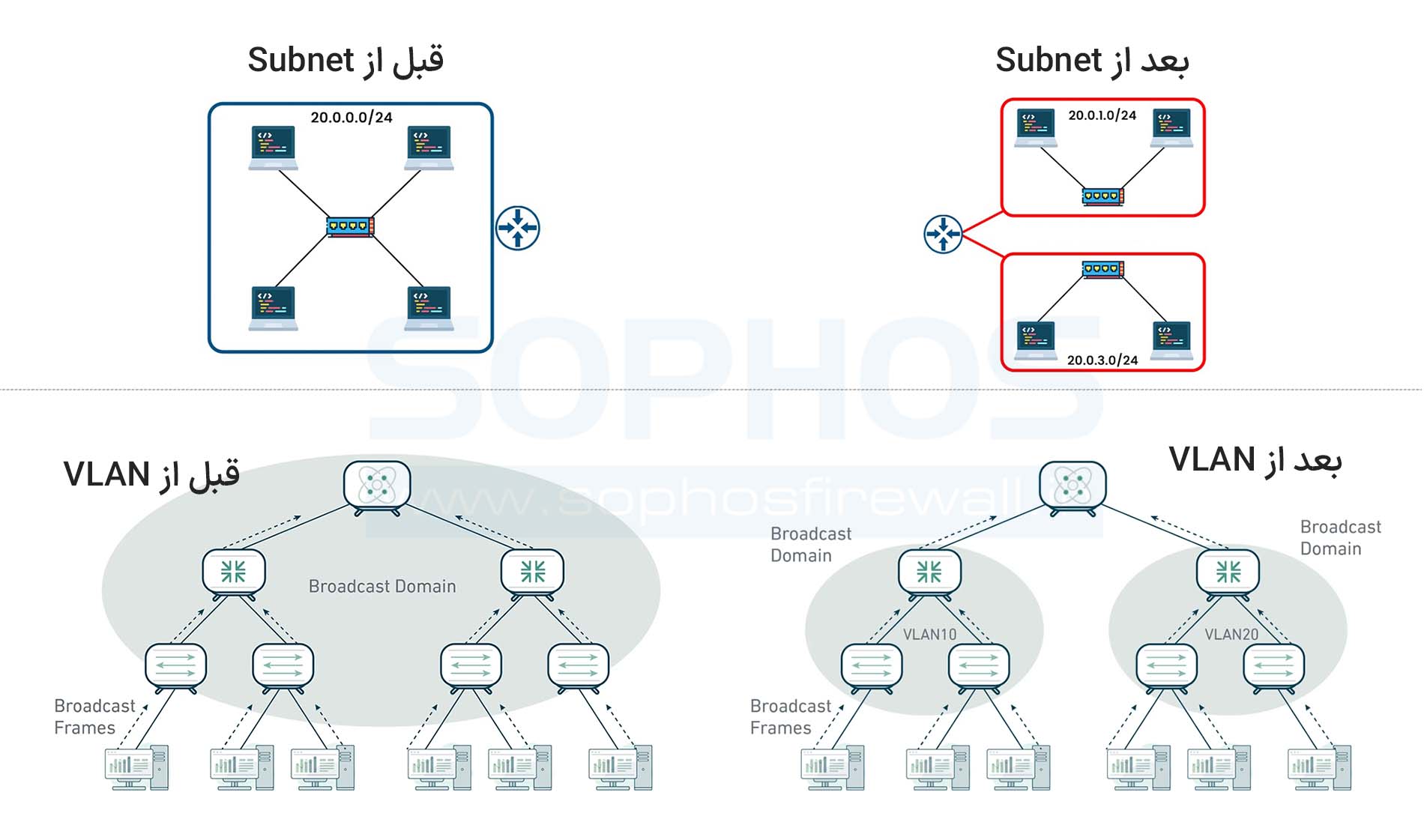

تفاوت VLAN و Subnet

تفاوت VLAN و Subnet

VLAN (شبکه محلی مجازی) و Subnet (زیرشبکه) هر دو مفاهیمی هستند که برای تقسیمبندی شبکهها استفاده میشوند، اما تفاوتهای کلیدی در عملکرد، کاربرد و نحوه پیادهسازی آنها وجود دارد. در ادامه تفاوتهای این دو مفهوم بررسی میشود:

تعریف:

تعریف:- VLAN: یک فناوری برای جداسازی منطقی دستگاهها در یک شبکه محلی (LAN) است که بر اساس سوئیچها و پیکربندی نرمافزاری در لایه 2 مدل OSI عمل میکند. VLAN به شما امکان میدهد بدون توجه به موقعیت فیزیکی دستگاهها، آنها را در یک شبکه منطقی گروهبندی کنید.

- Subnet: یک روش برای تقسیم یک شبکه IP به بخشهای کوچکتر در لایه 3 مدل OSI است. Subnet برای مدیریت بهتر آدرسهای IP و کنترل ترافیک در سطح شبکه استفاده میشود.

- هدف اصلی:

- VLAN: جداسازی ترافیک و افزایش امنیت بین گروههای مختلف دستگاهها در یک شبکه محلی.

- Subnet: مدیریت آدرسدهی IP و کاهش تراکم شبکه با تقسیمبندی آدرسهای IP به بلوکهای کوچکتر.

- سطح عملیات:

- VLAN: در لایه 2 (لینک داده) عمل میکند و با استفاده از سوئیچها، دستگاهها را بهصورت منطقی گروهبندی میکند.

- Subnet: در لایه 3 (شبکه) عمل میکند و بر پایه مسیریابی و آدرسدهی IP پیادهسازی میشود.

- ارتباط بین دستگاهها:

- VLAN: دستگاههای موجود در یک VLAN میتوانند مستقیماً با یکدیگر ارتباط برقرار کنند، اما ارتباط بین VLANها نیاز به یک روتر یا سوئیچ لایه 3 دارد.

- Subnet: دستگاههای موجود در یک Subnet میتوانند بدون نیاز به مسیریابی با یکدیگر ارتباط برقرار کنند، اما ارتباط بین Subnetها نیاز به روتر یا مسیریاب دارد.

- امنیت:

- VLAN: امنیت بیشتری فراهم میکند، زیرا میتوان ترافیک VLANهای مختلف را کاملاً جدا کرد.

- Subnet: امنیت کمتری در مقایسه با VLAN ارائه میدهد و برای تفکیک ترافیک نیاز به مسیریابی دارد.

- وابستگی:

- VLAN: میتواند دستگاههایی از Subnetهای مختلف را در یک VLAN قرار دهد، اما معمولاً هر VLAN با یک Subnet مرتبط است.

- Subnet: معمولاً برای هر Subnet، یک VLAN وجود دارد، اما الزامی نیست که هر VLAN فقط به یک Subnet محدود شود.

- مدیریت و پیادهسازی:

- VLAN: برای پیادهسازی نیاز به سوئیچهای مدیریتشده و پیکربندی نرمافزاری دارد.

- Subnet: با تقسیمبندی آدرسهای IP در روترها و استفاده از ماسک زیرشبکه (Subnet Mask) پیادهسازی میشود.

- کاربرد:

- VLAN: برای جداسازی بخشهای مختلف یک سازمان مانند مالی، منابع انسانی، و IT در یک شبکه محلی استفاده میشود.

- Subnet: برای بهینهسازی مسیریابی و مدیریت آدرسدهی IP در شبکههای بزرگ به کار میرود.

- هزینه:

- VLAN: نیاز به سختافزار خاص (مانند سوئیچهای مدیریتشده) دارد که ممکن است هزینه بیشتری داشته باشد.

- Subnet: از تجهیزات استاندارد شبکه که قابلیت مسیریابی دارند، استفاده میکند و هزینه کمتری دارد.

- مثال عملی:

- VLAN: اگر یک شرکت بخواهد دستگاههای مالی، منابع انسانی، و IT را جدا کند اما همچنان از یک سوئیچ فیزیکی استفاده کند، VLAN بهترین گزینه است.

- Subnet: اگر بخواهید یک شبکه IP را به بخشهای کوچکتر تقسیم کنید تا تعداد زیادی از دستگاهها بتوانند از آدرسهای IP منحصربهفرد استفاده کنند، Subnet مناسب است.

خلاصه تفاوت VLAN و Subnet

ویژگیVLAN (شبکه محلی مجازی)Subnet (زیرشبکه)تعریفگروهبندی منطقی دستگاهها در لایه 2.تقسیم شبکه IP به بخشهای کوچکتر در لایه 3.هدفجداسازی ترافیک و افزایش امنیت.مدیریت آدرسهای IP و بهینهسازی مسیریابی.عملکرددر لایه 2 (Data Link Layer).در لایه 3 (Network Layer).ارتباط بین بخشهانیازمند روتر یا سوئیچ لایه 3.نیازمند روتر برای مسیریابی بین Subnetها.امنیتجداسازی ترافیک در لایه 2.امنیت در لایه 3 با استفاده از مسیریابی.پیادهسازینیاز به سوئیچهای مدیریتشده.تقسیمبندی آدرسهای IP با Subnet Mask.کاربردجداسازی بخشهای مختلف یک سازمان (مانند مالی و IT).مدیریت شبکههای بزرگ با آدرسدهی گسترده.

مثال ساده از تفاوت VLAN و Subnet

- VLAN: فرض کنید یک سازمان دارای چند بخش است (مالی، IT و منابع انسانی). برای جداسازی ترافیک این بخشها، میتوان برای هر بخش یک VLAN تعریف کرد. این کار از تداخل ترافیک بین بخشها جلوگیری میکند.

- Subnet: در یک شبکه بزرگ با آدرسهای IP فراوان، تقسیمبندی شبکه به Subnetهای کوچکتر باعث میشود که مدیریت آدرسدهی سادهتر شود و ترافیک داخلی هر زیرشبکه کنترلشده باشد.

جمعبندی

VLAN یک ابزار کلیدی برای مدیریت شبکههای پیچیده و بزرگ است که به سازمانها کمک میکند تا ترافیک شبکه را بهینه کرده، امنیت را افزایش دهند و تنظیمات شبکه را بهراحتی مدیریت کنند. این فناوری در کنار Subnet میتواند عملکرد و کارایی شبکه را بهبود ببخشد.