Packet Sniffer چیست؟

یک Packet Sniffer (که با نامهای packet analyzer، protocol analyzer یا network analyzer نیز شناخته میشود) نوعی سختافزار یا نرمافزار است که برای نظارت بر ترافیک شبکه استفاده میشود. این ابزار با بررسی جریان بستههای دادهای (data packets) که بین رایانههای یک شبکه و همچنین میان رایانههای شبکهای و اینترنت گستردهتر منتقل میشوند، کار میکند. این بستهها قرار است به ماشینها یا رایانههای مشخصی ارسال شوند، اما در حالت «promiscuous mode»، یک Packet Sniffer به متخصصان IT، کاربران نهایی یا مهاجمان مخرب اجازه میدهد هر بستهای را—فارغ از مقصد نهاییاش—بررسی کنند.

پیکربندی Packet Sniffer به دو شکل امکانپذیر است:

- Unfiltered: در این حالت، ابزار تمامی بستههای ممکن را جمعآوری و معمولاً آنها را روی یک حافظه محلی ذخیره میکند تا بعداً مورد بررسی قرار گیرند.

- Filtered: در این حالت، تنها بستههایی را جمعآوری میکند که دارای عناصر دادهای یا معیارهای خاصی باشند.

Packet Sniffer میتواند روی هر دو شبکه سیمی و بیسیم استفاده شود—کارایی آن به میزان دادهای بستگی دارد که درنتیجه پروتکلهای امنیتی شبکه، برای ابزار قابل مشاهده است. در یک شبکه سیمی، Packet Sniffer ممکن است به بستههای تمام دستگاههای متصل دسترسی داشته باشد یا بهدلیل موقعیت قرارگیری سوئیچهای شبکه (network switches) محدود شود. در یک شبکه بیسیم، اغلب Packet Sniffer تنها میتواند یک کانال را در هر لحظه اسکن کند، اما استفاده همزمان از چندین رابط بیسیم (wireless interface) میتواند این توانایی را گسترش دهد.

Packet Sniffer چگونه کار میکند؟

یک شبکه از مجموعهای از گرهها (Nodes)—نظیر رایانههای شخصی، سرورها و سختافزارهای شبکهای که به یکدیگر متصل شدهاند—تشکیل میشود. اتصال در شبکه امکان انتقال دادهها بین این دستگاهها را فراهم میکند. این اتصالها میتوانند فیزیکی (با استفاده از کابل) یا بیسیم (با استفاده از امواج رادیویی) باشند و گاهی نیز ترکیبی از هر دو نوع به کار میرود.

هنگامی که گرهها (Nodes) دادهها را در شبکه ارسال میکنند، هر انتقال داده به بخشهای کوچکتری به نام «packet» شکسته میشود. طول و ساختار تعریفشده برای packetها باعث میشود که از کامل بودن و قابلاستفاده بودن آنها اطمینان حاصل گردد. از آنجا که زیرساخت یک شبکه برای بسیاری از گرهها مشترک است، packetهایی که برای گرههای مختلف در نظر گرفته شدهاند، ممکن است در مسیر رسیدن به مقصد، از میان گرههای گوناگون عبور کنند. برای جلوگیری از اختلاط دادهها، به هر packet یک آدرس اختصاص داده میشود که بیانگر مقصد اصلی آن است.

کارت شبکه (Network Adapter) و هر دستگاه متصل به آن، آدرس هر packet را بررسی میکنند تا تشخیص دهند که مقصد نهایی آن کدام گره است. در شرایط عادی، اگر گرهای packetی را ببیند که برای خودش نیست، آن را نادیده میگیرد و دادههایش را پردازش نمیکند.

اما packet sniffing از این رویه مرسوم چشمپوشی میکند و بدون توجه به مقصد آدرس بستهها، همه یا بخشی از آنها را جمعآوری میکند.

انواع اصلی Packet Sniffer

Packet Sniffers سخت افزاری

یک Packet Sniffer سخت افزاری طوری طراحی میشود که به شبکه متصل شود و آن را بررسی کند. این نوع Packet Sniffer بهویژه زمانی کاربردی است که بخواهیم ترافیک یک بخش (Segment) مشخص از شبکه را ببینیم. با اتصال مستقیم به بخش فیزیکی مناسب در شبکه، Packet Sniffer سخت افزاری میتواند اطمینان حاصل کند که هیچ packetی بهدلیل فیلترینگ، مسیریابی یا عوامل عمدی یا سهوی از دست نرفته است. Packet Sniffer سخت افزاری یا packetهای گردآوریشده را در همان دستگاه ذخیره میکند یا آنها را به دستگاهی دیگر (Collector) میفرستد تا دادههای جمعآوریشده را برای تحلیل بیشتر ثبت کند.

Packet Sniffers نرم افزاری

بیشتر Packet Snifferهای امروزی از نوع نرمافزاری هستند. هر رابط شبکه (Network Interface) که به یک شبکه متصل میشود، بهصورت بالقوه میتواند همه ترافیک عبوری از آن شبکه را دریافت کند، اما معمولاً بهگونهای پیکربندی شدهاند که این کار را انجام ندهند. یک Software Packet Sniffer این پیکربندی را تغییر میدهد تا رابط شبکه، تمام ترافیک شبکه را به «استک» (Stack) بالاتر بفرستد. این پیکربندی در اکثر کارتهای شبکه با عنوان Promiscuous Mode شناخته میشود. پس از فعال شدن Promiscuous Mode، کاری که Software Packet Sniffer انجام میدهد شامل جداسازی، سرهمبندی دوباره (Reassembling) و ثبتکردن (Logging) تمام packetهایی است که از رابط عبور میکنند—بدون توجه به اینکه مقصد آنها کجاست. Software Packet Sniffer تمام ترافیکی را که از رابط فیزیکی شبکه عبور میکند، گردآوری میکند و سپس بر اساس نیازهای ابزار packet sniffing، آن را ثبت و استفاده میکند.

Packet Sniffers در حملات سایبری

با وجود ارزشمندی Packet Snifferها در مدیریت شبکه، مجرمان سایبری نیز میتوانند از آنها سوءاستفاده کنند. همگام با تکامل تهدیدهای سایبری، پیشبینی میشود که مهاجمان در سال ۲۰۲۴ از Packet Snifferهای پیچیدهتری استفاده کنند؛ این ابزارها معمولاً ارتباطات رمزنگاریشده را هدف قرار میدهند یا از نقاط ضعف در فناوریهای نوظهور مانند شبکههای 5G و IoT بهرهبرداری میکنند.

مهاجمان از Packet Snifferها برای شنود اطلاعات حساس (مانند اطلاعات هویتی، دادههای شخصی یا اطلاعات مالی) استفاده میکنند که میتواند منجر به نقض گسترده اطلاعات شود. روشهایی همچون شنود (Eavesdropping) ارتباطات ناامن جهت سرقت داده، سرقت نشستهای کاربر (Session Hijacking) از طریق بهدست آوردن توکنهای جلسه و جعل هویت کاربران قانونی، یا حملات «مردِ میانی» (Man-in-the-Middle) بهمنظور رهگیری و تغییر تبادلات بین دو طرف، نمونههایی از این دست هستند.

از مثالهای شناختهشده میتوان به مهاجمانی اشاره کرد که در شبکههای عمومی Wi-Fi دست به شنود میزنند تا دادههای کاربران را سرقت کنند (Wi-Fi Eavesdropping)، یا کارمندان ناراضی که برای سرقت اطلاعات محرمانه از شرکت، Packet Sniffer نصب میکنند (جاسوسی شرکتی).

جایگزینهای Packet Sniffing کداماند؟

با اینکه Packet Sniffing روشی قدرتمند برای تحلیل شبکه بهشمار میرود، روشهای دیگری نیز برای این منظور وجود دارد. برای نمونه، NetFlow Analysis بهجای بررسی packetها، تنها جریانهای داده را تحلیل میکند و در نتیجه حجم داده کمتری را مدیریت میکند. Network Performance Monitors (NPM) نیز بینش لحظهای از وضعیت سلامت شبکه ارائه میدهند. Security Information and Event Management (SIEM) رخدادهای امنیتی را از منابع مختلف جمعآوری و تحلیل میکند. همچنین Deep Packet Inspection (DPI) بخش داده در هر packet را به هنگام عبور از نقطه بازرسی بررسی میکند.

محافظت در برابر Packet Snifferها

برای جلوگیری از شنود غیرمجاز دادهها در شبکه توسط Packet Snifferهای مخرب، میتوانید اقدامات زیر را در نظر بگیرید:

رمزگذاری ترافیک شبکه

- از پروتکلهای رمزگذاریشده مانند HTTPS، SSL/TLS و VPNها استفاده کنید تا دادههای در حال انتقال در شبکه ایمن بمانند.

- بدین ترتیب حتی اگر بستههای شما رهگیری شوند، محتوای رمزگذاریشده بدون کلید خصوصی قابل خواندن نخواهد بود.

استفاده از پروتکلهای امن و بهروز

- به جای پروتکلهای ناامن (مانند FTP و Telnet)، از SFTP (Secure File Transfer Protocol) و SSH (Secure Shell) استفاده کنید.

- نرمافزارها و سیستمعاملهای خود را همواره بهروز نگه دارید تا آسیبپذیریهای شناختهشده برطرف شوند.

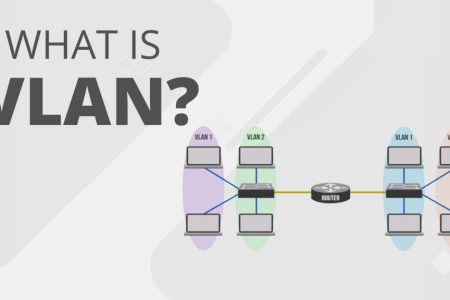

تقسیمبندی شبکه (Network Segmentation)

- شبکه را به بخشهای مجزا تقسیم کنید تا در صورت نفوذ یا شنود در یک بخش، دسترسی به سایر بخشها محدود شود.

- این کار از انتشار آسان تهدیدات در کل شبکه جلوگیری میکند.

پایش و نظارت مستمر شبکه

- از سیستمهای تشخیص و پیشگیری از نفوذ (IDS/IPS) استفاده کنید تا هرگونه رفتار مشکوک در شبکه (مانند ترافیک ناشناس یا غیرمجاز) شناسایی و متوقف شود.

- با پایش پیوسته، امکان شناسایی و واکنش سریع به فعالیتهای مخرب فراهم میشود.

کنترل دقیق دسترسی و مجوزها

- مطمئن شوید افراد مجاز به اجرای ابزارهای Packet Sniffer محدود به نقشهای خاص مدیریتی هستند.

- دسترسی کارمندان به قسمتهای حیاتی شبکه را بر اساس اصل کمترین دسترسی (Least Privilege) مدیریت کنید.

آگاهی و آموزش کارکنان

- کارکنان را درباره خطرات استفاده از شبکههای عمومی یا نقاط اتصال ناامن آگاه سازید و به آنها توصیه کنید از اتصال به چنین شبکههایی در موارد حساس خودداری کنند.

- توضیح دهید چگونه پیوستهای ایمیل ناشناس یا دانلود از منابع نامعتبر میتواند راهی برای نصب Packet Snifferهای مخرب باشد.

استفاده از ابزارهای امنیتی جامع

- بهرهگیری از راهکارهای امنیتی ضدبدافزار و فایروالهای پیشرفته که به طور خودکار ترافیک ورودی و خروجی را بررسی میکنند، احتمال ورود ابزارهای مخرب را کاهش میدهد.

- برخی از فایروالها و UTMها (مدیریت یکپارچه تهدید) قابلیتهای تحلیلی برای شناسایی الگوهای مشابه ابزارهای شنود را ارائه میکنند.

بازبینی و ممیزی منظم

- بهصورت دورهای، زیرساخت شبکه، پیکربندی دستگاهها و سیستمهایتان را بررسی کنید تا اطمینان یابید هیچ Packet Sniffer غیرمجازی روی آنها نصب نشده باشد.

- گزارشهای امنیتی و رویدادهای ثبتشده در سیستمهای پایش را تحلیل کنید تا الگوهای غیرعادی را شناسایی کنید.

باتوجهبه گستردگی راههای سوءاستفاده مجرمان سایبری از ابزارهای Packet Sniffer، تلفیق این راهکارها و رعایت مداوم اصول امنیت سایبری میتواند تا حد زیادی احتمال شنود غیرمجاز دادهها را کاهش داده و از محرمانگی اطلاعات شما حفاظت کند.

فایروال سوفوس و Packet Sniffer

بهطور کلی، فایروالهای نسل جدید سوفوس (مانند سری XG یا XGS) از قابلیتهای بازرسی عمیق بسته (Deep Packet Inspection – DPI) بهرهمند هستند که هدف اصلی آنها بررسی ترافیک در لایههای بالاتر است و میتواند در شناسایی بدافزار، رفتارهای مشکوک و اعمال سیاستهای امنیتی کمک کند. این قابلیت، عملکردی نزدیک به Packet Sniffing را ارائه میدهد، چراکه در حین عبور بستهها از فایروال، محتوای آنها تحلیل و پایش میشود.

هرچند DPI یا بازرسی عمیق بسته با «Packet Sniffing» کلاسیک (که صرفاً ترافیک را جمعآوری و آنالیز میکند) اندکی متفاوت است، اما فایروالهای سوفوس با استفاده از ماژولهایی مانند IPS (Intrusion Prevention System) میتوانند بستهها را تجزیهوتحلیل کنند، امضای تهدیدهای احتمالی را تشخیص دهند و اقدامات پیشگیرانه انجام دهند. در نتیجه، میتوان گفت سوفوس در عمل امکان نظارت و تحلیل بستههای شبکه را تا حد زیادی فراهم میکند.

برای اطمینان کامل از جزئیات نسخه یا مدل خاص فایروال سوفوس و امکان استفاده مستقیم از قابلیتی مشابه «Packet Sniffing» (برای تحلیل تخصصی و ضبط ترافیک خام)، توصیه میشود به مستندات رسمی سوفوس یا پنل مدیریتی فایروال مراجعه کنید. در برخی موارد، برای دسترسی به گزارشهای عمیق یا ضبط ترافیک شبکه (Packet Capture)، ممکن است نیاز به فعالسازی ماژولهای اضافی یا بهرهگیری از ابزارهای جانبی باشد.