تهدیدهای امنیتی که تیمهای فناوری اطلاعات با آن روبرو هستند، محدود به بردارهای حمله خارجی نیست و تهدیدهای داخلی از جانب کارمندان را نیز شامل میشود. تهدیداتی که قادر هستند یک سازمان را با مشکل جدی روبرو کنند، مگر اینکه تیم امنیتی سازمان توانایی شناسایی و پاسخگویی به آنها را داشته باشد. اگرچه اصطلاحاتی مثل تهدید امنیتی (security threat)، رویداد امنیتی (security event) و حادثه امنیتی (security incident) به یکدیگر مرتبط هستند، اما در دنیای امنیت سایبری هر یک از آنها تعریف خاص خود را دارند. در مقاله با چیستی تهدید امنیتی و انواع آن آشنا خواهید شد.

تهدید امنیتی چیست؟

تهدید امنیتی به انگلیسی Security Threat، به هرگونه خطر یا عاملی اشاره دارد که ممکن است به امنیت یک شخص، گروه، سازمان، یا حتی یک کشور تهدید کند. این تهدیدات ممکن است از منابع مختلفی نشأت بگیرند و انواع مختلفی داشته باشند.

تشخیص و مدیریت تهدیدات امنیتی از اهمیت بسیاری برخوردار است تا بتوان از وقوع حوادث و خسارتهای احتمالی جلوگیری کرد یا در صورت وقوع، آنها را کاهش داد. به عنوان نمونه، سازمانها و دولتها از تکنولوژیهای مختلفی مانند نظامهای حفاظت امنیتی، اطلاعاتی، و اقدامات امنیتی تا حد ممکن در برابر تهدیدات مختلف محافظت میکنند.

رویداد امنیتی (Security Event) چیست؟

یک رویداد امنیتی به رخدادی اشاره دارد که در طی آن دادههای شرکت یا شبکه آن ممکن است در معرض افشا قرار گرفته باشند.

حادثه امنیتی (Security Incident) چیست؟

حادثه امنیتی (Security Incident) چیست؟

رویدادی که منجر به نقض داده یا شبکه شود، حادثه امنیتی نامیده میشود. این حادثه ممکن است دسترسی به شبکه یک سازمان را مختل کند یا به کارمندان اجازه ندهد به منابع سیستمی متصل شوند.

از آنجایی که تهدیدات امنیت سایبری به شکل مستمر در حال تکامل و پیچیدهتر شدن هستند، تیمهای فناوری اطلاعات سازمانی باید در هنگام حفاظت از دادهها و شبکههای خود مراقب باشند. برای انجام این کار، آنها ابتدا باید انواع تهدیدات امنیتی را که ممکن است با آنها روبرو شوند را به درستی درک کنند. در این مقاله با 10 نوع اصلی از تهدیدات امنیت اطلاعات که تیمهای فناوری اطلاعات باید درباره آنها اطلاع کاملی داشته باشند، آشنا خواهیم شد.

انواع تهدیدات امنیتی

1) تهدید از جانب کارمندان شرکت

یک تهدید داخلی زمانی رخ میدهد که افراد نزدیک به یک سازمان که دسترسی مجاز به شبکه را دارند به طور عمدی یا ناخواسته به سوء استفاده از آن میپردازند تا دادهها یا سیستمهای حیاتی سازمان را غیر قابل دسترس کنند.

کارمندان بی دقتی که قوانین و سیاستهای تجاری سازمان خود را رعایت نمیکنند باعث بروز تهدیدات داخلی میشوند. برای مثال، ممکن است ناخواسته دادههای مشتری را برای اشخاص خارجی ایمیل کنند، روی لینکهای فیشینگ در ایمیلها کلیک کنند یا اطلاعات ورود خود را با دیگران به اشتراک بگذارند. پیمانکاران، شرکای تجاری و فروشندگان شخص ثالث علت اصلی تهدیدات داخلی هستند.

برخی از کارمندان شرکت به عمد و به دلیل راحتی یا تلاشهای نسنجیده برای بهبود بهرهوری سعی میکنند مکانیزمهای امنیتی سازمان را دور بزنند. این تهدیدات داخلی عمدا از ابزارهای خاصی برای عبور از پروتکلهای امنیت سایبری استفاده میکنند تا دادهها را حذف کنند، آنها را سرقت کنند یا عملیات را مختل کنند تا به کسب و کار آسیب وارد کنند.

جلوگیری مانع بروز تهدیدات داخلی شویم؟

کارهایی که سازمانها برای مقابله با این تهدید و به حداقل رساندن خطرات مرتبط با تهدیدات داخلی باید انجام دهند به شرح زیر است:

محدود کردن دسترسی کارکنان فقط به منابع خاصی که برای انجام کارهایشان نیاز دارند.

قبل از اجازه دادن به آنها برای دسترسی به شبکه، باید آموزشهای امنیتی لازم به آنها داده شود.

ساخت حسابهای کاربری موقت مخصوص پیمانکاران و سایر مشاغل آزاد که برای مدت زمانی مشخصی با سازمان در ارتباط هستند و در ادامه حذف حسابها در زمان تعیین شده.

پیادهسازی احراز هویت دو مرحلهای که هر کاربر را ملزم میکند تا علاوه بر رمز عبور، اطلاعات شناسایی دوم را نیز ارائه دهد.

نصب نرمافزار نظارت بر عملکرد کارکنان برای کمک به کاهش خطر نقض دادهها و سرقت مالکیت معنوی از طریق افراد بی دقت یا ناراضی.

2) ویروسها و کرمها

ویروسها و کرمها، برنامههای نرمافزاری مخرب (بدافزار) هستند که هدف آنها از بین بردن سیستمها، دادهها و شبکه یک سازمان است. ویروس کامپیوتری یک کد مخرب است که با کپی کردن خود در برنامه، سیستم یا فایل میزبان دیگری تکثیر میشود. تا زمانی که کسی آگاهانه یا سهوا آن را فعال نکند و بدون اطلاع یا اجازه یک کاربر یا مدیر سیستم، فعال نمیشوند و در حالت خاموش باقی میمانند.

کرم کامپیوتری برنامهای است که برای کپی کردن خود در یک برنامه میزبان نیازی به تعامل با عامل انسانی ندارد و فرآیند انتشار آن به شکل خودکار انجام میشود. کرمها اغلب با استفاده از آسیبپذیریهای کلیدی سیستم عاملها و به شکل خودکار پخش شده و انتشار پیدا میکنند. هنگامی که یک کرم وارد یک سیستم میشود، بلافاصله شروع به تکثیر خود میکند و رایانهها و شبکههایی را که امنیت بالایی ندارند، آلوده میکند.

چگونه مانع گسترش ویروسها و کرمها شویم؟

برای مقابله با این تهدید امنیتی، باید نرمافزار آنتیویروس و ضد بدافزار را بر روی تمام سیستمها و دستگاههای شبکه نصب کنید و آنها را به روز نگه دارید. علاوه بر این، سازمانها باید به کاربران آموزش دهند که پیوستها را دانلود نکنند یا روی لینکهای موجود در ایمیلهای فرستنده شده از سوی افراد ناشناس کلیک نکنند و از دانلود نرمافزارهای رایگان از وبسایتهای نامعتبر خودداری کنند. علاوه بر این، کاربران هنگام استفاده از خدمات اشتراک فایل P2P باید بسیار محتاط باشند و نباید روی تبلیغات کلیک کنند، به ویژه تبلیغات مربوط به برندها و وبسایتهای ناآشنا.

3) باتنتها

باتنت مجموعهای از دستگاههای متصل به اینترنت، از جمله رایانههای شخصی، دستگاههای تلفن همراه، سرورها و دستگاههای اینترنت اشیا است که توسط یک نوع رایج بدافزار آلوده و از راه دور کنترل میشوند. به طور معمول، بدافزارهای باتنت دستگاههای آسیبپذیر متصل به شبکه را پیدا و آلوده میکنند. این کار به منظور استفاده هدفمند از تجهیزات برای آسیب واردن کردن به هدف مشخصی انجام میشود. در روش فوق، عامل تهدید یک باتنت ایجاد میکند که تا حد امکان دستگاههای متصل را آلوده کند و در ادامه از قدرت محاسباتی و منابع آن دستگاهها برای انجام فعالیتهای خرابکارانه به دور از دید کاربران استفاده کرد. عوامل تهدید – اغلب مجرمان سایبری – که این باتنتها را کنترل میکنند از آنها برای ارسال هرزنامه ایمیل، پیادهسازی کمپینهای جعلی برای هدایت کاربران به سایتهای مخرب و پیادهسازی حملات انکار سرویس توزیع شده استفاده میکنند.

چگونه به مقابله با تهدیدات باتنتها بپردازیم؟

سازمانها به روشهای مختلف قادر به مقابله با تهدیدات باتنتها هستند که از مهمترین آنها به موارد زیر باید اشاره کرد:

نظارت بر عملکرد و فعالیت شبکه برای تشخیص هر گونه رفتار نامنظم در شبکه؛

بهروز نگه داشتن سیستم عامل؛

بهروز نگه داشتن تمام نرمافزارها و نصب هر گونه وصله امنیتی موردنیاز.

به کارمندان شرکت آموزش دهید در هیچ فعالیتی که آنها را در معرض خطر آلودگی ربات یا بدافزارهای دیگر قرار میدهد، از جمله باز کردن ایمیلها یا پیامها، دانلود پیوستها یا کلیک روی لینکها از منابع ناآشنا، شرکت نکنند.

پیادهسازی ابزارهای ضد باتنت که بدافزارهای فوق را شناسایی و معدوم میکنند، اهمیت زیای دارد. علاوه بر این، اکثر فایروالها و نرمافزارهای آنتی ویروس شامل ابزارهای کلیدی برای شناسایی و حذف بات نتها هستند.

4) حملات دانلود درایو (Drive-by download)

در حمله دانلود درایو بای، کدهای مخرب از یک وب سایت و از طریق مرورگر، برنامه کاربردی یا سیستم عامل یکپارچه بدون اجازه یا اطلاع کاربر دانلود میشود. برای فعال کردن دانلود، کاربر مجبور نیست روی چیزی کلیک کند. فقط با دسترسی یا مرور یک وب سایت فرآیند دانلود مخرب آغاز میشود. مجرمان سایبری میتوانند از بردار حمله دانلودهای درایو برای تزریق تروجانهای بانکی، سرقت و جمعآوری اطلاعات شخصی و همچنین معرفی کیتهای اکسپلویت یا سایر بدافزارها به نقاط پایانی استفاده کنند.

چگونه به مقابله با حملات دانلود درایو بپردازیم؟

یکی از بهترین راههایی که میتواند از شما در برابر حملات دانلود درایو-بای محافظت کند، بهروزرسانی منظم و وصله سیستمها با آخرین نسخههای نرمافزارها، برنامهها، مرورگرها و سیستمهای عامل است. همچنین، باید به کارمندان هشدار داده شود که از وب سایتهای غیر امن دوری کنند. نصب نرمافزار امنیتی که وبسایتها را بهطور فعال اسکن میکند، میتواند به محافظت از نقاط پایانی در برابر بارگیریهای درایو کمک کند.

5) حملات فیشینگ

حملات فیشینگ، نوعی تهدید امنیت اطلاعات است که از مهندسی اجتماعی برای فریب کاربران برای شکستن شیوههای امنیتی عادی و ارائه اطلاعات محرمانه، از جمله نام، آدرس، اعتبار ورود، شماره تامین اجتماعی، اطلاعات کارت اعتباری و سایر اطلاعات مالی استفاده میکند. در بیشتر موارد، هکرها ایمیلهای جعلی را ارسال میکنند که به نظر میرسد از منابع قانونی، مانند موسسات مالی، eBay، PayPal و حتی دوستان و همکارانشان میآیند.

در حملات فیشینگ، هکرها تلاش میکنند تا کاربران را وادار به انجام برخی اقدامات توصیهشده، مانند کلیک کردن بر روی لینکهای موجود در ایمیلها کنند که آنها را به وبسایتهای کلاهبرداری که درخواست اطلاعات شخصی یا نصب بدافزار روی دستگاههایشان میکنند، میبرد. باز کردن پیوستها در ایمیلها همچنین میتواند بدافزاری را بر روی دستگاههای کاربران نصب کند که برای جمعآوری اطلاعات حساس، ارسال ایمیل برای مخاطبان آنها یا ارائه دسترسی از راه دور به دستگاههای آنها طراحی شدهاند.

چگونه مانع بروز حملات فیشینگ شویم؟

شرکتها باید به کارمندان خود آموزش دهند که پیوستها را دانلود نکنند یا روی لینکهای موجود در ایمیلهای دریافتی ناشناس کلیک نکنند و از دانلود نرمافزار رایگان از وب سایتهای نامعتبر خودداری کنند.

6) حملات انکار سرویس توزیع شده (DDoS)

در یک حمله انکار سرویس توزیع شده (DDoS)، چند کامپیوتر یا سامانههای اینترنت اشیا به یک هدف که سرور، وب سایت یا سایر منابع شبکه است حمله میکنند و مانع ارائه خدمات توسط هدف میشوند. سیل درخواستهای اتصال، پیامهای دریافتی یا بستههای ناقص، هدف را مجبور میکند با سرعت کمتری به درخواستها پاسخ دهد که از کار افتادن یا خاموش شدن سرور را به همراه دارد. به بیان دقیقتر، کاربران به سرویسهای ارائه شده توسط سرور یا وبسایت دسترسی نخواهند داشت.

همچنین بخوانید: حمله DDos چیست؟ بررسی انواع حملات DDoS

چگونه مانع بروز حملات DDoS شویم؟

برای پیشگیری با این بردار حمله بهتر است به موارد زیر دقت کنید:

از فناوریهای تشخیصی استفاده کنید تا بدانید که یک سایت به طور متوسط چقدر از پهنای باند را استفاده میکند. راهکاری فوق به مدیران شبکه اجازه میدهد تا رفتارهای عادی شبکههای تحت سرپرستی خود را به خوبی درک کنند تا هرگونه نشانه مشکوکی را به سرعت شناسایی کنند.

اطمینان حاصل کنید که سرورها ظرفیت رسیدگی به افزایش ترافیک سنگین و ابزارهای لازم برای مقابله با مشکلات امنیتی را دارند.

فایروالها و برنامههای امنیتی شبکه را بهروز و وصله کنید.

از پروتکلهای آسیبپذیر که امکان پیادهسازی حملههای DDoS را فراهم میکنند، دوری کنید.

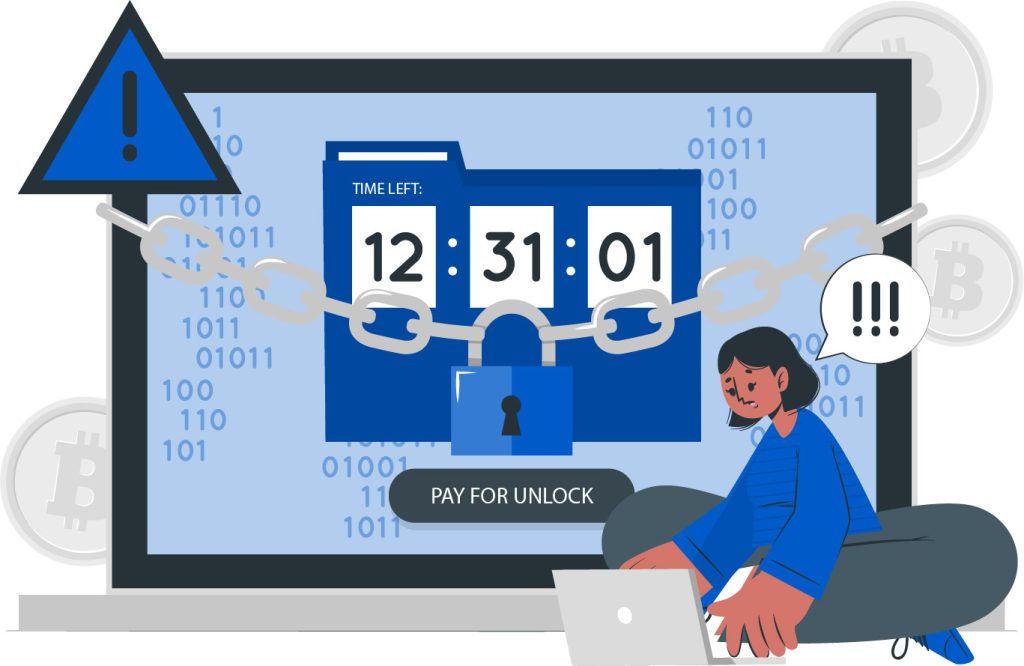

7) باجافزار

در یک حمله باجافزاری، رایانه قربانی و اطلاعات روی آن قفل میشوند. به طور معمول، فرآیند فوق از طریق رمزگذاری دادههای ذخیره شده روی سیستم انجام میشود. به طوری که برای دسترسی مجدد به سیستم یا دادهها، قربانی باید به هکر باج بپردازد که در بیشتر موارد اینکار با استفاده از ارزهای دیجیتالی رایج مثل بیت کوین انجام میشود. باجافزار میتواند از طریق پیوستهای ایمیل مخرب، برنامههای نرمافزاری آلوده، دستگاههای ذخیرهسازی خارجی آلوده و وب سایتهای مشکوک پخش شود.

همچنین بخوانید: راهکارهای موثر جهت مقابله با باج افزار

چگونه مانع بروز حملههای باجافزاری شویم؟

برای محافظت در برابر حملات باجافزاری، کارمندان باید یاد بگیرند که به طور مرتب از دستگاههای محاسباتی خود نسخه پشتیبان تهیه کنند و همه نرمافزارها، از جمله نرمافزار آنتی ویروس را بهروز کنند. کاربران باید از کلیک بر روی لینکهای موجود در ایمیلها یا باز کردن پیوستهای ایمیل از منابع ناشناخته خودداری کنند. علاوه بر این، قربانیان باید هر کاری که ممکن است انجام دهند تا از پرداخت باج اجتناب کنند. بهترین راهکار برای مقابله با چنین حملههایی به کارگیری فایروالها است که مانع دسترسی غیرمجاز به رایانهها یا شبکهها میشوند. همچنین، پیشنهاد میشود از دیوارآتشی که توانایی مسدودسازی درخواستها بر مبنای محتوا را دارد استفاده کنید تا کارمندان وبسایتهایی که آلوده به بدافزار هستند را باز نکنند. علاوه بر این، دادههایی را که ممکن است هکرها به آنها دسترسی پیدا کنند را از طریق پیادهسازی یک شبکه جداگانه، ایزوله کنید تا در صورت بروز حمله سایبری، دادههای حساس از دست نروند.

8) کیتهای اکسپلویت

کیت اکسپلویت یک ابزار برنامهنویسی است که به افراد بدون دانش فنی اجازه میدهد، کدهای مخرب نرمافزاری را ایجاد کرد، بدافزارهایی را نوشته و آنها را منتشر کنند. کیتهای اکسپلویت با نامهای مختلفی مثل کیت بدافزاری، کیت جرمافزار، کیت حمله DIY و جعبه ابزار بدافزار شناخته میشوند. مجرمان سایبری از این ابزار برای بهرهبرداری از آسیبپذیریهای سامانهها به منظور توزیع بدافزار یا مشارکت در سایر فعالیتهای مخرب مثل سرقت دادههای شرکتها، راهاندازی حملات انکار سرویس یا ساخت باتنت استفاده میکنند.

چگونه با کیتهای بهرهبرداری مقابله کنیم؟

برای محافظت در برابر کیتهای بهرهبرداری، یک سازمان باید نرمافزار ضد بدافزار و یک برنامه امنیتی و نظارتی را نصب کند تا به طور مستمر ارزیابی کنند آیا کنترلهای امنیتی که از آنها استفاده میکنند موثر هستند و از آنها در برابر حملات محافظت میکنند یا خیر. علاوه بر این، شرکتها باید ابزارهای ضد فیشینگ را نصب کنند، زیرا بسیاری از کیتهای بهرهبرداری از وب سایتهای فیشینگ یا آسیبپذیریهای مستتر در وبسایتها برای نفوذ به شبکه سازمانی استفاده میکنند.

9) حملات تهدید مداوم پیشرفته

یک تهدید پایدار پیشرفته (APT) یک حمله سایبری هدفمند است که در آن یک هکر سعی میکند دسترسی غیر مجاز به یک شبکه را به دست آورد، به گونهای که برای مدت زمان طولانی شناسایی نشود. هدف حمله APT به جای آسیب رساندن به سیستمها یا شبکه، نظارت بر فعالیت شبکه و سرقت اطلاعات برای دستیابی به بالاترین سطح از دسترسی است، برای این منظور هکرها از کیتهای اکسپلویت و بدافزارهای پیشرفته استفاده میکنند. به طور معمول، مجرمان سایبری از حملات APT برای هدف قرار دادن اهداف با ارزشی مثل شرکتهای بزرگ و نهادهای دولتی استفاده میکنند تا به شکل طولانی مدت به سرقت اطلاعات بپردازند.

چگونه مانع بروز حملات APT شویم؟

تشخیص ناهنجاری در دادههای خروجی ممکن است بهترین راه برای مدیران سیستم باشد تا تعیین کنند آیا شبکههای آنها هدف قرار گرفته است یا خیر. از نشانههای بروز حملههای APT به موارد زیر باید اشاره کرد:

فعالیت غیرمعمول در حسابهای کاربری؛

وجود بدافزار اسب تروجان پشتی، روشی است که به APTها امکان میدهد دسترسی خود را حفظ کنند.

فعالیتهای غیر رایج در سطح پایگاه داده مانند افزایش ناگهانی عملیات پایگاه داده که شامل انجام حجم عظیمی از تراکنشها روی دادهها است.

وجود فایلهای داده غیرمعمول که نشاندهنده دادههایی است که برای استخراج فایلها مورد استفاده قرار گرفتهاند.

برای مقابله با این نوع تهدید امنیت اطلاعات، یک سازمان باید دیوارآتش سختافزاری یا نرمافزاری را به همراه دیوارآتش ابری برای مقابله با حملات APT مورد استفاده قرار دهد. علاوه بر این، سازمانها میتوانند از فایروالهای وبمحور برای شناسایی و جلوگیری از حملاتی که از طریق برنامههای کاربردی وبمحور و مبتنی بر ترافیک HTTP به شبکه سازمانی وارد میشوند، استفاده میکنند.

10) تبلیغات مزاحم

بدافزارسازی تکنیکی است که مجرمان سایبری برای تزریق کدهای مخرب به شبکهها و صفحات تبلیغاتی آنلاین از آن استفاده میکنند. این کدها معمولا کاربران را به وب سایتهای مخرب هدایت میکنند یا بدافزار را روی رایانه یا دستگاه تلفن همراه آنها نصب میکنند. در این حالت کاربران نیازی به دانلود چیزی ندارند، اما بازهم دستگاههای آنها آلوده شود. مجرمان سایبری ممکن است با آلودهسازی بنرهای تبلیغات انواع مختلفی از بدافزارها، اسکریپتهای استخراج رمزارز، باجافزارها و تروجانهای بانکی را روی سامانه کاربران نصب کنند.

بد نیست بدانید که در گذشته، برخی از وب سایتهای متعلق به شرکتهای معروف مثل اسپاتیفای، نیویورک تایمز و بورس لندن به طور ناخواسته تبلیغات مخربی را نمایش دادند که باعث شد تجهیزات کاربران به بدافزار آلوده شود.

چگونه به مقابله با تبلیغات مخرب بپردازیم؟

برای پیشگیری از نمایش تبلیغات مخرب، شبکههای تبلیغاتی باید مکانیزمهای اعتبارسنجی را مورد استفاده قرار دهند. تکنیک فوق باعث میشود تا کاربران ناخواسته قربانی حملههای هکری نشوند. اعتبارسنجی میتواند موضوعات مختلف زیر را شامل میشود:

مثل بررسی هویت مشتریان بالقوه که قصد ارائه تبلیغات را دارند از طریق ارزیابی مدارک معتبر قانونی

احراز هویت دو مرحلهای

بررسی تبلیغات به لحاظ عاری بودن از محتوای مخرب قبل از انتشار آگهی. این مسئله به ویژه در ارتباط با بنرها یا تبلیغات مبتنی بر فلش و سایر محتوا باید بررسی شود.

برای کاهش حملات بدافزاری، میزبانهای وب باید بهطور دورهای وبسایتهای خود را به لحاظ آلوده نبودن به بدافزارها بررسی کنند تا بتوانند هرگونه نشانهای مبنی بر فعالیت مخرب را به سرعت شناسایی کنند. تنها در این صورت قادر به غیر فعال کردن تبلیغات مخرب خواهند بود.

برای کاهش خطر حملات بدافزاری، تیمهای امنیتی سازمانی باید نرمافزارها را از طریق نصب وصلهها بهروز نگه دارند و همچنین ابزارهای ضدبدافزار تحت شبکه را نصب کنند.