تاریخچه فایروال یکی از موضوعات جذاب و بنیادین در دنیای امنیت سایبری است. فایروالها از روزهای ابتدایی که تنها نقش جداسازی ساده بین شبکهها را ایفا میکردند، تا امروز که به ابزارهایی هوشمند، پویا و مبتنی بر یادگیری ماشین تبدیل شدهاند، مسیر طولانی و پرشتابی را طی کردهاند. در این مقاله، با بررسی روند تکامل فایروالها از دهه ۱۹۸۰ تا نسل چهارم آنها در سال ۲۰۲۰، نگاهی دقیق و جامع به تاریخچه فایروال خواهیم داشت و با نقش برندهایی مانند Palo Alto Networks، Fortinet و سوفوس در پیشرفت این فناوری آشنا میشویم.

مخترع فایروال کیست؟

هیچ فرد خاصی بهتنهایی مخترع فایروال نیست. فایروال نتیجهی پیشرفتهای تدریجی در حوزه امنیت شبکه است که توسط متخصصان مختلفی از جمله جف موگول، پل ویکسی، برایان رید، ویلیام چسویک، استیون بلُووین، دیوید پرِسوتو، مارکوس رَنوم، دیوید پِنسَک، نیر زوک، فرد آوولیو و برنت چپمن توسعه یافته است.

تاریخچه فایروالها از دهه ۱۹۸۰ آغاز شد؛ زمانی که فایروالهای سادهی فیلتر بستهها (Packet Filtering) معرفی شدند. این فناوری بهمرور تکامل یافت و به نسلهای جدید امروزی رسید که بسیار پیشرفتهتر هستند.

جدول زمانی تاریخچه فایروالها

تاریخ باستان تا دهه ۱۹۸۰: پیشدرآمدهای فایروال

دهه ۱۹۹۰: نسل اول فایروالها – فایروالهای فیلتر بسته

اوایل دهه ۲۰۰۰: نسل دوم – فایروالهای Stateful

۲۰۰۸: نسل سوم – فایروالهای نسل جدید (NGFW)

۲۰۲۰: نسل چهارم – فایروالهای نسل جدید مبتنی بر یادگیری ماشین (ML-powered NGFWs)

تاریخ باستان تا دهه ۱۹۸۰: پیشدرآمدهای فایروال

خاستگاه فناوری فایروال، ریشه در روشهای سنتی و کهن دفاع فیزیکی دارد؛ زمانی که انسانها برای نخستینبار شروع به ساخت دیوارهایی برای جلوگیری از ورود مهاجمان کردند. نمونههای تاریخی بارز این روشها شامل دیوار بزرگ چین و خندقها و دیوارهای دژمانند در قلعههای اروپایی است.

در اصل، واژهی «فایروال» (Firewall) به دیوارها یا جداکنندههایی در داخل ساختمانها اطلاق میشد که برای مهار خطرات ناشی از آتشسوزی طراحی شده بودند. با گذشت زمان، این مفهوم پیشگیرانه در صنایع دیگر مانند قطارها نیز به کار گرفته شد؛ جایی که از دیوارهای آهنی برای محافظت از بخش مسافران در برابر آتش موتور استفاده میشد.

پیش از ظهور فایروالهای امروزی، در اواخر دهه ۱۹۸۰، روترهای شبکه وارد میدان شدند. این روترها نخستین ابزارهای جداسازی شبکه بودند و وظیفه آنها ایجاد ایزولاسیون پایهای بین بخشهای مختلف شبکه بود، بهطوریکه مشکلات احتمالی یا پروتکلهای پرمصرف نتوانند از یک سمت شبکه به سمت دیگر منتقل شوند. همین ایدهی اولیهی تفکیک شبکه بهتدریج تکامل یافت و به آنچه امروز به نام فایروال میشناسیم، تبدیل شد.

تاریخچه فناوری فایروال نشاندهندهی حرکت تدریجی به سمت لایههای پایینتر مدل شبکه است. سیستمهای اولیه فایروال بیشتر بر فیلتر کردن ترافیک از سطح اپلیکیشن بهسمت لایههای انتقال و شبکه تمرکز داشتند. این گامهای ابتدایی، زمینهساز توسعه تدابیر پیشرفته امنیتی در فایروالهای مدرن امروزی شد.

دهه ۱۹۹۰: نسل اول، فایروالها فیلتر بسته

دهه ۱۹۹۰: نسل اول، فایروالها فیلتر بسته

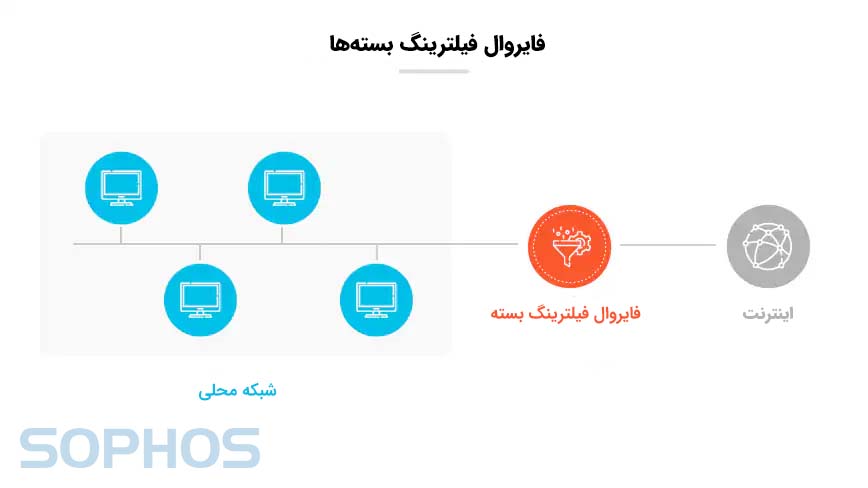

در دهه ۱۹۹۰، فضای امنیت شبکه دستخوش تحولی چشمگیر شد؛ این تحول با معرفی نسل اول فایروالها آغاز شد: یعنی فایروالهای فیلتر بسته (Packet Filtering) که نوعی فایروال در سطح شبکه محسوب میشوند.

با گسترش شبکههای بههمپیوسته، نیاز به سیستمهایی که بتوانند سیاستهای امنیتی را در سطح شبکه اعمال کنند، بیش از پیش احساس میشد.

فایروالهای فیلتر بسته در سطح پایهای شبکه فعالیت میکردند و بازرسی بستههای دادهای که در شبکه جابهجا میشدند را بر عهده داشتند. این فایروالها بستهها را بر اساس قوانین از پیش تعریفشده ارزیابی میکردند. این قوانین معمولاً شامل آدرس IP مبدا و مقصد، شماره پورتها، و نوع پروتکل (مانند TCP یا UDP) میشدند.

این فرآیند شبیه به یک اتاق پست بود که نامهها را تنها بر اساس آدرس روی پاکت دستهبندی میکند، بدون آنکه محتوای داخل آن را بررسی کند.

یکی از ویژگیهای مهم این فایروالهای اولیه، ماهیت بدونحالت (Stateless) آنها بود. یعنی هیچگونه حافظهای از بستههای قبلی نداشتند و هر بسته بهصورت مستقل بررسی میشد. تصمیم برای اجازه عبور یا رد یک بسته فقط بر اساس قوانین تعریفشده و بدون در نظر گرفتن جایگاه آن در یک ارتباط کلی صورت میگرفت.

این روش ساده، هرچند محدود، ولی تا حدی در کنترل ترافیک ورودی و خروجی شبکه مؤثر بود.

با این حال، این سادگی باعث ایجاد ضعفهای امنیتی نیز میشد. فایروالهای بدونحالت (stateless) قادر به درک وضعیت اتصالها نبودند، و همین موضوع آنها را در برابر برخی از تهدیدات شبکهای که از نبود دادههای تاریخی سوءاستفاده میکردند، آسیبپذیر میکرد.

برای مثال، این نوع فایروالها نمیتوانستند تشخیص دهند که آیا بستهی ورودی بخشی از یک ارتباط معتبر و از پیش برقرارشده است یا خیر. این نقص، شبکهها را در معرض حملاتی مانند Spoofing (جعل هویت) و Session Hijacking (ربودن نشست) قرار میداد.

با وجود این محدودیتها، توسعه فایروالهای فیلتر بسته در دهه ۱۹۹۰، گام مهمی در مسیر ایجاد تدابیر امنیتی پیشرفتهتر بود. این فناوری اولین گام برای شناخت و پاسخگویی به نیازهای امنیتی در دنیای بههمپیوستهی شبکهها به شمار میرفت.

با پیشرفت دهه، ضعفهای فایروالهای بدونحالت آشکار شد و همین مسئله زمینه را برای ظهور نسل بعدی فایروالها با قابلیت بررسی وضعیت (Stateful Inspection) فراهم کرد.

اوایل دهه ۲۰۰۰: نسل دوم، فایروالهای Stateful

در اوایل دهه ۲۰۰۰، فایروالهای Stateful معرفی شدند و نسل دوم فناوری فایروال را رقم زدند. این سیستمها تحولی چشمگیر نسبت به نسخههای قبلی خود یعنی فایروالهای ساده فیلتر بسته محسوب میشدند. فایروالهای Stateful با نظارت بر وضعیت اتصالهای فعال و درک زمینه ترافیک شبکه، رویکرد جدیدی به امنیت شبکه معرفی کردند.

اصل طراحی این فایروالها بر این پایه بود که همه بستههای شبکه مستقل نیستند؛ بلکه بسیاری از آنها بخشی از یک مکالمه بزرگتر میان دو میزبان هستند. با حفظ آگاهی از زمینهی ارتباط، فایروال Stateful قادر بود تصمیمات دقیقتری در خصوص اجازه یا رد بستهها بگیرد. این فایروال نهتنها بسته را بررسی میکرد، بلکه ارتباط آن با بستههای قبلی در همان نشست را نیز در نظر میگرفت؛ درست مانند اینکه به جای فقط خواندن یک جمله، کل مکالمه را بفهمیم.

فایروالهای Stateful با استفاده از جدول وضعیت (State Table) میتوانستند وضعیت ارتباطات شبکهای مانند جریانهای TCP یا ارتباطات UDP را ردیابی کنند. این جدول تمام ارتباطات فعال را ثبت میکرد و مشخص مینمود که آیا بستهی ورودی بخشی از یک ارتباط معتبر و در جریان است یا خیر. از این طریق، این فایروالها توانستند جلوی دسترسیهای غیرمجاز را بگیرند؛ حملاتی که فایروالهای Stateless قادر به مقابله با آنها نبودند. فایروالهای Stateful در واقع سازوکاری قدرتمند برای مقابله با حملاتی بودند که از ارتباطات قانونی سوءاستفاده میکردند.

همزمان با پیشرفت فایروالهای Stateful، در اوایل دهه ۲۰۰۰ فایروالهای در سطح اپلیکیشن نیز معرفی شدند. با افزایش حملات پیچیده مبتنی بر وب، نیاز به امنیت در سطح اپلیکیشن افزایش یافت. از همین رو، شرکتهای امنیتی فایروالهای Stateful را با قابلیتهایی برای تحلیل و فیلتر کردن ترافیک بر اساس دادههای اپلیکیشنی تقویت کردند. این فرایند به تولد سیستمهایی با نام مدیریت یکپارچه تهدیدات (UTM) انجامید.

سیستمهای UTM ترکیبی از امکانات امنیتی مختلف در یک پلتفرم بودند:

- فایروال سنتی با بررسی حالتدار بستهها برای ترافیک ورودی و خروجی

- پراکسی وب برای فیلتر محتوای وب و اسکن با آنتیویروس

- سیستم جلوگیری از نفوذ (IPS) برای شناسایی و مسدودسازی ترافیک مخرب

- سرور VPN برای اتصال دفاتر راه دور یا کاربران خارج از سازمان به منابع داخلی

- فیلتر ایمیل برای مقابله با هرزنامهها و حملات فیشینگ

UTMها با یکپارچهسازی این قابلیتها در یک دستگاه، امنیت شبکه را به شکلی گسترده، ساده و مقرونبهصرفه در اختیار سازمانها قرار دادند.

UTMها (سیستمهای مدیریت یکپارچه تهدیدات) توانستند فناوریهای متنوع امنیت شبکه را در قالب یک دستگاه واحد گرد هم آورند؛ این کار باعث سهولت در پیادهسازی و کاهش هزینهها برای سازمانها شد.

با این حال، یکی از چالشهای اصلی این سیستمها نبود یکپارچگی بومی میان ماژولها یا «تیغهها» بود. این عدم هماهنگی منجر به شکافهای امنیتی، عملکرد پایین و پیچیدگی در مدیریت سیاستهای امنیتی شد.

در واقع، ظهور فایروالهای Stateful در این دوران پاسخی مستقیم به محدودیتهای فایروالهای نسل اول (Packet Filtering) بود. با پیچیدهتر شدن نیازهای امنیتی، بررسی حالتدار (Stateful Inspection) توانست این نیازها را با تحلیل عمیقتر ترافیک شبکه پاسخ دهد.

اگرچه فایروالهای Stateful نسبت به نسل اول پیچیدهتر بودند، اما توانستند تعادلی مؤثر بین امنیت و عملکرد ایجاد کنند؛ تعادلی که برای سالها بهعنوان استانداردی در حوزه امنیت شبکه باقی ماند.

میراث فایروالهای Stateful هنوز هم در فناوریهای امروزی دیده میشود. این فایروالها پایهگذار سیستمهای امنیتی مدرنی هستند که همچنان از زیرساختهای دیجیتال محافظت میکنند.

ظهور آنها صرفاً یک ارتقاء ساده نبود، بلکه تحولی بنیادین در تعریف امنیت مرزی شبکهها به شمار میرفت.

۲۰۰۸: نسل سوم، فایروالهای NGFW

در سال ۲۰۰۸، شرکت Palo Alto Networks نخستین فایروال نسل جدید (Next-Generation Firewall یا NGFW) را به بازار معرفی کرد. این اتفاق، آغازگر عصری نوین در فناوری امنیت شبکه بود. از این پس، فایروالها صرفاً به فیلتر کردن پورتها و آدرسهای IP محدود نبودند، بلکه میتوانستند تحلیلهای عمیقتری روی ترافیک شبکه انجام دهند تا تصمیمات آگاهانهتری درباره عبور یا مسدودسازی آن اتخاذ کنند.

NGFWها قابلیتهایی همچون:

سیستمهای پیشگیری از نفوذ (IPS) درونساخت،

دید کامل نسبت به تمامی لایههای ترافیک (Full-stack Visibility)،

و اعمال سیاستهای امنیتی بر اساس برنامهها، کاربران و محتوای دادهها

را در خود جای داده بودند.

این سطح از کنترل، بهویژه در سال ۲۰۰۸ حیاتی بود، زیرا بسیاری از برنامهها برای دور زدن فایروالهای سنتی، از پورتهای استاندارد وب استفاده میکردند. این موضوع کنترل ترافیک ناخواسته یا مخرب را بسیار دشوار میساخت.

فایروالهای NGFW از طریق شناسایی و رمزگشایی برنامهها فارغ از پورت و پروتکل، تمایز خود را نشان دادند. آنها دید کامل نسبت به تمامی برنامههای در حال عبور از شبکه فراهم کردند و به مدیران شبکه این امکان را دادند تا سیاستهای امنیتی دقیق و جامع تعریف کنند — سیاستهایی که فقط بر پایه پارامترهای شبکه نبودند، بلکه ماهیّت ترافیک، نوع برنامه و هویت کاربر را نیز در نظر میگرفتند.

با توانایی درک محتوای ترافیک، فایروالهای نسل جدید بُعد جدیدی به سیاستهای امنیتی افزودند؛ بهگونهای که قادر بودند محتوای مخرب را مسدود کنند و در عین حال، سیاستهای سازمانی در زمینه انتقال دادهها را نیز پشتیبانی کنند. این توانایی بهویژه در دورانی که نشت داده و نقض امنیت اطلاعات بهطور فزایندهای شایع شده بود، اهمیت زیادی داشت.

یکی از قابلیتهای مهم NGFW، رمزگشایی SSL بود که به آنها اجازه میداد ترافیک رمزگذاریشده را نیز بررسی کنند — که تا آن زمان، سهم بزرگی از ترافیک اینترنت را شامل میشد. بدون این ویژگی، ترافیک رمزگذاریشده بهعنوان نقطه کور دفاع شبکه باقی میماند.

بهطور کلی، توسعه NGFWها در سال ۲۰۰۸ تحولی بنیادین در فایروالها به شمار میرفت. این فایروالها دیگر تجهیزات غیرفعال نبودند، بلکه با تحلیل لحظهای دادهها و تصمیمگیریهای هوشمندانه امنیتی، به بخش جداییناپذیری از زیرساخت امنیت سایبری تبدیل شدند. این گام مهم، امنیت شبکه را با ماهیت پیچیده، پویای و پرریسک ترافیک اینترنت مدرن همراستا ساخت.

۲۰۲۰: نسل چهارم، فایروالهای مبتنی بر یادگیری ماشین

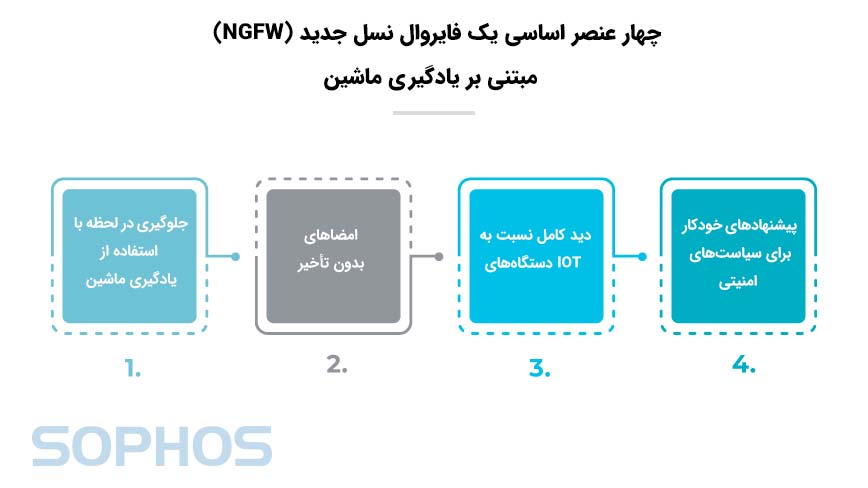

جدیدترین نسل فایروالها در سال ۲۰۲۰ معرفی شد؛ زمانی که شرکت Palo Alto Networks اولین فایروال نسل جدید مبتنی بر یادگیری ماشین (ML-powered NGFW) را ارائه داد.

در کنار Palo Alto، برندهای معتبری مانند فورتی نت با سری FortiGate و سوفوس نیز فایروالهایی با قابلیتهای پیشرفته مبتنی بر هوش مصنوعی و یادگیری ماشین به بازار عرضه کردهاند.

این فایروال با استفاده از فناوری یادگیری ماشین (Machine Learning)، قابلیت محافظت بلادرنگ، پیشدستانه و درونخطی (Inline) در برابر حملات روز صفر (Zero-Day) را فراهم میکند.

این فایروالهای نسل جدید، فراتر از تشخیص تهدیدات سنتی عمل میکنند. آنها با بهرهگیری از الگوریتمهای یادگیری ماشین، الگوهای ترافیک شبکه را تحلیل کرده و ناهنجاریهایی را شناسایی میکنند که میتوانند نشانهای از حملات سایبری جدید و ناشناخته باشند. به این ترتیب، فایروالها میتوانند بدون وابستگی به امضاهای شناختهشدهی تهدیدات، بهطور پویا و هوشمند از شبکه دفاع کنند.

یکی از ویژگیهای برجسته این فایروالها، دید کامل نسبت به دستگاهها و شناسایی رفتاری ناهنجاریها است؛ بهویژه در زمینه حفاظت از دستگاههای اینترنت اشیاء (IoT) که اغلب آسیبپذیر هستند. این فایروالها با یادگیری مداوم از ترافیک شبکه، سیاستهای امنیتی تولید و اجرا میکنند و در نتیجه، پنجرهی آسیبپذیری در برابر تهدیدات جدید را به حداقل میرسانند. این رویکرد پیشگیرانه، سازمانها را قادر میسازد تا در برابر حملات پیچیده و بیسابقه مقاومت بیشتری داشته باشند.

محصولاتی مانند Sophos Firewall و FortiGate NGFW نیز با بهرهگیری از الگوریتمهای پیشرفته، تحلیل رفتاری و کنترل دقیق ترافیک، توانستهاند امنیت دستگاههای IoT و زیرساختهای ابری را بهشکلی هوشمندانه تأمین کنند.

علاوه بر این، فایروالهای مبتنی بر ML، فرآیند مدیریت امنیت را سادهسازی میکنند. آنها با پیشنهاد بهروزرسانیهای سیاست امنیتی بر اساس دادههای تلهمتری شبکه، بار کاری مدیران را کاهش میدهند. این پیشنهادها، به سازمانها کمک میکنند تا به سرعت با چالشهای امنیتی جدید تطبیق پیدا کنند، خطاهای انسانی را کاهش دهند و اطمینان حاصل کنند که پروتکلهای امنیتی همواره بهروز و کارآمد هستند.

در نتیجه، این نسل جدید از فایروالها به سازمانها کمک میکنند تا سطح امنیتی قوی و واکنشی در لحظه داشته باشند و در برابر تهدیدات نوظهور، عملکرد مؤثری از خود نشان دهند. برندهایی نظیر Palo Alto Networks، Fortinet و سوفوس، پیشگامان این تحول در عرصه امنیت شبکه هستند و راهکارهای آنها در بسیاری از سازمانهای بزرگ و حساس مورد استفاده قرار میگیرد.

جمعبندی

همانطور که دیدیم، تاریخچه فایروال نشاندهندهی تکاملی تدریجی ولی عمیق در حوزه امنیت شبکه است. از فایروالهای ابتدایی فیلتر بسته در دهه ۹۰ میلادی، تا ظهور فایروالهای حالتدار (Stateful)، فایروالهای نسل جدید (NGFW) و در نهایت فایروالهای مبتنی بر هوش مصنوعی و یادگیری ماشین در سال ۲۰۲۰، هر نسل از فایروالها با هدف پاسخ به تهدیدات پیچیدهتر و نیازهای امنیتی مدرن طراحی شدهاند. امروزه راهکارهایی مانند Sophos Firewall، FortiGate NGFW و Palo Alto NGFW توانستهاند به ابزاری ضروری برای محافظت از شبکههای سازمانی تبدیل شوند. شناخت این مسیر تکامل، نهتنها به درک بهتر عملکرد فایروالها کمک میکند، بلکه نقش کلیدی آنها را در دفاع سایبری مدرن پررنگتر میسازد.